Intel est de nouveau confronté à la découverte d’une faille, le Lazy FPU State Restore flaw.

Cette fois, seule la famille des Intel Core serait concernée.

PiaLab version 1.2, l'accompagnement dans le RGPD

Dans le cadre du RGPD, la CNIL fournit un outil open source nommé PIA pour faciliter et accompagner la conduite d’une analyse d’impact relative à la protection des données. En simplifiant beaucoup, ces analyses d’impact sont à réaliser lorsque l’on exécute des traitements sur des données à caractère personnel afin d’évaluer les risques que ces traitements peuvent provoquer.

PiaLab, un projet issu d’une divergence (« fork ») du code source de PIA de la CNIL, revisité au point qu’il finit par ne ressembler à son parent que visuellement, est sorti en version 1.2. Après une première version 1.0 sortie il y a un mois, la divergence avec PIA de la CNIL se fait maintenant largement ressentir : l’infrastructure (back‐end) est sous Symfony 4, la partie frontale (« front‐end ») a fait l’objet d’une migration sous Angular 5.2 et réécrit à 75 %, des tests automatisés ont été ajoutés… Le projet n’attend plus que de voir la CNIL fusionner le code de PiaLab dans PIA… Qui sait ?

PiaLab en version 1.2 (et en particulier par rapport à PIA), c’est une gestion de profils utilisateurs (DPD, responsable de traitement, etc.), une implémentation des flux de travaux (« workflow ») PIA / ISO 29134, l’utilisation de modèles de traitement pour faciliter le démarrage de la mise en conformité, l’intégration de fonctionnalités spécifiques multi‐structures ou de DPD externalisés‐mutualisés, la cartographie des traitements et leur organisation par catégorie d’activités de traitement.

En bref, si PiaLab atteint son but, il deviendra l’outil indispensable de votre DPD, dès que vous en mesurerez les potentiels. Structuration de la mise en conformité alignée sur les recommandations CNIL, robustesse, souplesse, évolutions régulières, couverture fonctionnelle qui avance par secteur en allant au fond de chaque question, une feuille de route lisible… Pour le vérifier, une seule solution : essayez PiaLab !

Sortie de LDAP Tool Box Self Service Password 1.3

Le logiciel Self Service Password est développé au sein du projet LDAP Tool Box. Il fournit une interface permettant aux utilisateurs de changer leur mot de passe dans un annuaire LDAP, y compris Active Directory ou Samba 4, ainsi que leur clef SSH.

Outre le changement de mot de passe simple, l’interface propose de réinitialiser son mot de passe en cas de perte, soit par l’envoi d’un courriel, soit par la réponse à des questions, soit par l’envoi d’un SMS. Les contraintes de qualité du mot de passe sont paramétrables : taille minimale, maximale, présence de différentes classes de caractères, caractères interdits, contrôle de la valeur par rapport à l’ancien mot de passe ou à l’identifiant.

Le logiciel Self Service Password est écrit en PHP et est sous licence publique générale GNU. La version 1.3 est sortie le 10 juillet 2018.

La suite de l’article présente les changements majeurs de cette version.

Gnuk, NeuG, FST-01 : entre cryptographie et matériel libre

Depuis quelques années, la Free Software Initiative of Japan (FSIJ, association de promotion des logiciels libres au Japon) travaille sur un ensemble de projets à la croisée des chemins entre cryptographie, informatique embarquée et matériel libre.

Ces projets sont l’œuvre de Niibe Yutaka (Gniibe ou g新部), qui, entre autres casquettes, est président de la FSIJ, coordinateur des traductions japonaises du projet GNU, développeur Debian et contributeur à GnuPG (où il travaille notamment sur la cryptographie à courbes elliptiques et la gestion des cartes à puce — deux aspects qui sont directement liés aux projets dont il va être question dans cette dépêche).

Votre serviteur avait déjà très brièvement évoqué l’existence de deux de ces projets (Gnuk et le FST-01) dans une dépêche précédente consacrée à la carte OpenPGP (dont la lecture est recommandée avant de poursuivre), mais sans donner aucun détail, ce que la présente dépêche va corriger.

Gestionnaires de mots de passe

La tâche première d’un gestionnaire de mots de passe est de garder en sécurité des informations sensibles (mots de passe, identifiants, adresses URL…) et de pouvoir les restituer de façon commode.

Certains gestionnaires permettent de générer des mots de passe à la demande : l’utilisateur n’a alors même plus besoin de voir ou de connaître le mot de passe, hormis le mot de passe maître (qui donne accès à tous les autres), et peut multiplier l’opération pour créer autant de mots de passe qu’il le souhaite. Sans avoir la prétention de résoudre toutes les questions relatives à la sécurité et à l’usage de mots de passe, cette pratique pourrait contribuer à augmenter leur sûreté d’un cran en dissuadant les usagers de réutiliser le même mot de passe pour des comptes différents, réduisant ainsi l’impact de leur compromission sur les serveurs (qui est un problème concret, comme peut l’illustrer le site Have I Been Pwned).

Il existe pléthore de gestionnaires, qui se distinguent par plusieurs critères :

- logiciel libre ou propriétaire ;

- sécurité (audits réalisés, utilisation d’algorithmes de chiffrement sérieux et non dépassés…) ;

- synchronisation possible ou non entre plusieurs emplacements ou appareils ;

- facilité d’utilisation (intégration avec les navigateurs) ;

- disponibilité sur différents systèmes d’exploitation ;

- format de stockage (portabilité) ;

- type d’utilisation (personnel, groupe).

Nous n’en présentons ici qu'une sélection. Notre choix s’est d’abord porté sur des logiciels libres et supportés par une communauté active ; de même, il est important qu’ils soient disponibles sur un maximum de plates‐formes avec au moins une possibilité de synchronisation (Git, WebDAV, Dropbox…) pour pouvoir fonctionner au sein d’une famille ou d’un groupe. Le choix est forcément arbitraire et dépend aussi de la disponibilité et de la bonne volonté des rédacteurs.

GnuPG, OpenPGP.js & cie : quoi de neuf ?

Le 8 mars 2018, la version 3.0.0 de la bibliothèque OpenPGP.js sortait. Elle implémente le format OpenPGP en JavaScript et est disponible sous licence LGPL 3.0. C’est l’occasion de présenter cette bibliothèque et les nouveautés apportées par cette version. C’est surtout un très bon prétexte pour parler du standard OpenPGP lui‐même, de ses principales implémentations et de ses évolutions futures.

RGPD et logiciels libres pour accompagner les mises en conformité

Le Règlement général sur la protection des données (RGPD, General Data Protection Regulation — GDPR —, en anglais) entre en vigueur le 25 mai 2018. C’est l’occasion pour la société civile (comme La Quadrature du Net) de pouvoir lancer des actions de groupe. C’est également l’occasion pour les groupes mondiaux amateurs de données d’expatrier hors Union européenne les données personnelles qu’ils voudront exploiter après cette date. Et c’est surtout le moment, pour toutes les entreprises et administrations européennes, de se mettre à l’heure.

La suite de la dépêche présente les nouvelles obligations et compare les deux outils qui aideront à les gérer.

PacketFence version 8 est disponible

Inverse annonce la sortie de la version 8 de PacketFence. PacketFence est une solution de conformité réseau (NAC) entièrement libre (GPL v2), supportée et reconnue. Procurant une liste impressionnante de fonctionnalités telles un portail captif pour l’enregistrement ou la remédiation, une gestion centralisée des réseaux filaires et sans fil, la prise en charge du 802.1X, l’isolation niveau 2 des composantes problématiques, l’intégration aux détecteurs d’intrusions tels Snort et Suricata, la reconnaissance d’appareils avec Fingerbank et plus encore. PacketFence peut être utilisé pour sécuriser efficacement aussi bien des réseaux de petite taille que de très grands réseaux hétérogènes.

Pass the SALT 2018 : une conférence dédiée à la sécurité et au logiciel libre

Après dix années de bons et loyaux services passés à l’animation du thème Sécurité des RMLL, l’équipe a décidé de passer la main et de se lancer dans une nouvelle aventure : Pass the SALT (Security And Libre Talks), une conférence dédiée à la sécurité et au logiciel libre.

Cet événement sera gratuit, libre d’accès et se déroulera du 2 au 4 juillet 2018 à l’école Polytech de Lille [N. D. M. : pour mémoire, les RMLL 2018 auront lieu à Strasbourg du 7 au 12 juillet 2018].

Les conférences seront données en langue anglaise afin de permettre la participation la plus ouverte et accessible possible aux conférenciers et conférencières étrangers.

L’appel à soumissions est ouvert jusqu’au 31 mars 2018. Ne soyez pas timides, participez ! Promis, l’accueil sera bienveillant et pour toute question, c’est par ici : cfp@pass-the-salt.org. :-)

Et enfin, si vous êtes une entreprise impliquée dans la sécurité et/ou les logiciels libres, nous serions heureux de vous compter parmi nos soutiens !

Wapiti 3.0.0 : Nouvelle version du scanneur de vulnérabilités Web

Wapiti est un scanneur de vulnérabilités Web publié sous licence GNU GPL v2.

Il permet de détecter la présence de failles courantes (injection SQL, XSS, inclusion de fichier, exécution de code ou de commande, etc.) sur les sites Internet et les applications Web via différents modules d’attaque. L’exploitation des failles remontées n’est pas gérée par le logiciel, l’utilisateur doit donc procéder à l’exploitation lui‐même ou s’en remettre à un logiciel spécifique (comme sqlmap pour les failles SQL).

Wapiti génère des rapports de vulnérabilités dans différents formats (HTML, texte, JSON, XML). C’est un outil en ligne de commande qui a peu de dépendances et s’installe facilement.

Toulouse Hacking Convention : 9 mars 2018

Le 9 mars 2018, l’ENSEEIHT de Toulouse accueillera la seconde édition de la Toulouse Hacking Convention.

Il s’agit d’une journée de conférences tournant autour de la sécurité, suivie par une soirée/nuit de capture du drapeau (Capture The Flag ou CtF) constituée d’épreuves dans de multiples domaines (cryptographie, ingénierie inverse, exploitation de vulnérabilités, failles Web…). Le tout dans une ambiance conviviale et avec des membres de la communauté du Libre. :)

Il s’agit de la seconde édition, la première ayant été un franc succès puisque nous avons accueilli autour de 150 participants aux conférences, et 80 participants au CTF.

Les conférences de l’année dernière allaient de la rétro‐ingénierie de puces en regardant leurs transistors, à la désobfuscation automatique de code, en passant par un jeu de rôle de sensibilisation à la sécurité informatique. Les vidéos sont d’ailleurs disponibles sur YouTube.

Inscrivez‐vous rapidement, les inscriptions vont fermer d’ici peu !

Le programme de cette année n’est, à ce jour, pas finalisé ; mais il sera annoncé sous peu. Vous pouvez déjà trouver une première version sur le site.

Deux failles critiques : Meltdown et Spectre

Ces derniers jours, les rumeurs allaient bon train sur les réseaux sociaux suite à l’intégration en urgence d’un gros correctif dans la RC-6 du noyau Linux. Cela allait à l’encontre de toutes les habitudes de Linus Torvalds, ce qui laissait penser que les conditions étaient vraiment particulières. Et le moins que l’on puisse dire est que nous ne sommes pas déçus. Ce n’est pas une faille critique, mais deux, qui viennent d’être dévoilées : Meltdown et Spectre, de leur petit nom.

Nous vous invitons à lire le journal de Pinaraf< à ce sujet, bien qu’incomplet le jour où il l’a écrit. Depuis la date de sa publication, la faille Spectre a ensuite été révélée et, si cette dernière s’avère d’une ampleur moindre que Meltdown chez Intel, elle toucherait tous les fondeurs et la plupart de leurs produits).

Guide d’autodéfense numérique : deuxième parution papier

La nouvelle version du Guide d’autodéfense numérique vient de paraître ! C’est un ouvrage collectif diffusé gratuitement sur Internet et vendu en librairie. Il traite essentiellement de protection de données privées.

Cet ouvrage est pragmatiquement divisé en deux partie, la première traitant du hors ligne et la deuxième traitant du en ligne.

L’objectif du Guide d’autodéfense numérique est de donner au lecteur une base théorique des outils proposés ainsi que des guides pratiques de mise en œuvre. Les outils présentés sont nombreux et incluent la distribution Tails, les outils de chiffrements et le navigateur Tor. Les débutants devraient s’y retrouver car il n’est pas supposé que le lecteur sache comment fonctionne un terminal, un système d’exploitation ou le protocole HTTP. Les méthodes présentées sont généralement introduites par un paragraphe « Évaluer les risques » pour bien comprendre contre quoi on se défend.

Bien que les bases restent les mêmes, les outils évoluent et l’ouvrage aussi. Il s’agit donc de la cinquième édition numérique et seconde édition papier.

Il est consultable gratuitement sur le site des auteurs. La version papier vient tout juste de sortir en librairie ou peut aussi être commandée directement sur le site des éditions tahin party.

Sortie de LDAP Tool Box Self Service Password 1.1

Le logiciel Self Service Password est développé au sein du projet LDAP Tool Box. Il fournit une interface permettant aux utilisateurs de changer leur mot de passe dans un annuaire LDAP, y compris Active Directory ou Samba 4, ainsi que leur clé SSH.

Outre le changement de mot de passe simple, l’interface propose de réinitialiser son mot de passe en cas de perte, soit par l’envoi d’un courriel, soit par la réponse à des questions, soit par l’envoi d’un SMS.

Les contraintes de qualité du mot de passe sont paramétrables : taille minimale, maximale, présence de différentes classes de caractères, caractères interdits, contrôle de la valeur par rapport à l’ancien mot de passe ou à l’identifiant.

Le logiciel Self Service Password est écrit en PHP et est sous licence publique générale GNU. La version 1.1 est sortie le 1er septembre 2017.

Suricata 4.0 : la détection d’intrusion en mode hipster

Suricata, l’outil de détection des menaces réseau, passe en version 4.0 avec pléthore de nouveautés :

- ajout de l’analyse du protocole NFS ;

- améliorations de la gestion de TLS ;

- gestion des changements de protocoles (STARTTLS, HTTP CONNECT) ;

- enrichissement des événements générés ;

- prise en charge d’analyseurs de protocoles en Rust.

Suricata est un moteur de détection d’intrusions réseau et de supervision réseau orienté sécurité. En clair, il analyse le trafic des réseaux pour détecter des menaces et journaliser les événements. Suricata est disponible sous licence GPL v2 et est développé par une fondation à but non lucratif, l’OISF.

Suricata est devéloppé en C avec depuis la version 4.0 des analyseurs de protocoles en Rust écrits avec utilisant le framework Nom.

Sortie de Passbolt v1.5.0, avec “groupes”

La version 1.5.0 de Passbolt, incluant la très attendue fonctionnalité « groupes », est sortie le 23 mai 2017. Passbolt est un gestionnaire de mots de passe conçu pour les équipes, sous licence libre AGPL. Cette sortie inclut également des améliorations du code et la mise en place d’un outil de diagnostic du statut de l’instance accessible depuis la console.

PacketFence version 7 est disponible

Inverse annonce la sortie de la version 7 de PacketFence. PacketFence est une solution de conformité réseau (NAC) entièrement libre (GPL v2) et reconnue. Procurant une liste impressionnante de fonctionnalités telles qu’un portail captif pour l’enregistrement ou la remédiation, une gestion centralisée des réseaux filaire et sans fil, la prise en charge du 802.1X, l’isolation de niveau 2 des composantes problématiques, l’intégration aux détecteurs d’intrusions tels Snort et Suricata, la reconnaissance d’appareils avec Fingerbank et plus encore. PacketFence peut être utilisé pour sécuriser efficacement aussi bien des réseaux de petite taille que de très grands réseaux hétérogènes.

La version 7 de PacketFence apporte de nombreuses améliorations telles que la réplication multi‐maître avec une grappe de serveurs MariaDB Galera, le prise en charge du protocole IPv6, l’intégration du langage Go pour les modules de coupe‐feu et le répartiteur de requêtes HTTP, une refonte majeure de l’interface Web d’administration et plus encore.

PrivateBin sécurise vos partages de texte en version 1.1

PrivateBin est un service libre de pastebin, qui permet d’héberger et de partager des données textuelles. Sont pris en charge le texte brut, le code, et les documents Markdown. La version 1.1 vient de sortir, mais avant d’en reparler, voyons un peu ce qu’est PrivateBin et quelles en sont les fonctionnalités clefs.

Sortie de passbolt v1.3.0

La version 1.3.0 de passbolt est sortie le 25 novembre 2016. Passbolt est un gestionnaire de mots de passe, conçu pour la collaboration en équipe, sous licence libre AGPL. Cette sortie marque notamment le début de la prise en charge d’un greffon pour le navigateur chrome.

Sortie de LDAP Tool Box Self Service Password 1.0

Le logiciel Self Service Password est développé au sein du projet LDAP Tool Box. Il fournit une interface permettant aux utilisateurs de changer leur mot de passe dans un annuaire LDAP, y compris Active Directory ou Samba 4.

Outre le changement de mot de passe simple, l’interface propose de réinitialiser son mot de passe en cas de perte, soit par l’envoi d’un courriel, soit par la réponse à des questions, soit par l’envoi d’un SMS.

Les contraintes de qualité du mot de passe sont paramétrables : taille minimale, maximale, présence de différentes classes de caractères, caractères interdits, contrôle de la valeur par rapport à l’ancien mot de passe ou à l’identifiant.

Le logiciel Self Service Password est écrit en PHP et est sous licence publique générale GNU. La version 1.0 est sortie le 14 octobre 2016.

SELKS 3.0 une distro pour l’analyse réseau et sécurité

SELKS est une distribution autonome (live) et installable qui fournit une solution de détection d’intrusion réseau et de supervision de la sécurité orientée réseau basée sur le moteur Suricata. SELKS utilise les outils Elastic pour le stockage et l’analyse des données. La version 3.0 intègre Elasticsearch 2.x et Kibana 4.x, offrant ainsi une analyse des données plus flexible et performante que dans les versions précédentes.

Concrètement, SELKS vous permet d’analyser le trafic d’un réseau en temps réel pour extraire des informations protocolaires et détecter des anomalies. Suricata réalise cette analyse et les outils Elastic se chargent, eux, de stocker et de représenter les données générées.

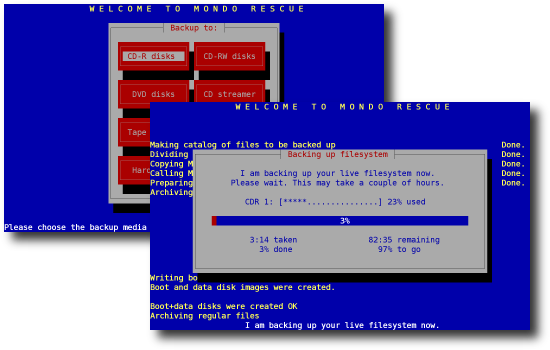

MondoRescue 3.2.2 est disponible

Depuis 2009 vous n'avez pas eu de nouvelles de MondoRescue, projet libre de disaster recovery (reprise d'activité) et clonage qui fête joyeusement ses 16 ans d'existence.

Vous pensez bien que depuis 7 ans il s'est passé beaucoup de choses, il y a eu de nombreuses versions, pour toutes les distributions majeures récentes. La dernière en date apporte notamment la prise en charge de l'UEFI comme mode d'amorçage (pour le moment sur les distributions RHEL/CentOS 6 et 7), le calcul proportionnel des volumes logiques LVM, la prise en charge de xorriso comme outil d'écriture de media, les labels et UUIDs des partitions y compris (V)FAT…

De nombreux autres bugs ont été corrigés depuis la création de la branche 3.2 (rien que 24 dans cette itération), ainsi que la prise en charge de nouveaux pilotes, de nouvelles distributions (CentOS et RHEL 7 en particulier, les Fedora 2x, Debian 8, les Ubuntu à la mode, Mageia bien évidemment :).

Bien sûr les fonctions générales de l'outil sont toujours disponibles : sauvegarde à chaud ou clonage de vos distributions Linux utilisant au choix ext2/3/4, xfs, btrfs, (v)fat, LVM, MD, sur media physique CD/DVD/USB/bande ou via le réseau pour une restauration PXE, ou media virtuel/physique.

Il est aujourd'hui utilisé aussi bien par des particuliers pour sauvegarder leur système personnel que par des entreprises de toutes tailles pour faire des images de référence à déployer de solutions, de sauvegarde en cas de désastre, de clonage de salle de formation, de clé USB prête à l'emploi…

Et quels que soient les outils que vous utilisiez, n'oubliez pas de faire des sauvegardes et/ou des images de vos machines et de tester vos restaurations pour être serein le jour où le problème arrive.

NdM. : les manchots de Mondo Rescue ont été dessinés par Ayo, graphiste historique de LinuxFr.org !

Passbolt, un nouveau gestionnaire de mots de passe pour les équipes

Passbolt est un gestionnaire de mots de passe open source [N. D. M. : licence libre AGPL v3 pour le code, mais licence non libre CC BY-NC-SA pour leur site Web] conçu pour la coopération. Il permet aux membres d’une équipe de stocker et partager leurs mots de passe de manière sécurisée, et d’être intégré à un écosystème existant par l’intermédiaire de son API et de son client console. Le chiffrement des mots de passe se base sur un standard reconnu : OpenPGP.

Root-me: Rémunération des challenges de hacking et naissance de Root-me.pro

Root-me est un MOOC (Massive Open Online Course) de sécurité informatique. Root Me permet à chacun de tester et d’améliorer ses connaissances dans le domaine de la sécurité informatique et du hacking. Cette communauté met librement à disposition une plateforme dédiée à l’apprentissage du ethical hacking.

Nouveautés et évolution pour Root-Me.org :

- nouveau design ;

- rémunération pour les créateurs de challenge sur une liste pré-établie par le staff ;

- une boutique en ligne en partenariat avec Spreadshirt ;

- la possibilité aux membres de la communauté de cotiser pour l'association et de bénéficier de privilèges supplémentaires ;

- de nombreux environnements virtuels ont été ajout ;

- et bien sur toujours plus de challenges…

Root-Me.pro

Pour répondre aux fortes demandes des entreprises, notamment pour des challenges inter-entreprises et d'autres spécificités, Root-me.pro est né :

- scoreboard dédié ;

- sélection de challenge ;

- support dédié.

A.M. Turing Award 2015 - Cryptographie

Diffie et Hellman ont été récompensés par l'ACM (Association for Computing Machinery) de l'A.M. Turing Award 2015 pour leurs contributions à la cryptographie moderne.