Bonjour,

J'ai encore deux questions stupides concernant IPTABLES

dans un script iptables les premières règles concernent le DROP de tous les paquets.

Donc nous pourrions trouver ceci

$IPTABLES -t filter -P INPUT DROP

$IPTABLES -t filter -P FORWARD DROP

$IPTABLES -t filter -P OUTPUT DROP

Mais pourquoi ne trouve t'on pas aussi ces règles qui interdiraient une possible transformation des paquets ??

Est ce stupide ? pourquoi ? (je sens que l'on va me répondre oui )

$IPTABLES -t filter -P PREROUTING DROP

$IPTABLES -t filter -P POSTROUTING DROP

je me répond à moi même mais cela peu intéresser : cette syntaxe ne peu exister car PREROUTING et POSTROUTING ne sont pas dans la table filter mais Nat ou Mangle, mais cela ne change pas grand chose sur le fond du blocage de ces deux chaines par une syntaxe comme celle ci par exemple $IPTABLES -t nat -P POSTROUTING DROP

autre question à 2 euros

quelle est la différence en nf_conntrack et ip_conntrack ?

nf_conntrack - suivit de connexion netfilter

ip_conntrack - suivit de connexion ip

En gros c'est la même chose ! non ?

On utilise quoi ?

Merci par avance,

Emmanuelt

c'est bon j'ai trouvé la réponse : nf_conntrack c'est la même chose que ip_conntrack mais avec le support d'IPv6 ! j'ai dit des bêtises ?

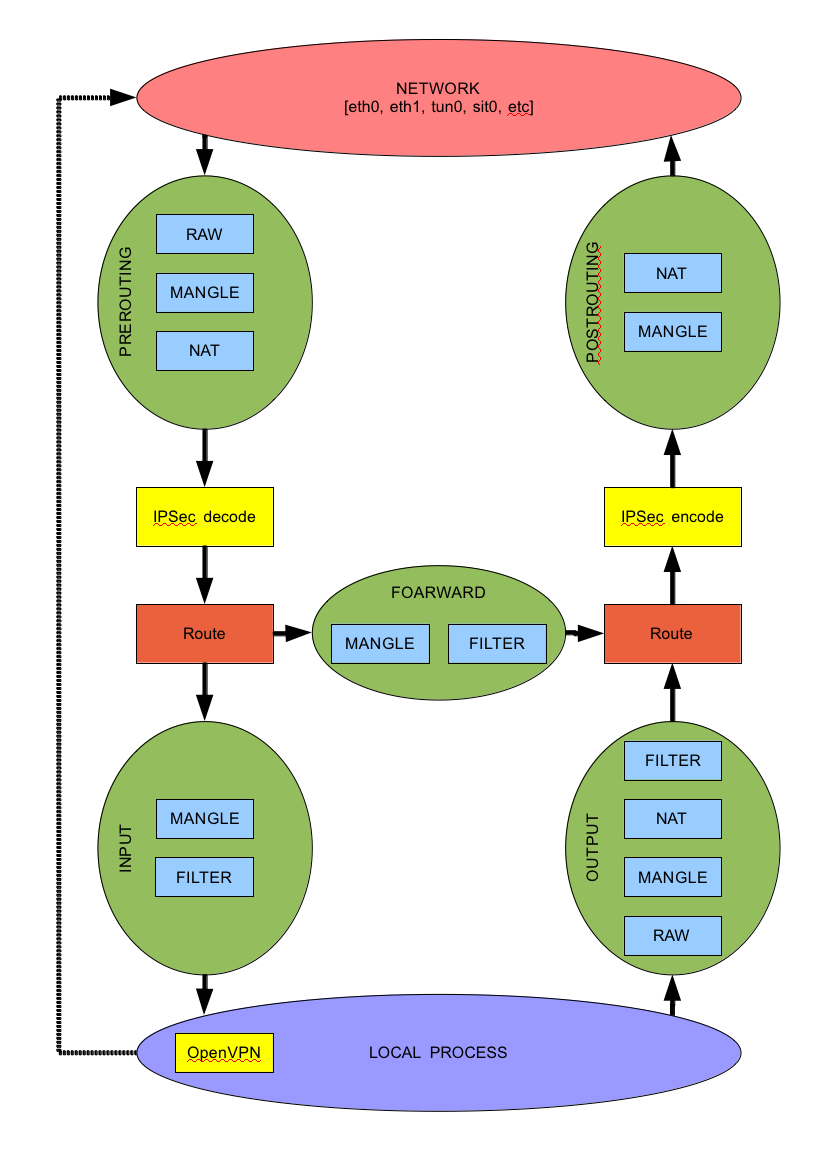

# faut peut-etre le voir avec une image pour comprendre qui fait quoi et ou

Posté par NeoX . Évalué à 6.

ou bien ici

[^] # Re: faut peut-etre le voir avec une image pour comprendre qui fait quoi et ou

Posté par emmanuelt . Évalué à 1.

Whaouu Neox tu es génial

Merci, trop fort

En regardant un peu tout cela je comprends que de toute façon avant de délivrer les paquets, transformés ou non, ils doivent passer obligatoirement par un Input ou un Output ou bien un Forward, donc le blocage du Postrouting ou du Prérouting n'a pas de sens (peut être éviter un traitement pour rien en entrée sur le Prérouting en le "Droppant" directement ??)

Emmanuelt

[^] # Re: faut peut-etre le voir avec une image pour comprendre qui fait quoi et ou

Posté par Batchyx . Évalué à 2.

Oui, tu peux faire ça dans la chaîne pre_routing de la table raw. Dans ce cas, tu zappe tout ce qui est connection tracking, Mais ça restreint aussi les règles que l'on peut appliquer, et du coup ça change pas forcement grand chose au final.

[^] # Re: faut peut-etre le voir avec une image pour comprendre qui fait quoi et ou

Posté par emmanuelt . Évalué à 0.

Ok merci

Désolé j'ai encore un question de débutant mais ce coup-ci sur la table RAW

Donc j'ai bien compris le rôle de la table RAW, on peut trouver cette information facilement sur le Net.

(pour info et si j'ai bien compris, elle sert à marquer les paquets avant traçage, grâce à NOTRACK, Conntrack n'effectuera pas de contrôles sur ces paquets et ils seront identifiables grâce à leur marque)

Ok c'est bien mais concrètement quel est l'intérêt qu'il n'y ai pas de suivit sur quelque chose qui rentre ?? Dans quel cas Conntrack ne peut-il pas avoir d'intérêt ?

Bonne journée

Emmanuelt

PS: ce post à t'il toujours un intérêt ici ou devrait-il être dans sécurité ?

[^] # Re: faut peut-etre le voir avec une image pour comprendre qui fait quoi et ou

Posté par Batchyx . Évalué à 3.

Arrête de lire le net, et commence à prendre les informations à leur source : lit le manuel d'iptables.

On peut très bien dropper dans la table raw. C'est à ça que je faisait allusion.

Sur mon système par exemple, j'ai (en gros) ça :

-t raw -A PREROUTING -d 224.0.0.251/32 -i eth0 -j DROP

autrement dit: dropper tout le trafic mDNS qui viendra de mon interface eth0 (qui dans mon cas, est reliée directement à Internet par un bridge).

Dropper dans la table raw à d'autres avantages, comme celui de ne pas attendre que le paquet soit fragmenté. Mais ça veut aussi dire qu'on ne peut pas faire directement du filtrage de port (le port n'est que dans un seul fragment, dans le cas d'un paquet fragmenté)

[^] # Re: faut peut-etre le voir avec une image pour comprendre qui fait quoi et ou

Posté par emmanuelt . Évalué à 0.

Bonjour,

lit le manuel d'iptables

Pourtant je le lis mais j'ai du mal à tout capter :-)

J'ai prévu de suivre une formation sur Netfilter je pense que ça va me faire du bien :-)

Merci pour ces remarques constructives

mode idiot sur ON-t raw -A PREROUTING -d 224.0.0.251/32 -i eth0 -j DROP

Je fais un blocage sur ton PREROUTING !! désolé

Je DROP le multicast du serveur mDNS en entrée (PREROUTING de la table raw), à destination du 224.0.0.251/32 (serveur MDNS interne) et passant par la carte eth0

Moi pas comprendre !!

moi j'aurais mis -t raw -A POSTROUTING -s 224.0.0.251/32 -i eth0 -j DROP

Je DROP mDNS en sortie pour éviter que le multicast DNS se retrouve à l'extérieur de mon LAN

mode idiot sur OFFBon je comprend bien que c'était un exemple et qu'en finalité les DROP sur la table RAW à un intérêt mais que cela peu aussi nous jouer des tours si l'on est pas attentif à ce qu'il se passe dans les paquets (fragmentation)

Merci pour ton aide

emmanuelt

[^] # Re: faut peut-etre le voir avec une image pour comprendre qui fait quoi et ou

Posté par NeoX . Évalué à 2.

regarde le shema

si tu le bloque en PREROUTING

tu economise tous les filtres que tu peux mettre entre PRE et POST Routing.

car tu vas surement aussi regarder les FORWARD savoir si tu le fais suivre ou pas, vers quelles machines, etc.

donc le plus tot tu le drop, le moins de filtre tu auras tenté de lui appliquer,

le plus econome ce sera pour ta passerelle

[^] # Re: faut peut-etre le voir avec une image pour comprendre qui fait quoi et ou

Posté par Batchyx . Évalué à 2.

En théorie il faut dropper en entrée et en sortie. Ce n'est pas parce que tu droppe en sortie que t'en aura pas en entrée, surtout avec mDNS : il suffirai juste qu'il y ai un autre idiot qui fasse du mDNS dans le même sous-réseau que moi pour que j'en reçoive.

Par contre, 224.0.0.251, ou même 224.0.0.0/4 ne se trouve jamais dans l'adresse source, mais toujours dans l'adresse destination, comme le broadcast (255.255.255.255), en fait. Le noyau droppe déjà tout les paquets qui ont une adresse multicast/broadcast comme adresse source ;)

Donc si tu veut dropper en sortie, ça serai plutôt -t raw -A POSTROUTING -d 224.0.0.251 -o eth0 -j DROP, mais c'est bête de dropper dans -t raw -A POSTROUTING, parce que tu fait plus de traitement que si tu droppait dans OUTPUT directement, et puis tu à moins d'informations sur un paquet que tu à pourtant généré toi-même.

[^] # Re: faut peut-etre le voir avec une image pour comprendre qui fait quoi et ou

Posté par emmanuelt . Évalué à 0.

Ok

Merci à tous les deux pour ces informations.

Suivre le flux des commentaires

Note : les commentaires appartiennent à celles et ceux qui les ont postés. Nous n’en sommes pas responsables.