Oui, je sais c'est lourd ces journaux sur les mots de passe.

Mais à force de voir cité le xkcd ci-dessus, je me suis posé une question

C'est une astuce vielle comme un film des années 80, mais je n'en ai pourtant pas entendu parler dans le contexte de login sur un site web par exemple.

Le principe est d'avoir une combinaison bidon qui quand elle est saisie à la place de la bonne déclenche l'alarme qui va permettre de coincer le truand / voleur / terroriste.. tout en lui laissant l'illusion d'avoir utiliser la bonne combinaison.

C'est sûr que ça ne répond qu'à une partie des problématiques, mais si au lieu de pouvoir poster en mon nom sur linuxfr, l'usurpateur se retrouve sur applefr.org, bah c'est au moins marrant.

D'où ma question quelqu'un a idée de pourquoi ça n'existe pas / ce n'est pas connu ? (bon si ça l'était, ça marcherait moins c'est sûr).

Je sais cette question a plus sa place dans ma tête sur les forums, mais je préfère poster des journaux. Na!

En plus dans un journal on peut se fendre de la  .

.

# Commentaire supprimé

Posté par Anonyme . Évalué à 2.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # Re: Protection != Coercition

Posté par julo4lfr . Évalué à 1.

J'avais plus dans l'idée de profiter de la deuxième partie : quand elle est saisie à la place de la bonne (..) laisse l'illusion d'avoir utiliser la bonne combinaison.

Pendant que l'usurpateur pense avoir le bon mot de passe, on n'est pas obligé de chercher à le localiser, mais on peut : ne rien faire (je hacke ce compte, tiens rien d'intéressant, je passe mon chemin), migrer ses données …

[^] # Re: Protection != Coercition

Posté par moi1392 . Évalué à 5.

Du coup ce que tu décris ressemble plus à un honey pot.

Et puis si le type qui s'attaque à ton compte facebook se rends compte que ce qu'il poste n'apparait pas vraiment dans ton profil (ça se remarque assez vite ce genre de choses…), tu n'as pas peur d'une seconde séance de batte de baseball à 5$ ?

[^] # Re: Protection != Coercition

Posté par eastwind☯ . Évalué à 2.

peut etre meme plus s'il n'aime pas apple :)

[^] # Re: Protection != Coercition

Posté par julo4lfr . Évalué à 2.

ça dépend de comment est fait l'accès via mot de passe bidon : genre données critiques / confidentielle visible uniquement avec le vrai mot de passe, sinon accès guest qui affiche les nouveaux posts etc… mais pas les trucs super top confidentiel (par exemple, c'est "que" une histoire d'implem)

[^] # Re: Protection != Coercition

Posté par moi1392 . Évalué à 2.

Dans la pratique, ça ne marche pas.

Cela voudrait dire que tu as un compte sur un site qui permet d'avoir des infos publiques, mais que tu y mets aussi des infos privés et confidentielles.

Si vraiment la sécurité et la confidentialité de tes données est importante, tu ne les mets pas au même endroit.

Surtout que la personne qui pirate ton compte (fb, g+ ou autre) ne le fait à l'origine que pour les données publiques, pourquoi y mettrais-tu des choses plus importantes cachées ? Un bonus pour le gentil monsieur qui a réussi à avoir ton mot de passe ?

# On veut des preuves !

Posté par Kekun (site web personnel, Mastodon) . Évalué à 10.

Et qu'est-ce qui nous prouve que c'est bien toi qui a publié ce journal et pas quelqu'un ayant subtilisé ton compte et l'ayant posté sur AppleFr ?

# un truc similaire

Posté par jigso . Évalué à 6.

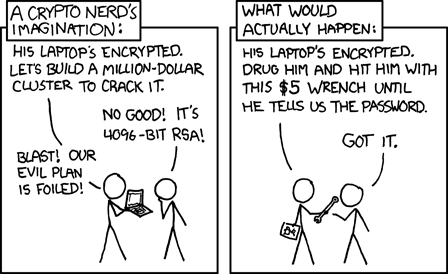

Avec truecrypt, tu peux 2 partitions cryptées, dont l'une est cachée par l'autre. En cas de force majeur, comme dans la bd de xkcd, tu donnes la clef de la première, qui contient des trucs secrets-mais-pas-trop…

[^] # Re: un truc similaire

Posté par zebra3 . Évalué à 3.

En fonction du contexte ça peut se montrer insuffisant, voire même se retourner contre toi.

Par exemple, j'ai lu un article expliquant que si tu te rends aux USA, les douaniers peuvent dupliquer ton disque dur si tu utilises TrueCrypt et le comparer à leur copie lors de ton départ : s'ils voient que des octets ont été modifiés dans une zone normalement vide, ils peuvent en déduire que tu as des données cachées et te forcer à en leur donner le mot de passe, voire te poursuivre pour ne pas l'avoir déclaré lors de ton arrivée.

Faut que je retrouve cet article.

Article Quarante-Deux : Toute personne dépassant un kilomètre de haut doit quitter le Tribunal. -- Le Roi de Cœur

[^] # Re: un truc similaire

Posté par passant·e . Évalué à 1.

Une zone normalement vide?

Je trolle dès quand ça parle business, sécurité et sciences sociales

[^] # Re: un truc similaire

Posté par jigso . Évalué à 3.

Oui c'est le principe de truecrypt, c'est d'utiliser les zones non utilisées du disque pour y mettre des données cryptées : en théorie les données cryptées ont la même entropie que des données aléatoires (ce qui est le cas sur les zones normalement vides).

Le scénario précédant a néanmoins une faille : tu peux très bien avoir rempli ton disque, puis fait du ménage, avec par ex un outil comme shred.

La zone vide du disque a donc bien changée, mais il ne s'agit pas pour autant d'une partition cryptée…

[^] # Re: un truc similaire

Posté par allcolor (site web personnel) . Évalué à 6.

Je ne suis jamais allé aux USA, mais les files d'attentes en douanes aux USA c'est combien 2 à 3 jours ? parce que bon si tu décides d'aller à new york un long week-end avec ce genre de trucs, t'es pas certain de voir autre chose que la file de douane à l'aéroport… ===>[]

[^] # Re: un truc similaire

Posté par octane . Évalué à 4.

Genre ça?

http://exploitability.blogspot.fr/2011/04/why-plausible-deniability-sucks-at-last.html

(article en français malgré le titre trompeur).

De manière plus pragamtique, si tu utilises Truecrypt, on peux te taper jusqu'a ce que tu fournisses 2 mots de passe. Si par malheur, tu n'as jamais utilisé la partition cachée, alors tu endures des coups de marteaux éternellement. Du coup, j'ai lu (mais j'ai perdu l'article ^ ) que des gens conseillent de mettre toujours une seconde partition cachée, de petite taille, avec un mot de passe trivial. Au moins, 2 mots de passes existent et les coups de marteaux cessent.

[^] # Re: un truc similaire

Posté par zebra3 . Évalué à 3.

Non ce n'est pas cet article que j'avais lu, même si celui-ci est intéressant aussi.

Article Quarante-Deux : Toute personne dépassant un kilomètre de haut doit quitter le Tribunal. -- Le Roi de Cœur

[^] # Re: un truc similaire

Posté par fearan . Évalué à 2.

Bof tu peux aussi utiliser une deuxième partition de swap chiffré (enfin marqué comme swap), la clé étant officiellement générée aléatoirement lorsque tu as besoin de swap supplémentaire.

Il ne faut pas décorner les boeufs avant d'avoir semé le vent

# Force de brute

Posté par devnewton 🍺 (site web personnel) . Évalué à 10.

Si tu donnes une combinaison bidon, il suffit de taper plus fort jusqu'à ce que tu donnes la vraie.

Le post ci-dessus est une grosse connerie, ne le lisez pas sérieusement.

[^] # Re: Force de brute

Posté par julo4lfr . Évalué à 4.

Concours d'images ?

Encore faut-il savoir que c'est une combinaison bidon, si c'est bien fait l'accès bidon peut ne pas se distinguer du vrai.

# Mais pourquoi faire ?

Posté par flan (site web personnel) . Évalué à 2.

Sois-tu sais que c'est une arnaque, et tu ne donnes pas du tout ton mot de passe, soit tu ne le sais pas, et ton système ne servira de toute façon à rien.

Avec ton système, tu dois pouvoir récupérer l'adresse IP de l'attaquant, autant dire pas grand-chose de valable pour beaucoup d'énergie…

Sans compter que les gens ont déjà du mal à se souvenir d'un mot de passe, alors s'ils doivent en plus se souvenir d'un mot de passe dont ils ne doivent pas se servir… (et qu'accessoirement, ça implique de développer les applications / sites web en double).

# Protection contre les attaque par dictionnaires

Posté par robin . Évalué à 6.

Afin de se protéger des attaques, peut-on réutiliser cette méthode (sans la partie qui donne l’impression que la connexion a effectivement eut lieu) de la façon suivante :

- j’ai un nom de compte

- j’ai mon mot de passe associé à ce compte

- le site génère un certain nombre de mot de passe pièges à ne surtout pas taper (ils doivent être suffisamment différent du vrai mot de passe pour qu’une erreur de frappe fasse que l’utilisateur légitime ne les utilise pas par hasard). Il est inutile de les connaitre, ils faut juste s’assurer qu’on ne puisse pas les utiliser par erreur.

Si je me connecte avec mon mot de passe, tout marche.

Si je fait une erreur, comme d’habitude, on me le redemande.

Si j’essaye un faux mot de passe le compte est bloqué (mais l’utilisateur légitime ne peux pas tomber dans ce piège).

Si quelqu’un essaye de me voler mon compte, avec une attaque (bruteforce ou dictionnaire par exemple), il est beaucoup plus probable qu’il tombe sur un des mot de passe pièges (par ce qu’ils sont nombreux et qu’ils peuvent être choisie de manière à être plus probable - tel que des mots de passe standards). Le système peux alors détecter automatiquement une tentative d’attaque et verrouiller le compte. L’utilisateur légitime peut en être informé, et accéder alors à un système d’authentification plus compliqué (question secrète + sms par exemple).

Est ce que cette méthode vous parais incongru ? Pourquoi n’est-elle pas utilisée ?

bépo powered

[^] # Re: Protection contre les attaque par dictionnaires

Posté par François Chaix (Mastodon) . Évalué à 2.

Peut-être par-ce que si des bots ont envie de s’en prendre à ton site en bruteforcant régulièrement (ou en essayant bêtement les mots de passe les plus courants), ton compte sera en permanence bloqué, et ce sera vraiment chiant de s’y connecter, à chaque vois, par question secrète + SMS…

# It's a trap!

Posté par Bruce Le Nain (site web personnel) . Évalué à 9.

Peut-être que le pot de miel (honeypot) correspond a ta recherche :)

[^] # Re: It's a trap!

Posté par julo4lfr . Évalué à 1.

Exactement, merci, je connaissais pas.

Sinon je crois qu'il y a une coquille on écrit "it's a tarp" ;)

# idée de protection

Posté par ckiller . Évalué à 1.

une idée de protection (peut-être ultra stupide, alors réfléchissez-y avant de moinsser :-) )

L'idée serait de supprimer l'authentification par mot de passe, et uniquement utilisé un bouton du type "connection" qui enverrait un mail avec un lien unique vers une ouverture de session.

Ainsi, seule le courrier électronique serait à protéger, et le mot de passe le protégeant pourrait être beaucoup plus sécurisé.

Alors, idée conne ?

[^] # Re: idée de protection

Posté par Reihar . Évalué à 2.

Bah déjà, ça fait reposer toute la sécurité sur un seul mot de passe (Enfin bon, c'est déjà le cas, quasiment tout le monde utilise une seule adresse email pour enregistrer tous ses comptes).

Et surtout, ce serait super chiant !

[^] # Re: idée de protection

Posté par jigso . Évalué à 2.

Oui, et puis vu que les mails transitent en clair…

Ou alors faut recevoir le mail crypté par GPG, et utiliser sa clef privée pour avoir accès au lien… Autant mettre en place un système d'authentification par clef privée/publique avec le site en question.

[^] # Re: idée de protection

Posté par Wo0chY . Évalué à 5.

Moi je fais ça sur certains site en mettant des mots de passe inconnus et en redemandant le mot de passe a chaque fois :D

[^] # Re: idée de protection

Posté par Arthur Geek (site web personnel) . Évalué à 4.

Connection, c'est un mot anglais. Connexion est le mot français. Désolé pour le hors-sujet, mais celle là m'agace autant et est plus fréquente que "language" et "langage"…

Prochainement, je vous proposerai peut-être un commentaire constructif.

# Grid password

Posté par Nimlar . Évalué à 1.

On avait parler d'une méthode (contraignante) pour éviter "l'attaque clef a molette dans la figure" sur linuxfr:

http://linuxfr.org/users/tchetch/journaux/carte-pour-mot-de-passe

Mais le site qui décrit le principe est bronsonnisé :

Et sur archive.org il manque les images:

http://web.archive.org/web/20071221220726/http://www.vvsss.com/grid/

Le principe :

* tu apprends un chemin (compliqué) dans un tableau.

* ce chemin dans un tableau imprimé te donne le mot de passe.

* des que tu connais le mot de passe par cœur tu change de tableau (mais pas de chemin)

* si tu te fais prendre tu manges ton papier, et personne ne peut retrouver ton mot de passe (même pas toi-même pour éviter une clef à molette)

[^] # Re: Grid password

Posté par Benoît Sibaud (site web personnel) . Évalué à 4.

Pour la dernière partie sur l'évitement de clé à molette, encore faut-il que le détenteur de ladite clé veuille bien te croire quand tu dis avoir ingéré ton mot de passe…

[^] # Re: Grid password

Posté par Nimlar . Évalué à 4.

Justement le but n'est pas d'éviter ta propre torture, mais de protéger tes sources/secrets: on peut te taper tant que faire ce peut, et tu ne pourras pas donner ton mot de passe.

[^] # Commentaire supprimé

Posté par Anonyme . Évalué à 4.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # Re: Grid password

Posté par ohe . Évalué à 1.

NTX-Research fournit une authentification de ce type (il me semble qu'il s'agit de leur techno XCA). Evidemment, c'est pas libre et pétri de brevet.

Suivre le flux des commentaires

Note : les commentaires appartiennent à celles et ceux qui les ont postés. Nous n’en sommes pas responsables.