Hey tout le monde !

Vous savez tous ce qu'est FTPS, c'est le FTP mais avec une sur-couche SSL pour crypter les envois et éviter que tout le monde voient vos fichiers lorsque vous les consulter. Maintenant comment installer serveur FTPS ? Beaucoup proposeront d'installer ProFTPd, d'autres le trouvant trop compliqué préféreront PureFTPd et pour finir globalement les autres utiliseront VsFTPd réputé pour sa sécurité. En somme : soit on utilise un serveur FTP simple, mais pas sécurisé et incomplet (PureFTPd), soit un très complet et plus ou moins sécurisé si bien configuré (ProFTPd), soit la meilleure option à mon avis : VsFTPd, très reconnu en terme de sécurité, un peu plus simple et suffisant en fonctionnalités.

Mais on a oublié une solution encore plus sûr, plus simple et relativement puissante : SFTP (combiné à MySecureShell) !

SFTP tranche sur tous les points ! Il est clairement plus avancé, propre et sécurisé, mais ce qui démolie complètement FTPS, c'est qu'il est BIEN PLUS SIMPLE !!!

Pourquoi autant d'administrateurs réseau se font pirater à cause de leur incapacité à configurer ProFTPd correctement, alors qu'il suffit qu'ils baissent la tête pour observer une solution simple et qui mettra fin à leur manque de sécurité. FTP(S) est dépassé et c'est tout !

Alors franchement va falloir que vous m'expliquez pourquoi vous, administrateurs réseau, utilisez encore cette vieillerie d'FTPS ?!

# Question rapide

Posté par Zenitram (site web personnel) . Évalué à 10. Dernière modification le 28 janvier 2015 à 15:40.

Comment tu te débrouilles pour que tes utilisateurs, que tu ne connais pas forcément nomément (le transfert de fichier, c'est pas qu'avec des gens qui sont susceptibles de te filer leur clé SSH et autre trucs compliqués), aient confiance dans ta chaine de confiance, avec SFTP?

Bon, quand même une remarque :

Si tu t'en fous de la sécurité, et que tes utilisateurs acceptent de cliquer sur "oui, ton alerte de sécurité sur la chaine de sécurité, on s'en tamponne", j'imagine que tu as raison.

[^] # Re: Question rapide

Posté par texom512 . Évalué à -10. Dernière modification le 28 janvier 2015 à 15:45.

EDIT : À supprimer…

[^] # Re: Question rapide

Posté par texom512 . Évalué à -10.

Je ne vois pas de quoi tu parles.

[^] # Re: Question rapide

Posté par Sytoka Modon (site web personnel) . Évalué à 8.

Avec ssh, tu as un beau 'yes' à répondre par exemple la première fois…

[^] # Re: Question rapide

Posté par Psychofox (Mastodon) . Évalué à 2.

pas nécessairement.

[^] # Re: Question rapide

Posté par Kioob (site web personnel) . Évalué à 2.

D'ailleurs, avec SSH, le seul moyen d'éviter ça c'est de publier les enregistrements SSHFP sur des DNS en DNSSEC, que le client ait activé VerifyHostKeyDNS (et n'utilise pas Debian Wheezy qui ne gère pas les SSHFP pour clés ECDSA), ou bien y a une autre astuce ?

alf.life

[^] # Re: Question rapide

Posté par Zenitram (site web personnel) . Évalué à 3. Dernière modification le 29 janvier 2015 à 07:33.

Ben c'est toute ma question initiale : je lui demande comment il fait pour ne pas l'avoir, et il me répond qu'il est nul en sécurité et qu'il s'en fout plutôt que de me démontrer que c'est simple comme il le dit. C'est sûr que quand on a rien à faire de la sécurité, tout est plus simple :).

Bref, j'attends toujours la réponse du dieu du SFTP qui est trop bien face à l'ordure de FTPS : le mieux affirme que c'est plus simple, donc il doit forcément savoir! A moins que…

[^] # Re: Question rapide

Posté par MTux . Évalué à 7.

Non c'est aussi bien plus simple au niveau du pare-feu.

Pour FTP, côté serveur il faut ouvrir un paquet de ports.

Et côté client quand ça déconne on switche entre actif/passif et on prie.

En SFTP un seul port et ça marche toujours :)

[^] # Re: Question rapide

Posté par Frederic Bourgeois (site web personnel) . Évalué à -4.

Avec le conntrack FTP pas besoin d'ouvrir un paquet de ports, enfin avec un pare feu moderne

[^] # Re: Question rapide

Posté par mathgl . Évalué à 4.

En FTPs ? Tu parles des routeurs de la NSA ? Ton routeur déchiffre comment le flux de commandes ? ;)

[^] # Re: Question rapide

Posté par Frederic Bourgeois (site web personnel) . Évalué à -2.

| Non c'est aussi bien plus simple au niveau du pare-feu.

| Pour FTP, côté serveur il faut ouvrir un paquet de ports.

Je parlais juste du ftp et de pare feu, le module kernel permet le suivit de sessions et l'ouverture automatique de ports ça existe sur tous les pare-feux moderne

[^] # Re: Question rapide

Posté par Kioob (site web personnel) . Évalué à 4.

Le module-kernel au équivalent dans ton «routeur NAT» préféré fonctionne en espionnant/analysant le protocole FTP, chose impossible dès lors que le chiffrement est actif (FTPS).

alf.life

[^] # Re: Question rapide

Posté par Frederic Bourgeois (site web personnel) . Évalué à 2.

Décidément je ne suis pas clair, je réagissais au terme FTP du premier message, évidement pas au sFTP ou FTPS.

Sinon nous sommes bien d'accord :)

[^] # Re: Question rapide

Posté par MTux . Évalué à 2.

Et que se passe-t-il quand le pare-feu n'est pas sur la machine, mais en amont ?

[^] # Re: Question rapide

Posté par Frederic Bourgeois (site web personnel) . Évalué à 1.

ça fonctionne aussi, même avec deux pare-feux traversés

# Explication

Posté par Sytoka Modon (site web personnel) . Évalué à 4.

Utilisant tant openssh que vsftp, le tout chiffré, tu ne donnes pas d'argument clair sur ta phrase : SFTP est clairement plus avancé, propre et sécurisé, mais ce qui démolie complètement FTPS, c'est qu'il est BIEN PLUS SIMPLE !!!

En pratique, les algo de chiffrement sont les mêmes.

Une question que je me pose, je veux que les utilisateurs toto et titi aient accès au serveur sftp mais n'est pas /bin/bash comme shell sur la machine A mais qu'ils aient /bin/bash sur les autres machines B C D… Sachant que toto et titi sont dans un annuaire LDAP. Par contre, l'utilisateur tutu garde son SHELL /bin/bash partout.

Dans le temps, avec NIS, il était assez simple de changer le SHELL d'un utilisateur sur une machine, avec LDAP et SSSD, pour le moment, je ne sais pas comment faire.

Un accès FTPS permet par exemple de donner un accès fichier sans SHELL à certains utilisateurs.

[^] # Re: Explication

Posté par Etienne Bagnoud (site web personnel) . Évalué à 5.

Il y a ça comme possibilité : https://en.wikibooks.org/wiki/OpenSSH/Cookbook/SFTP

"It was a bright cold day in April, and the clocks were striking thirteen" - Georges Orwell

[^] # Re: Explication

Posté par texom512 . Évalué à -6.

Changer de Shell est très simple sous Debian, c'est expliqué dans ce tuto :

openclassrooms.com/courses/decouvrir-et-configurer-le-protocole-sftp-avec-mysecureshell

[^] # Re: Explication

Posté par Joris Dedieu (site web personnel) . Évalué à 5.

Tu fais un groupe sftpona dans lequel tu met toto et titi. Puis sur A un MatchGroup dans ton sshd_config.

[^] # Re: Explication

Posté par beckbeckbondieu . Évalué à 1.

Pour les accès SFTP j'utilise la méthode décrite ici et qui fonctionne à merveille (chez moi en tout cas) : http://michauko.org/blog/sftp-chroot-et-pas-de-ssh-bloquer-un-utilisateur-dans-un-repertoire-1099/. Ça permet à mes utilisateurs de pouvoir déposer des fichiers sans avoir accès au SHELL pour autant.

Mais effectivement, ça ne s'adresse pas a un utilisateur lambda et ça oblige a faire un échange de clés. Pour M. et Mme Michu, le FTPs reste la seule solution :-(

# C'est qui "on" ?

Posté par Frederic Bourgeois (site web personnel) . Évalué à 10.

Pour ma part je ne trouve pas que FTPS soit aussi répandu, SFTP en chroot oui

Le plus souvent je vois du FTP ou du SFTP, mais vraiment rarement du FTPS

Ou alors ton message est juste une publicité habilement déguisée pour MySecureShell (zut je suis tombé dedans) ?

[^] # Re: C'est qui "on" ?

Posté par texom512 . Évalué à -8.

Je recommande l'utilisation de MySecureShell qui est très simple, mais je ne fais pas de publicité.

[^] # Re: C'est qui "on" ?

Posté par MTux . Évalué à 3.

C'est encore supporté ?

[^] # Re: C'est qui "on" ?

Posté par texom512 . Évalué à -4.

Oui, même si la dernière version date d'avril 2014.

# OSI

Posté par fcartegnie . Évalué à 10.

Faudra revoir ton modèle ISO.

[^] # Re: OSI

Posté par 2PetitsVerres (Mastodon) . Évalué à 10.

Si on lit la tête en bas, c'est au dessus.

Tous les nombres premiers sont impairs, sauf un. Tous les nombres premiers sont impairs, sauf deux.

[^] # Re: OSI

Posté par gUI (Mastodon) . Évalué à 10. Dernière modification le 28 janvier 2015 à 16:41.

En Europe peut-être, mais en Australie, c'est bien dessous.

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

[^] # Re: OSI

Posté par texom512 . Évalué à -4.

Je n'ai pas dit que la sur-couche SSL était au dessus, j'ai juste dit qu'il y en avait une !

[^] # Re: OSI

Posté par Physche . Évalué à 10.

Une sous-surcouche, en somme.

[^] # Re: OSI

Posté par RB . Évalué à 10.

Oui, bien sûr, tu parlais de la sur-couche du dessous…

# pour crypter

Posté par genma (site web personnel, Mastodon) . Évalué à 6.

Dès la première phrase, il y a un beau "pour crypter". On dit chiffrer. https://fr.wiktionary.org/wiki/crypter. A moins que tu ne consultes tes fichiers dans un cimetière. Ca peut être une idée, ça, de mettre en place un data-center dans un cimetière.

[^] # Re: pour crypter

Posté par texom512 . Évalué à -10.

Crypter et chiffrer veulent dire la même chose. C'est juste qu'il plus correct en français d'employer le mot "chiffrer".

[^] # Re: pour crypter

Posté par Renault (site web personnel) . Évalué à 7.

Non, si on utilisait correctement crypter, ça signifierais qu'on chiffre sans la clé. Bref, ça ne correspond à rien.

L'anglais n'a pas cette précision, cet anglicisme est selon moi à éviter.

[^] # Re: pour crypter

Posté par barmic . Évalué à 7.

Pourquoi vu que comme tu l'explique il n'y a pas d’ambiguïté possible ?

Autant je comprends très bien les chevaux de bataille de Tanguy Ortolo par exemple sur la confusion entre web et internet car ça crée un amalgame qui peut être problématique (et qui a sans doute permis d'arnaquer des gens). Autant là je ne vois pas en quoi c'est un si grave problème, j'ai l'impression que c'est plus une histoire de culture et de confiture.

Si tu t'intéresse tant que ça à la signification des mots, tu devrais regarder leur étymologie. Tu remarquera comme dans les langues vivantes le sens des mots changent, des fois beaucoup. Quand il n'y a pas d’ambiguïté possible, où est le problème ?

Personnellement je trouve le mot "chiffrer" plus jolie, mais j'ai presque envie de ne me servir que de "crypter" sur linuxfr :-)

Tous les contenus que j'écris ici sont sous licence CC0 (j'abandonne autant que possible mes droits d'auteur sur mes écrits)

[^] # Re: pour crypter

Posté par Renault (site web personnel) . Évalué à 5.

La question est plutôt : qu'est-ce le mot anglais apporte ?

L'import d'un mot d'une langue a une autre doit servir à enrichir la langue de nouvelles idées ou expression, si c'est pour importer un mot qui a déjà une traduction valide et qui fait perdre même de la précision (car en général ceux qui utilisent crypter utilisent décrypter de manière incorrecte), honnêtement c'est inutile voire même nuisible.

Tu sais il y en a qui utilisent un mot sur deux en anglais alors qu'une traduction existe (genre feedback), c'est moche, incohérent, inutile et pose un problème de compréhension à terme.

Le problème est que si crypter est utilisé, il y a au doigt levé 75% de chance que décrypter soit utilisé de manière incorrect et donc que tu perdes du sens et de la précision !

[^] # Re: pour crypter

Posté par zurvan . Évalué à 8.

Crypter n'est pas un anglicisme (c'est du grec), en revanche souligner lourdement que « chiffrer » c'est plus correct, c'est un peu du pédantisme, surtout quand on sait bien que la discipline qui traite du chiffrement s'appelle… la cryptographie. Je cite :

même si je ne suis bien entendu pas d'accord avec ce qui est annoncé ensuite, mais c'est plus du politique et culturel qu'une raison valable, dans un sens comme dans l'autre.

« Écrire caché », ben c'est ce qu'on fait quand on « chiffre » ou qu'on « crypte ». Parler d'imprécision quand on propose de remplacer « crypter » par « chiffrer », alors que chiffrer a également d'autres significations, c'est un peu fort, d'autant plus que je doute que l'on emploie souvent crypter dans le sens de « chiffrer sans la clé ».

Donc si le patron envoie un document à un employé en lui disant « vous me chiffrerez ça », ça signifie qu'il doit le mettre dans un coffre virtuel pour confidentialité ou bien qu'il doit établir un devis à partir des données contenues dans le document ?

Par contre je suis d'accord pour être contre tous les anglicismes à 2 balles, genre feedback, "b to b", "stratégie win-win", "incentive" et tout ce langage de merde digne du bingo loto.

Rappel important : vos amis qui se sont retournés contre vous parce que la TV leur a dit de le faire : ils le feront encore.

[^] # Re: pour crypter

Posté par Ytterbium . Évalué à 4.

Pour moi, crypter est moins précis que chiffrer : lorsqu'on crypte, on cache une information, par exemple en chiffrant, mais on peut aussi utiliser de la sténographie, faire des trous dans un livre en dessous des lettres du message, écrire à l'encre sympathique…

Ici, on parle d'utiliser une méthode mathématique pour cacher le message, c'est donc du chiffrement. Autant utiliser le mot correct, que je trouve personnellement plus joli.

[^] # Re: pour crypter

Posté par Dr BG . Évalué à 2.

Pas besoin d'aller chez les autres. Ici nous sommes abreuvés de kernel, (soft|hard)ware, driver, device, etc.

[^] # Re: pour crypter

Posté par Astaoth . Évalué à 1.

Donc, techniquement parlant, lorsqu'on compresse un dossier sans mettre de mot de passe, on le crypte ?

Emacs le fait depuis 30 ans, et sans pubs ni télémétrie.

[^] # Re: pour crypter

Posté par Big Pete . Évalué à 6.

Non, ça veut dire que tu n'as pas la connaissance de la clé, c'est différent. Dans décrypter c'est assez clair, tu intercepte un message chiffré, et l'opération de déchiffrement sans la clé s'appelle décryptage. Bon, à contrario, une opération de chiffrement sans connaitre la clé (ce qui ne veux pas dire qu'elle n'existe pas) est un peu plus tordue à mettre en pratique. Dans ton exemple, cela reviendrait, par exemple, à jeter un chat bien énervé sur le clavier au moment ou l'application qui sert à compresser de façon sécurisé le dossier demande un mot de passe, le tout sans regarder ce que fabrique le chat. Remarque, si ça arrive accidentellement, ce qui n'est pas rare avec ces animaux diaboliques, tu peux, exceptionnellement, être autoriser par l'académie à t'exclamer :

Note qu'il faut quand même admettre que Melchior n'a pas connaissance de la clé qu'il a utilisé pour chiffrer le dossier, et c'est un point potentiellement discutable, c'est qu'ils sont moins con et beaucoup plus fourbes qu'ils en ont l'air.

Faut pas gonfler Gérard Lambert quand il répare sa mobylette.

[^] # Re: pour crypter

Posté par KiKouN . Évalué à 2.

Non, on chiffre le dossier avec une fonction qui compresse sans mot de passe.

Mais pour la personne qui ne connait pas l'algorithme de compression, le fichier devient crypté.

On ne crypte que rarement en général. Il y a le cas des algorithme clé public, clé privée où on crypte le message. Une fois chiffré avec la clé public, on ne peut le relire.

[^] # Re: pour crypter

Posté par Sytoka Modon (site web personnel) . Évalué à 5.

Je suis nul en Français mais il ne me semble pas y avoir vu pendant ma scolarité la notion de plus correcte ;-)

[^] # Re: pour crypter

Posté par Barnabé . Évalué à 10.

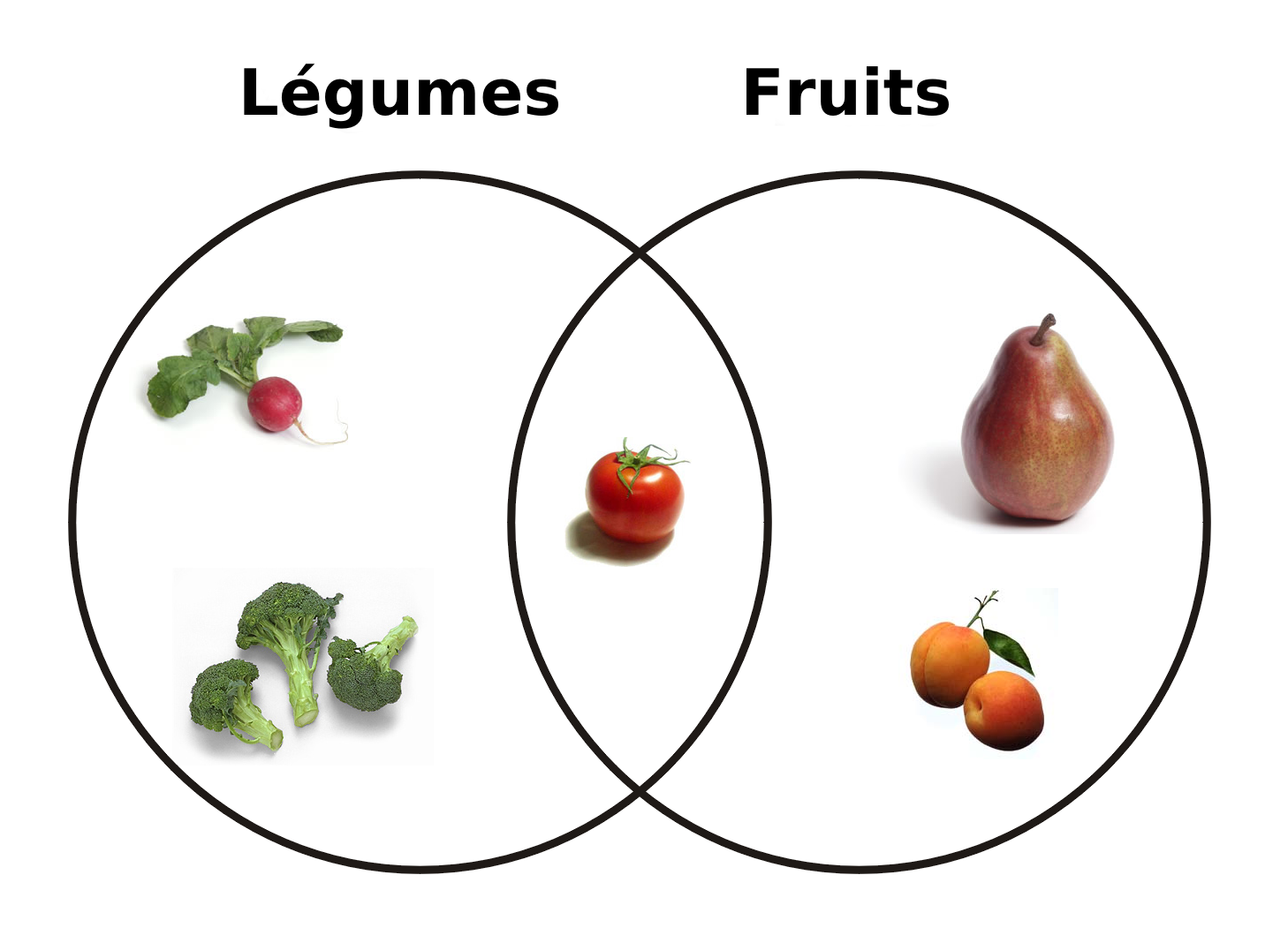

« On dit chiffrer »

Pas forcément, il avait dit crypter, et tout le monde a compris de quoi il parlait.

Alors d'accord, dans le jargon des cryptographes, décrypter n'a pas le même sens que déchiffrer, mais à partir du moment où il n'y a pas d'ambiguité, est-il bien nécessaire de faire son pédant ? Beaucoup des mots que nous employons courament ont un sens plus spécifique ou même différent lorsqu'ils sont utilisés par des spécialistes d'un domaine particulier. Par exemple, si chaques fois qu'on utilisait le mot légume pour parler des tomates dans un cadre culinaire, un agronome nous disait « ah non, ce sont des fruits » je pense que celà nous saoulerait vite.

L'essentiel c'est quand même d'être compris, et il y a je pense beaucoup plus de place pour un malentendu avec chiffrer qu'avec crypter. Je me souviens en particulier d'un commercial de SSLL qui confondait chiffrage et chiffrement… ça faisait des devis cryptiques ….

[^] # Re: pour crypter

Posté par Ytterbium . Évalué à 2. Dernière modification le 29 janvier 2015 à 00:03.

On peut être compris, mais aussi parler français. Tu n'écris pas en style SMS (ou en mléngaeant les lretets des mtos), et pourtant, on saurait ce que tu voulais dire. C'est juste pas agréable.

Donc certes, en parlant de cryptage, il a été compris, mais c'est comme lorsqu'on parle de vie digitale : ça ne veut rien dire en français.

Ou sinon, par exemple je parlerait dorénavant d'éléctroaimantation (magnétisme, ça fait trop pédant) ; c'est pas grave, tout le monde comprendra.

[^] # Re: pour crypter

Posté par barmic . Évalué à 7.

On est très loin des cas que tu cite. Le fait que la cryptographie ne soit pas l'action de crypter une information est quand même ubuesque, tu ne crois pas ? À croire que ces gens là cherchent à coder leur langage pour ne pas que les non-avertis ne les comprennent.

Tous les contenus que j'écris ici sont sous licence CC0 (j'abandonne autant que possible mes droits d'auteur sur mes écrits)

[^] # Re: pour crypter

Posté par karteum59 (site web personnel) . Évalué à 3.

100% d'accord. J'ai déjà donné mon avis là dessus à des amis qui bossent dans des boites qui font de la "transformation digitale", en leur disant que pour moi ça signifiait ça, mais la réponse est souvent "c'est le jargon utilisé par nos clients, et une requête google sur ces termes matche assez bien ce qu'on fait, donc on utilise ce terme" :)

[^] # Re: pour crypter

Posté par zurvan . Évalué à 2.

parler de chiffrement ou de cryptage ne me dérange pas, par contre cette tournure d'expression, c'est juste pas possible

Rappel important : vos amis qui se sont retournés contre vous parce que la TV leur a dit de le faire : ils le feront encore.

[^] # Re: pour crypter

Posté par Ytterbium . Évalué à 1.

Ah non, je ne me suis pas laissé aller à un affreux anglicisme, j'ai utilisé le mot juste dans le sens de seulement, ce qui est correct d'après mon dictionnaire.

[^] # Re: pour crypter

Posté par zurvan . Évalué à 3.

Justement, en anglais l'utilisation de "just" est pour signifier seulement, simplement. De plus sans la négation (« Ce n'est juste pas agréable »), ça renforce encore plus l'anglicisme (qui serait "it's just not nice").

En français on peut effectivement dire et écrire juste + nom, par exemple « J'écris juste trois mots et j'arrive. » cf.

http://www.larousse.fr/dictionnaires/francais/juste/45230?q=juste#45184 mais ce n'est pas pareil que la tournure « c'est juste + adjectif ».

Rappel important : vos amis qui se sont retournés contre vous parce que la TV leur a dit de le faire : ils le feront encore.

[^] # Re: pour crypter

Posté par tyoup . Évalué à 1.

Ah mais c'est chaud patate si on peut plus s'exprimer librement, surtout sur internet…

[^] # Re: pour crypter

Posté par Marotte ⛧ . Évalué à 2.

Tu as trop raison.

[^] # Re: pour crypter

Posté par IckyThump . Évalué à 1.

Pas comparable puisqu'il aurait tort :\

Blague à part, vu le ton du journal, je ne vois pas de mal à le reprendre en étant pédant.

[^] # Re: pour crypter

Posté par SChauveau . Évalué à 8.

Les brocolis ne sont pas des Légumes. Ce sont des Saletés :-)

[^] # Re: pour crypter

Posté par Enzo Bricolo 🛠⚙🛠 . Évalué à 2.

Foutaises !

[^] # Re: pour crypter

Posté par ɹǝıʌıʃO . Évalué à 5.

[^] # Re: pour crypter

Posté par fearan . Évalué à 2.

ben vu tous les refroidis qu'on y trouve c'est pas une mauvaise idée ;)

Il ne faut pas décorner les boeufs avant d'avoir semé le vent

# Transfère de serveur à serveur

Posté par mathgl . Évalué à 3.

Je crois que c'est pas possible de transférer d'un serveur SFTP à un autre serveur SFTP comme avec un FTP (FXP). Çà peut être un argument.

[^] # Re: Transfère de serveur à serveur

Posté par Sytoka Modon (site web personnel) . Évalué à 2.

Merci pour le FXP que je ne connaissais pas (même si pas normalisé). Ceci dis, il me semble que dans le monde du libre, l'ensemble des mirroirs de fait avec du rsync sur ssh (ou sur rsync).

[^] # Re: Transfère de serveur à serveur

Posté par Firwen (site web personnel) . Évalué à 3.

C'est partiellement vrai mais pas toujours.

Le problème de la solution rsync + ssh… C'est justement SSH. Tu dois d'une manière ou d'une autre donner un accés SSH à un tiers avec les risques que ça comporte. Là où FXP t'autorise simplement une action de transfert.

FXP et plus précisement gridFTP, est pour ces raisons très utilisé en HPC, dans les environments de type Grid, ou pour le déplacement de données massives entre serveurs.

[^] # Re: Transfère de serveur à serveur

Posté par claudex . Évalué à 3.

Quels sont les risques d'un accès SSH pour du transfert de fichier (c'est-à-dire avec chroot et ForceCommand internal-sftp) ?

« Rappelez-vous toujours que si la Gestapo avait les moyens de vous faire parler, les politiciens ont, eux, les moyens de vous faire taire. » Coluche

# Pourquoi ces ordures de néologismes restent si populaire ?!

Posté par reynum (site web personnel) . Évalué à 1. Dernière modification le 28 janvier 2015 à 17:55.

Moi je ne mets jamais mes envois dans une crypte mais il m'arrive de les

chiffrer, en utilisant SFTP soit dit en passant à ne pas confondre avec SFTPkentoc'h mervel eget bezan saotred

# C'est quoi le problème ?

Posté par texom512 . Évalué à -8.

Bon c'est quoi le problème ? Je suis à -9… Y a-t-il une meilleur alternative à MySecureShell ?

[^] # Re: C'est quoi le problème ?

Posté par Zenitram (site web personnel) . Évalué à 4.

Lire (et comprendre) les commentaires devrait te donner une piste.

# Tu sais que tu peux faire du SFTP avec ProFTPD

Posté par Frédéric Massot (site web personnel) . Évalué à 3.

ProFTPD a même un module pour faire du SFTP :

http://www.proftpd.org/docs/contrib/mod_sftp.html

Ça te permet d'avoir une config OpenSSH pour l'administration avec une limitation à certaines IP sur le routeur ou le firewall, et une config ProFTPD pour SFTP sur un autre port que le 22.

[^] # Re: Tu sais que tu peux faire du SFTP avec ProFTPD

Posté par Sytoka Modon (site web personnel) . Évalué à 5.

Pour être honnête, c'est facile de lancer deux serveurs ssh avec deux configurations différentes (et deux ports).

[^] # Re: Tu sais que tu peux faire du SFTP avec ProFTPD

Posté par Joris Dedieu (site web personnel) . Évalué à 3.

ProFTPD à également de très régulières failles de sécurité et non des moindres. Pour moi une dizaine de failles importantes en 5 ans, dont 3 vraiment critique (genre exécution arbitraire de commande), le relègue au rang des logiciels impossibles à maintenir correctement en production avec named et quelques autres

# WebDav ?

Posté par Firwen (site web personnel) . Évalué à 2. Dernière modification le 28 janvier 2015 à 20:11.

Ça aurait été des plus charmants d'essayer de nous illustrer des cas d'utilisations au lieu de nous balancer un épic "SFTP C tRo bien, FTS sa pue" sans plus d'informations.

Tu sembles chercher une solution idéale pour du drag / drop de fichier sur un serveur ( mutualisé ou autre ).

Et une des meilleurs solution pour ça ne s'appelle ni FTPS, SFTP, TFTP, LFTP, SFTPS ou PornFTP. C'est simplement WebDav.

[^] # Re: WebDav ?

Posté par Joris Dedieu (site web personnel) . Évalué à 3.

Sauf si tu veux que chaque utilisateur soit propriétaire de ses fichiers. Tu sais un truc comme gérer différentes UID

C'est également le cas pour le SFTP

Avec Apache ? mmmm …

[^] # Re: WebDav ?

Posté par Firwen (site web personnel) . Évalué à 6.

Ce que tu peux faire aisément si tu sais comment configurer mod_dav et apache.

Arrête donc de dire n'importe quoi.

FTP a une liste de problèmes de sécurité inhérent au design du protocole aussi longue et ennuyeuse que le JT de Jean Pierre Pernaud.

A tel point qu'ils en ont même fait un RFC (https://tools.ietf.org/html/rfc2577).

Simplement parce que le méchanisme d'ouverture de data-channel séparé est absoluement ignoble de ce point de vue pour des raisons évidentes….

ça n'a rien à voir avec la sécurisation d'un serveur HTTP, Apache ou autre.

[^] # Re: WebDav ?

Posté par Joris Dedieu (site web personnel) . Évalué à 2.

A oui comment ?

Autrement dit l'UID des fichiers est celle d'Apache point (on doit pouvoir ruser sous Solaris avec mod_privileges). Impossible d'avoir une UID différente par login sans faire une instance d'Apache par login ou d'utiliser un script cgi / fcgi avec suexec pour gérer directement les requêtes DAV hors d'Apache. Et je ne parle même pas d'appliquer des quotas …

Le fait que le FTP soit un protocole pourris ne signifie en aucun cas que Apache est immunisé contre les DOS. Son modèle un thread / process par client s'y prête même particulièrement bien (et dans le cas de mod_dav, on pourra également parler de l'absence de quota, de la conso mémoire, des récursions "DavDepthInfinity on" …)

Pour remplacer FTP proprement WebDAV n'est pas une mauvaise idée. Par contre la mise en œuvre est bien plus complexe que simplement coller un mod_dav dans Apache si tu veux des fonctionnalités équivalentes.

[^] # Re: WebDav ?

Posté par KiKouN . Évalué à 4.

Avec les mpm itk, peruser ou autre d'apache. Par contre, c'est un vhost par user.

[^] # Re: WebDav ?

Posté par Firwen (site web personnel) . Évalué à 1. Dernière modification le 29 janvier 2015 à 18:02.

Ou sans utiliser mod_dav. Avec un fcgi + dav server et un suexec bien configuré par utilisateur.

ça t'autorise même à utiliser AFS/NFS en backend si c'est fait proprement avec kerberos….

[^] # Re: WebDav ?

Posté par Joris Dedieu (site web personnel) . Évalué à 2.

Si tu aimes vivre dangereusement c'est une solution mais on est loin de ce qui est fait pour solaris avec mod_privileges. D'ailleurs mod_privileges est upstreams contrairement à mpm_itk. Je t'invite à lire la section "Quirks and warnings" de http://mpm-itk.sesse.net/

[^] # Re: WebDav ?

Posté par KiKouN . Évalué à 2.

J'ai arrêté il y a un moment. C'était juste pour dire qu'il y a d'autres solutions en ne passant que par apache sans dire qu'elles étaient parfaites.

# Pure-FTPd & la sécurité

Posté par Kioob (site web personnel) . Évalué à 3. Dernière modification le 28 janvier 2015 à 20:39.

Et en substance, c'est quoi qui est reproché en terme de sécurité à PureFTPd ? Parce qu'autant j'essaye au maximum de ne pas avoir recours au FTP, autant je n'ai jamais rien eu à reprocher à PureFTPd, et chez Debian je ne vois qu'un seul correctif de faille en 12 ans.

alf.life

[^] # Re: Pure-FTPd & la sécurité

Posté par Adrien Dorsaz (site web personnel, Mastodon) . Évalué à 1. Dernière modification le 28 janvier 2015 à 21:40.

Édit : j'ai regardé le mauvais paquet désolé. Le changelog cité ci-dessus est celui de Squeeze, peut-être que c'est différent pour Wheezy

[^] # Re: Pure-FTPd & la sécurité

Posté par Joris Dedieu (site web personnel) . Évalué à 5.

Pureftpd est en tout cas globalement mieux foutu que proftpd en ce qui concerne la sécurité. Notamment parce qu'il utilise la séparation des privilèges.

Il s'agit toutefois d'un projet très peu actif.

# une question de debit ?

Posté par NeoX . Évalué à 2.

note que je ne compare que FTP et SFTP, en reseau local,

mais y a clairement une difference de debit

j'imagine que FTPS sera aussi plus 'lent' que FTP car il faut crypter le flux dans SSL

[^] # Re: une question de debit ?

Posté par Zenitram (site web personnel) . Évalué à 2.

J'arrive à saturer l'interface Gigabit de mes serveurs (1000 km de distance) en SFTP, donc je me permet de douter de l'assertion sur la différence de débit.

Après, il faut des machines adaptées, pas un Atom, certes (et je ne tape vraiment pas dans les serveurs haut de gamme), et le 10G doit avoir du mal mais le 10G reste extrèmement rare.

[^] # Re: une question de debit ?

Posté par NeoX . Évalué à 2.

bah ici en reseau local à 1Gbps, je double mon debit entre SFTP et FTP

alors je ne sais pas d'ou peut venir le probleme mais j'ai :

- un core 2duo 4Go de ram, raid5 à plateau, et un core i5 SSD comme emetteur,

- un reseau filaire simple (2 PCs un switch), local, sans routage,

- les OS linux <-> linux

- le soft de transfert : filezilla

[^] # Re: une question de debit ?

Posté par Enzo Bricolo 🛠⚙🛠 . Évalué à 2.

Le SFTP compresse à la volée …

[^] # Re: une question de debit ?

Posté par Enzo Bricolo 🛠⚙🛠 . Évalué à 2.

Faut passer au torrent ou a l'aspera

# Portnawak

Posté par Big Pete . Évalué à 5.

Pff, mah non, tout le monde sait que les admins réseau n'utilisent que TFTP.

Note qu'en tant qu'admin réseau moi-même, je déteste FTP et je déteste aussi SSL et TLS ; donc je hais particulièrement FTPS, pour la simple raison que c'est un enfer pour leur faire passer correctement un firewall et ne parlons même pas des pervers qui veulent load-balancer cette horreur. Note bien d'ailleurs que je déteste aussi les firewalls en général, je maudis les load-balancers, supporte à peine les switchs (a condition qu'il ne fasse pas de spanning-tree), j'ai juste un vague respect pour les routeurs, et encore, si, et seulement si, il font du BGP.

Faut pas gonfler Gérard Lambert quand il répare sa mobylette.

[^] # Re: Portnawak

Posté par barmic . Évalué à 6.

Et il n'y a que pour le câble ethernet qui te sert de ceinture que tu éprouve un réel respect ?

Tous les contenus que j'écris ici sont sous licence CC0 (j'abandonne autant que possible mes droits d'auteur sur mes écrits)

[^] # Re: Portnawak

Posté par Big Pete . Évalué à 9.

On voit que tu n'y connais rien, c'est un coup à faire une boucle ta méthode. Non, un bon admin réseau a des bretelles ECMP en fibre optique, pour la redondance.

Faut pas gonfler Gérard Lambert quand il répare sa mobylette.

# pourquoi c'est encore du ftps

Posté par mytemp . Évalué à 4.

Parceque le sftp il faut des comptes systeme linux existant, et pas des comptes virtuels comme sut ftps ?

Parceque je ne peux pas (et ne veux pas) mettre les comptes des "externes" qui viennent sur mon ftps dans mon ldap.

Je veux pas non plus creer des comptes locaux sur les dizaines de servers que j'ai (redondance).

Parceque les externes qui viennent ont leur port sortant 20 et 21 d'ouvert, mais pas le 22. (non, je peux pas déplacer le sshd ailleurs vers le 443 ou le 80, ni meme le 21, question d'obligation chez nous, le ssh doit etre en 22tcp).

Par elimination, il ne me reste donc plus que la possibilité du ftps.

Apres, si quelqu'un m'explique comment faire du sftp sans creer de compte local (ou dans mon ldap) sur les machines et utiliser a la place des comptes virtuels tout en laissant une conf standard de sshd j'arrette mes serveurs ftps et je remplace par du sftp.

Attention hein, faut pas non plus qu'ils puissent se logguer en ssh ces comptes (question d'obligation du service sécu de chez moi) ET que la conf sshd reste standrad que ca fasse pas tilter les outils d'audit de secu (ils sont un peu en retard et pas super ouvert à la discution le service sécu chez nous….)

[^] # Re: pourquoi c'est encore du ftps

Posté par barmic . Évalué à 3.

Avec sslh

Cadeau : AuthorizedKeysCommand

Avec un shell limité par exemple (comme lshell).

Ça je peux pas te dire.

Tous les contenus que j'écris ici sont sous licence CC0 (j'abandonne autant que possible mes droits d'auteur sur mes écrits)

[^] # Re: pourquoi c'est encore du ftps

Posté par mytemp . Évalué à 3.

sslh? oui, mais comme annoncé, je ne PEUX PAS déplacer sshd, il doit etre sur le 22.

De plus, c'est du boitier F5-network en frontal, je l'installe comment le sslh?

Et en cadeau, c'est pas mon service qui "joue" avec les frontaux.

Concernant le joli cadeau "AuthorizedKeysCommand", je cite un extrait de la page que tu donnes:

"AuthorizedKeysCommand est une fonctionnalité excellente, mais elle demande évidemment que l'utilisateur UNIX soit au minimum déclaré dans le fichier /etc/passwd" (ca peut etre mis en ldap aussi).

Mais je te cites aussi une de mes contraintes annoncées que t'as du rater:

"Apres, si quelqu'un m'explique comment faire du sftp sans creer de compte local (ou dans mon ldap)"

Pour le shell limité, ca reste un shell qui se connecte, ce qui est interdit.

Et quand c'est interdit, c'est pas "un peu interdit" et "un peu authorisé" même si c'est limité, c'est simplement "interdit" tout court.

Pour info, on ne bosse pas tous sur une infra où l'on possède tous les droits. Et pas de bol, je bosse sur une grosse infra où sur bien 95% des choses j'ai ni la main, ni mon mot a dire. C'est le ministère qui choisi sa politique de secu, les équipes techniques elles ne font que s'y conformer.

Au risque d'etre moinsé, je rappelle que répondre à quelq'un sans lire ce qu'il dit, c'est aussi utile que pisser dans un violon. Ca défoule peut-etre, mais ca fait pas bien avancer la musique…

C'est dommage.

[^] # Re: pourquoi c'est encore du ftps

Posté par barmic . Évalué à 3.

Non. Tu peut utiliser d'autres mécanismes nss qui seront spécifiquent à cette ou ces machines.

Ça n'a pas de sens. Tu veux que t'es utilisateurs puissent passer un jeu de commandes prédéfinies qu'il soit interne au protocole ou via un shell, ne change pas la sécurité du système.

Et ça interdit quiconque de faire une critique ? Puisque tu veut parler de ministère et me faire taire parce que "waw ! ça doit être sérieux un ministère (ils en parlent à la tv)", pour avoir travailler pour eux, leur sécurité est au rabais, la compétence technique de la plupart des gens que j'ai croisé de chez eux est à des années-lumières de leur besoins. J'ai vu des problèmes de sécurité énormes et des règles de sécurité incroyablement inutile voir débiles et des experts sécurités qui ne sont pas en mesure d'expliquer leur remarques et recommandations.

Bref AMHA c'est pas l'endroit où il y a le plus de sécurité. Il y a juste des processus lourds qui contraignent le développement (au sens large je ne parle pas de développement informatique) sans pour autant être réellement efficace.

Tous les contenus que j'écris ici sont sous licence CC0 (j'abandonne autant que possible mes droits d'auteur sur mes écrits)

[^] # Re: pourquoi c'est encore du ftps

Posté par mytemp . Évalué à -1.

J'aime juste pas les gens qui parlent sans lire.

Ouais, t'as raison, je me la pete de bosser dans un ministere. J'ai ecris ca juste pour t'en mettre plein les yeux parceque c'est les meilleurs.

Tu sais, comme je dis dans la derniere phrase de mon premier post que t'as toujours pas lu au bout du 2eme commentaire:

(ils sont un peu en retard et pas super ouvert à la discution le service sécu chez nous….)

Je te remercie d'essayer de contredire ce que je dis en disant exactement la meme chose que moi…

Mais sache que ca m'en secoue pas une, trop gros trop sec comme troll, apprends a lire et tes trolls prendrons mieux.

Un troll, meme un vieu des montagne, faut savoir le nourrir, sinon ca creve de faim comme tout le reste;)

Allez bisoux, tu peux répondre sans lire si ca t'amuse, je lirais plus non plus tes posts; Sinon, y'a qu'a moinser, ca te defoulera. Va elever un autre troll ailleurs, j'en veut pas du tiens, il mange pas assez!

[^] # Re: pourquoi c'est encore du ftps

Posté par Psychofox (Mastodon) . Évalué à 2.

Ça je peux pas te dire.

En l'occurence il est possible de démarrer une seconde instance de sftp avec un autre fichier de conf, ou en spécifiant la config dans les paramètres.

[^] # Re: pourquoi c'est encore du ftps

Posté par Seb . Évalué à 2.

Proftpd fournit un module sftp.

Ce module permet de fournir le protocole avec des utilisateurs virtuels gérés par proftpd et authentifiés sur la source que tu veux (base, ldap, local, …)

[^] # Re: pourquoi c'est encore du ftps

Posté par mytemp . Évalué à 0.

Tiens, je vais potasser ce weekend, je teste lundi, merci!

# Pourquoi ?

Posté par CHP . Évalué à 6.

Parce que c'est ce que ces cons d'architectes applicatifs demandent ?

[^] # Re: Pourquoi ?

Posté par Enzo Bricolo 🛠⚙🛠 . Évalué à 4.

L'architecte fait les choix en fonction des contraintes.

"… ici je traite avec 520 partenaires que j'ai classé en trois catégories: les mecs bien qui font du SOAP, les hipsters chiants qui font du REST, les dinocons qui mettent un fichier CSV sur un FTP …"

# Compatibilité

Posté par 🚲 Tanguy Ortolo (site web personnel) . Évalué à 2.

À mon avis, la raison principale en est que, comme comme SFTP a moins de trente ans, Microchiottes Windaube ne le prend pas en charge nativement, contrairement à FTPS.

[^] # Re: Compatibilité

Posté par xcomcmdr . Évalué à 2. Dernière modification le 29 janvier 2015 à 21:26.

Euh, le nombre de clients FTP pour Windows prenant en charge SFTP et FTPS (dont FileZilla) est assez large.

Côté serveur, IIS prend en charge FTPS, ou sinon on peut faire comme tout le monde et utiliser un serveur LAMP. ;-)

(ou au pire il y a des logiciels serveurs SFTP pour Windows, y'a pas que Microsoft qui fait des logiciels pour Windows)

Donc vraiment, MS Windows n'est pas le point bloquant ici (surtout vu la part de marché de IIS).

"Quand certains râlent contre systemd, d'autres s'attaquent aux vrais problèmes." (merci Sinma !)

[^] # Re: Compatibilité

Posté par Enzo Bricolo 🛠⚙🛠 . Évalué à 1.

"À mon avis, la raison principale en est que, comme comme SFTP a moins de trente ans, Microchiottes Windaube ne le prend pas en charge nativement, contrairement à FTPS."

Nativement, c'est pas vraiment ça et les admins ne connaissent pas

(mode explicite-implicite, affectation des droits, etc.)

La solution d'échanges de fichier chez microsoft, c'est CIFS !

# Envoyez STOP par SMS

Posté par turlututu . Évalué à 4.

Soit je suis devenu un vieux con (c'est possible), soit j'ai l'impression de voir sur linuxfr de plus en plus de posts qui ne veulent rien dire. Je dis pas ça pour être violent, mais il y a une telle confusion des technos, des couches, des concepts… dans le 'nal que j'ai l'impression d'être sur un forum Windows. Avec en prime le petit name dropping d'un produit "recommandé", "MySecureShell", dont le simple nom (non mais qui peut avoir confiance dans un machin qui s'appelle MySecure* ??), le design du site internet (wtf), la langue française uniquement, l'absence d'avis de sécurité publiés, l'hébergement sourceforge (wtf), la relative irrégularité des releases, le nombre de devs (hiiiiii)… ne peuvent qu'étonner s'agissant d'un produit dit de "sécurité".

Oui FTPS c'est pénible pour la gestion des ports. Oui SFTP c'est pratique pour la gestion des ports. Mais comparer les deux euhhhhh ?

Sinon, les vrais gens soucieux, ils font du FTP (ou l'une des N variantes citées) sur un VPN SSL en authentification mutuelle par certificats X509.

Voilà, sinon je vais pas polémiquer des heures, mais pour les produits cités de toutes façons la lib crypto sous jacente c'est soit GnuTLS, soit OpenSSL, qui sont approximativement de même niveau de robustesse. Pour SSH, ça dépend de la configuration du serveur, mais dans les cas courants où les gens n'ont pas customisé à mort, ben ça dépend d'OpenSSL aussi. Voilà voilà.

[^] # Re: Envoyez STOP par SMS

Posté par turlututu . Évalué à 1.

et sinon pour les paranos NSA: https://stribika.github.io/2015/01/04/secure-secure-shell.html

[^] # Re: Envoyez STOP par SMS

Posté par xcomcmdr . Évalué à 4.

Y'a encore beaucoup de bons logiciels, et sans installeur vérolés, sur sourceforge (dosbox, audacity, …).

"Quand certains râlent contre systemd, d'autres s'attaquent aux vrais problèmes." (merci Sinma !)

[^] # Re: Envoyez STOP par SMS

Posté par Sufflope (site web personnel) . Évalué à 2.

Et encore ça doit être ceux dont le développement est mort depuis plusieurs années.

[^] # Re: Envoyez STOP par SMS

Posté par xcomcmdr . Évalué à 2.

Non, et non.

"Quand certains râlent contre systemd, d'autres s'attaquent aux vrais problèmes." (merci Sinma !)

# Moi je SFTPS

Posté par yann-kaelig . Évalué à -5.

Comme d'habitude vos commentaires ont éclairés la face cachée de la Lune.

Suivre le flux des commentaires

Note : les commentaires appartiennent à celles et ceux qui les ont postés. Nous n’en sommes pas responsables.