Bonjour, en bootant avec un live CD et en utilisant la commande chroot on peut accéder aux fichiers des utilisateurs (/home) d'un systeme LINUX. Cela n'est-il pas une faille de sécurité importante? Je m'explique: Je recupère l'ordinateur de n'importe qui utilisant Linux, avec la technique cité ci-dessus je peu avoir accès à ces données personnelles. Cela est-il normal?

Merci de bien vouloir me répondre

# Tout à fait normal

Posté par _kaos_ . Évalué à 6.

Bonjour,

Rien d'étonnant à cela, et c'est tout à fait normal et le comportement voulu.

Note que tu dis :

marche aussi pour windows. J'utilise un CD adapté et paf, je deviens administrateur sans plus de soucis qu'un

chroot.Une protection supplémentaire est cependant possible : chiffrer la partition

/home. Et là, plus (ou beaucoup moins) de problèmes. A moins que la clef soit sur un post-it, dans une clef USB branchée, ou qu'on ait les moyens de faire un cold boot attack.A noter que ce type de problème se rapproche des attaques de type "social endineering" (quel geek perdrait son ordi, ne serait-ce que de vue ?).

En bref : pas de faille logicielle. Si défaut il y a, c'est un défaut humain.

Matricule 23415

[^] # Re: Tout à fait normal

Posté par bilu . Évalué à 3.

En effet ca marche aussi pour windows!

Une protection supplémentaire est cependant possible : chiffrer la partition /home :(j'en étais à la meme conclusion) mon /home n'est pas sur une partition isolée mais sur la meme que mon / est-il possible de chiffrer des partitions systemes apres installation sans perdre des données??

quel geek perdrait son ordi, ne serait-ce que de vue ?: oui mais, dans le cadre d'une enquete judicière, un vol…cela veut dire que toutes les données sont accessibles.

[^] # Re: Tout à fait normal

Posté par _kaos_ . Évalué à 6.

Hello,

Pour faire simple, non. En revanche, pour le

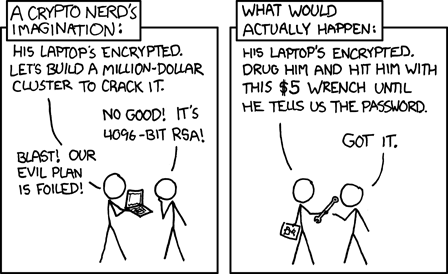

homec'est à priori plus aisé : créer une nouvelle partition et y transférer le contenu. Là oui, ça doit se faire sans trop de douleur.Obligatory XKCD

Matricule 23415

[^] # Re: Tout à fait normal

Posté par bilu . Évalué à 0.

Lol, je n'ai pas très bien compris tes illustrations?

[^] # Re: Tout à fait normal

Posté par _kaos_ . Évalué à 2.

Hello,

Ça reste volontairement vague, libre à ton imagination.

La crypto ne t'aidera pas beaucoup en tout cas dans certains cas (par exemple en judiciaire).

Matricule 23415

[^] # Re: Tout à fait normal

Posté par Marotte ⛧ . Évalué à 7.

"Crypto-nerd" c’est une façon un peu moqueuse de désigner un « fondu du chiffrement », c’est à dire une personne passionnée de cryptographie, qui chiffre tout comme il faut, qui se croit donc à l’abri, persuadé que ses données sont extrêmement bien protégées.

La première vignette explique que dans l’imagination de ce genre de personne, des gens mal intentionnés qui voudraient accéder à ses données ne pourraient pas le faire. Même à construire un grappe d’ordinateur à million de dollars. Parce que l’algorithme utilisé (RSA), et la taille de la clé (4096), font qu’en effet, c’est impossible dans l’état actuel des connaissances, même avec les plus gros calculateurs actuels, de forcer ce chiffrement.

La deuxième vignette explique que contrairement à ce qu’imagine ce "crypto-nerd", dans la réalité, pour accéder aux données, les gens mal intentionnés essaieraient plutôt de le droguer et de le torturer (le frapper avec une clé à 5 dollars…) pour avoir le mot de passe.

Voilà. J’espère que j’ai bien expliqué.

Ceci étant dit, oui, si ton /home est chiffré proprement, quelqu’un qui récupère le portable ne pourra pas accéder aux données. À moins… de t’avoir sous la main pour te faire cracher le mot de passe ;)

Je confirme qu’à partir du moment ou un accès physique à la machine est possible, hors chiffrement point de salut. Même un mot de passe BIOS peut se faire sauter. Un peu moins facilement qu’un mot de passe système, mais c’est toujours possible.

[^] # Re: Tout à fait normal

Posté par Jean-Baptiste Faure . Évalué à 2.

Comment ?

Sur le portable que je viens d'installer et qui a une puce TPM, il est précisé que si le mot de passe de la puce est perdu, il n'est pas possible de le réinitialiser. Le seul moyen de récupérer la main est de changer la carte mère. Est-ce cela le "toujours possible" ?

[^] # Re: Tout à fait normal

Posté par Marotte ⛧ . Évalué à 5.

Et bien oui voilà. Il suffit de mettre le disque dur sur une autre carte mère pour y accéder ;)

[^] # Re: Tout à fait normal

Posté par Jean-Baptiste Faure . Évalué à 2.

Ok, mais ça, ce n'est pas faire sauter le mot de passe du bios.

[^] # Re: Tout à fait normal

Posté par Marotte ⛧ . Évalué à 3.

Oui ;)

C’est vrai que sur les BIOS (UEFI) récents c’est par forcément possible…

[^] # Re: Tout à fait normal

Posté par lolop (site web personnel) . Évalué à 3.

Pas obligatoirement, sur certains modèles le disque est chiffré directement par le contrôleur, avec une clé qui est stockée sur la carte mère (ie. le PC flanche, tout est perdu — mais on a des backups!). Sinon faut demander à la NSA de fournir son passe.

Votez les 30 juin et 7 juillet, en connaissance de cause. http://www.pointal.net/VotesDeputesRN

[^] # Re: Tout à fait normal

Posté par kuniyoshi . Évalué à 1. Dernière modification le 16 avril 2017 à 12:52.

Sur un système GNU/Linux, je ne sais pas mais sur un système OpenBSD ou FreeBSD* (dès l'installation dans les deux cas), c'est possible ! ;)

Liens : https://www.openbsd.org/faq/faq14.html#softraid

ps:* J'attends la réaction de Nils ! :)

[^] # Re: Tout à fait normal

Posté par ʭ ☯ . Évalué à 4.

Le lien que tu donnes n'indique pas comment crypter une partition APRÈS l'installation.

Je confirme qu'il faut utiliser une autre partition temporairement si l'on veut crypter sa partition système après installation sur Linux. Cela peut être une clé USB par exemple.

Mais ce n'est pas simple, fait en deux clics. Pour faire simple, il faut décider de crypter AVANT l'installation.

⚓ À g'Auch TOUTE! http://afdgauch.online.fr

[^] # Re: Tout à fait normal

Posté par kuniyoshi . Évalué à 1. Dernière modification le 17 avril 2017 à 13:28.

Bonjour.

(1) En donnant ce lien, je n'avais pas la prétention d'expliquer ici comment CHIFFRER une partition depuis un système OpenBSD. Je voulais juste indiquer qu'il était possible d'effectuer une installation CHIFFRÉE d'un système OpenBSD. Je suis hors sujet. Je le sais. Désolé pour ma remarque.

(2) Prendre connaissance (notamment) du passage "Encrypting external disks". À adapter (si possible !) pour une partition du disque après installation. (Et pour ce faire, je pense qu'il vaut mieux avoir bien pensé son schéma de partitionnement.) Sinon, je ne vois pas trop l'intérêt de chiffrer une seule partition (du disque)… si on peut effectuer une installation CHIFFRÉE (sur tout le disque) d'OpenBSD. Cependant, si l'on dispose uniquement d'un système OpenBSD (suite à une installation non chifrrée), tu poses une bonne question : comment créer une partition chiffrée a posteriori (ayant prévue une partition dédiée au préalable) ?

Ma réponse : Je ne sais pas ! (En fait, la solution la plus facile que je mettrai en oeuvre serait de tout écraser pour faire une installation chiffrée d'OpenBSD.)

Je te conseille d'effectuer une demande sur le forum d'obsd4*. Un intervenant te répondra très certainement. Ta question (technique) est bonne (même si dans la pratique je n'y vois pas le moindre intérêt) !

https://obsd4a.net/qa/viewforum.php?id=2

Ok. Merci pour ces informations. :)

# Pourquoi chroot ?

Posté par kuniyoshi . Évalué à 4.

Bonjour :)

Je n'ai pas compris ce passage. À l'aide d'un système GNU/Linux Live, après avoir effectué un fdisk pour connaître le schéma de partitionnement utilisé, il suffit* de monter le système de fichiers associé à /home. Opération terminée. Point de chroot donc ! ;)

Par contre si il s'agit de changer le mdp du root… :)

*Si la dite partition n'est pas chiffrée ou construite sur LVM (dans ce cas ce n'est pas impossible d'y parvenir mais plus embêtant !) ou les deux !!!

# Pourquoi chroot ?

Posté par Obsidian . Évalué à 6.

Bonjour,

Ce que tu décris n'a rien à voir avec chroot en particulier : tu peux monter les partitions de n'importe quel disque dur depuis un système opérationnel, fût-ce un Live CD, sans avoir à recourir à chroot en particulier. Et le plus beau : tu peux très bien monter les partitions d'un Windows quelconque depuis un système Linux, Live CD ou non, et les modifier à loisir. Et pas seulement les fichiers des utilisateurs : tu peux modifier le système, la base de registres, etc. voir réinstaller un système entier si ça te chante. En principe, c'est vrai dans l'autre sens aussi, à ceci près que Windows n'est généralement pas fait pour et ne propose pas d'outil a priori pour le faire. Il faut s'équiper.

C'est donc tout-à-fait normal en soi et heureusement qu'on peut le faire, car c'est également de cette façon qu'on dépanne les systèmes qui ne démarrent plus.

Par ailleurs, un disque dur est un support de stockage. Ce n'est pas un coffre-fort. Il n'a donc pas vocation à dissimuler son contenu a priori non plus. Au contraire, il doit en garantir l'accessibilité, la disponibilité et l'intégrité pendant toute sa durée de vie (laquelle devrait être théoriquement infinie car les particuliers établissent rarement des plans de migration).

Si tu veux protéger tes données, il faut mettre en place un dispositif de sécurité explicite et identifié à l'avance : soit tu mets physiquement un cadenas sur le boîtier de ta machine et tu paramètres ton BIOS/UEFI pour ne pas démarrer par défaut sur les lecteurs externes (certains boîtiers sont spécialement équipés pour qu'on puisse le faire), soit tu utilises un fichier ou une partition chiffrée pour y déposer les informations réellement confidentielles (voir https://linuxfr.org/forums/linux-general/posts/chiffrer-disque-avec-cles-de-chiffrement-stockee-sur-peripherique-amovible ).

Suivre le flux des commentaires

Note : les commentaires appartiennent à celles et ceux qui les ont postés. Nous n’en sommes pas responsables.