PacketFence est une solution de conformité réseau (NAC) et de contrôle d’accès aux réseaux, supportée et reconnue. Le logiciel est publié sous licence GPL v2. PacketFence procure une liste impressionnante de fonctionnalités et de gestion d’équipements réseau. PacketFence peut être utilisé pour sécuriser efficacement aussi bien des réseaux de petite taille que de très grands réseaux hétérogènes.

Inverse a annoncé le 15 mai 2019 la sortie de la version 9 de PacketFence, puis de sa première mise à jour, v9.0.1 vendredi dernier. Cette dépêche propose de passer en revue la liste des nouveautés de cette version majeure.

Liste des nouveautés

Améliorations spécifiques à la mise à jour 9.0.1

- amélioration des journaux d’audit de Radius [#4473] ;

- ajout d’une extension

-copyà l’identifiant d’une copie de configuration de ressources [#4468] ; - distinction visuelle claire lorsque la base de données est en lecture seule [#4464] ;

- invitation à rejoindre le domaine dès sa création [#4544] ;

- etc.

Nouveautés et améliorations introduites dans cette Version 9

Nouvelles prises en charge

- refonte de l’interface Web d’administration, maintenant basée sur Vue.js et Bootstrap 4 ;

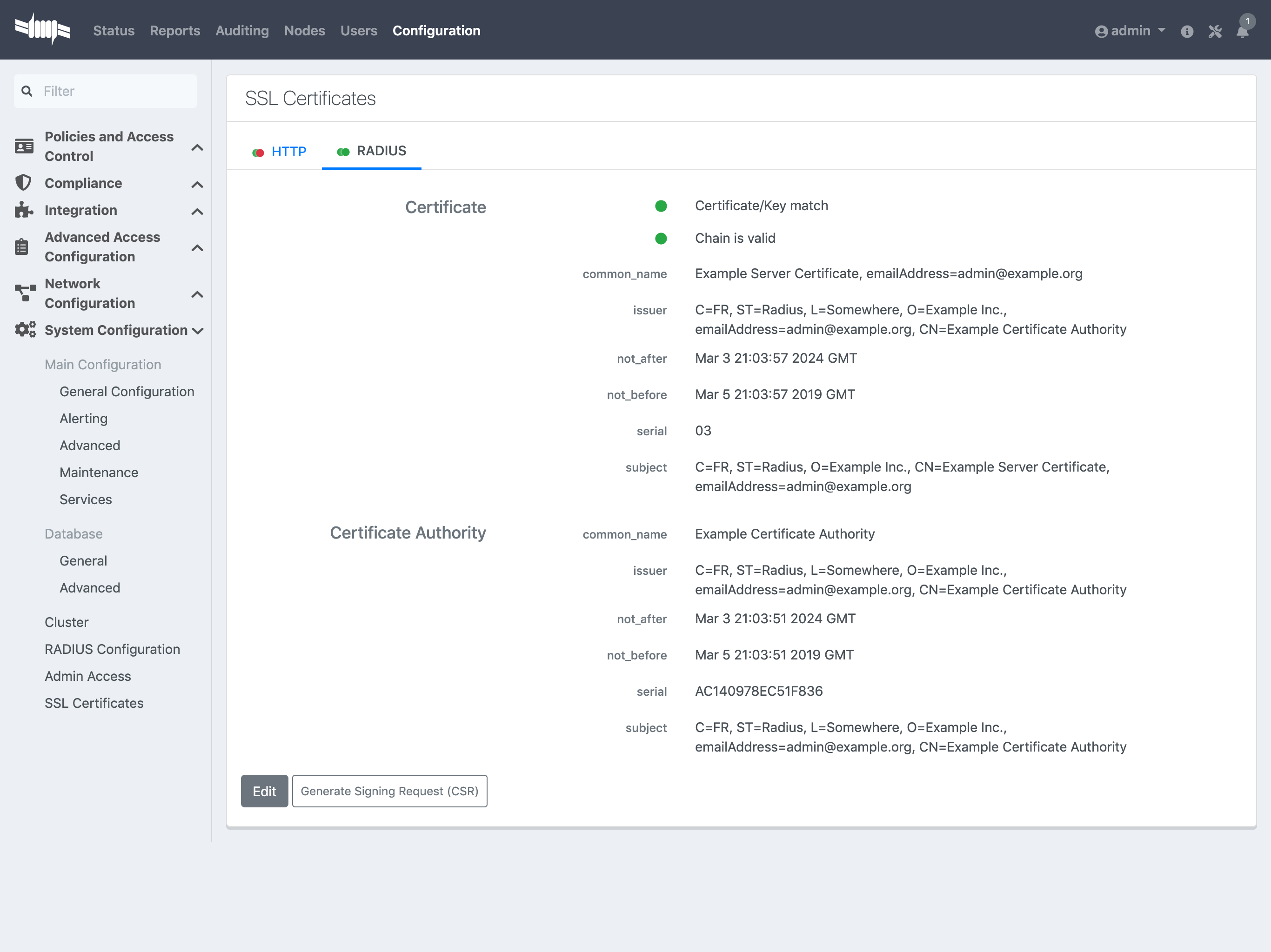

- gestion des certificats Let’s Encrypt pour RADIUS et aussi les portails captifs ;

- prise en charge des Cisco ASA VPN avec les portails captifs ;

- gestion des VPN Fortnet ;

- des attributs personnalisés dans les

OFFERet/ouACKpris en charge dans les filtres des réponses DHCP ; - ajout du COA et 802.1X des FortiSwitch de Fortinet ;

- nouveau module pour les « boîtes blanches » PICOS ;

- prise en charge des points d’accès Aerohive disposant d’un switch port ;

- gestion des Aruba Instant Access switch ;

- PacketFence 9 peut enfin fonctionner sur Debian 9 (Stretch) ;

- etc.

Améliorations

- un délai de grâce lors de l’autorisation d’un utilisateur Web sur les équipements de contrôle de points d’accès Ubiquity UniFi ;

- configuration par défaut des Filtres Apache ;

- configuration par défaut proposée aussi pour

conf/stats.conf; - gestion améliorée des attributs RADIUS pour l’extraction de leurs informations ;

- paramètre de configuration VoIP dans la tâche node_cleanup pour contourner les périphériques VoIP ;

- passthroughs ne nécessitant pas ou plus de relance du service PfDNS [#3127] ;

- gestion de la déconnexion Radius pour les Ruckus SmartZone ;

- ajout de la gestion des rôles pour les Ruckus ;

- option de désactivation de la fonction permettant à un système de rejoindre un domaine Windows Active Directory ;

- ajout de la désactivation de la recherche DNS dans la configuration de MariaDB ;

- affichage du récapitulatif du compte local avant la validation de sa création et son autorisation à utiliser les ressource réseau [#3615] ;

- le champ

iddu SMS_CARRIER est maintenant incrémenté automatiquement [#1270 et PR #3684] ; - une nette amélioration du traitement des journaux HA_PROXY pour identifier les éventuels passthroughs manquants ;

- en configuration CLUSTER, il est possible de se passer de la gestion des nœuds dans le portail spécifique à la gestion de l’équilibrage de charge ;

- DHCP et DNS ont maintenant des interfaces de gestion séparées si vous le souhaitez ;

- gestion de la VoIP sur les commutateurs réseau DELL.

Et toujours

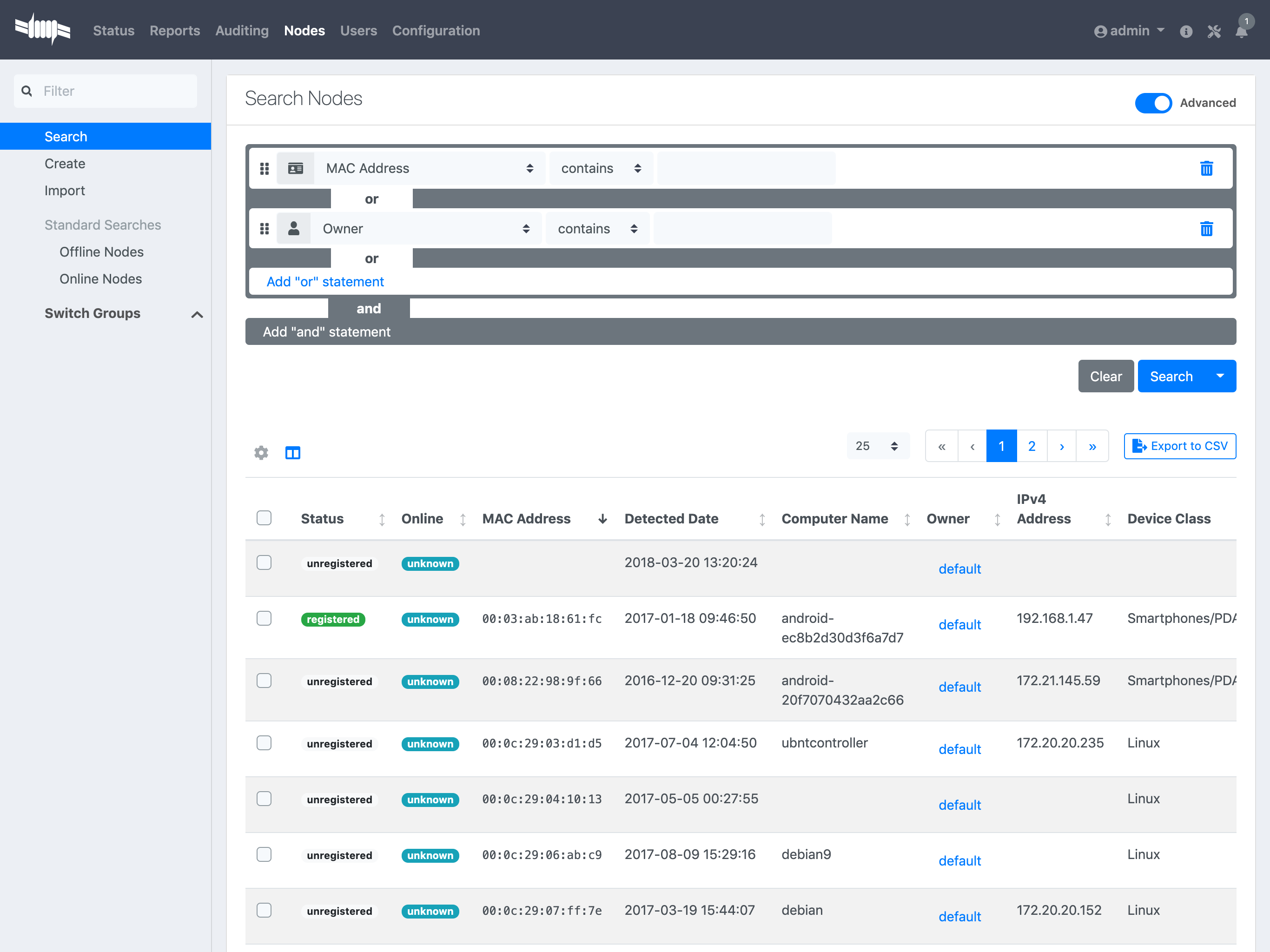

- l’enregistrement des composantes réseau grâce à un puissant portail captif ;

- le blocage automatique, si souhaité, des appareils indésirables tels les iPad d’Apple, la PlayStation de Sony, les bornes sans fil et plus encore ;

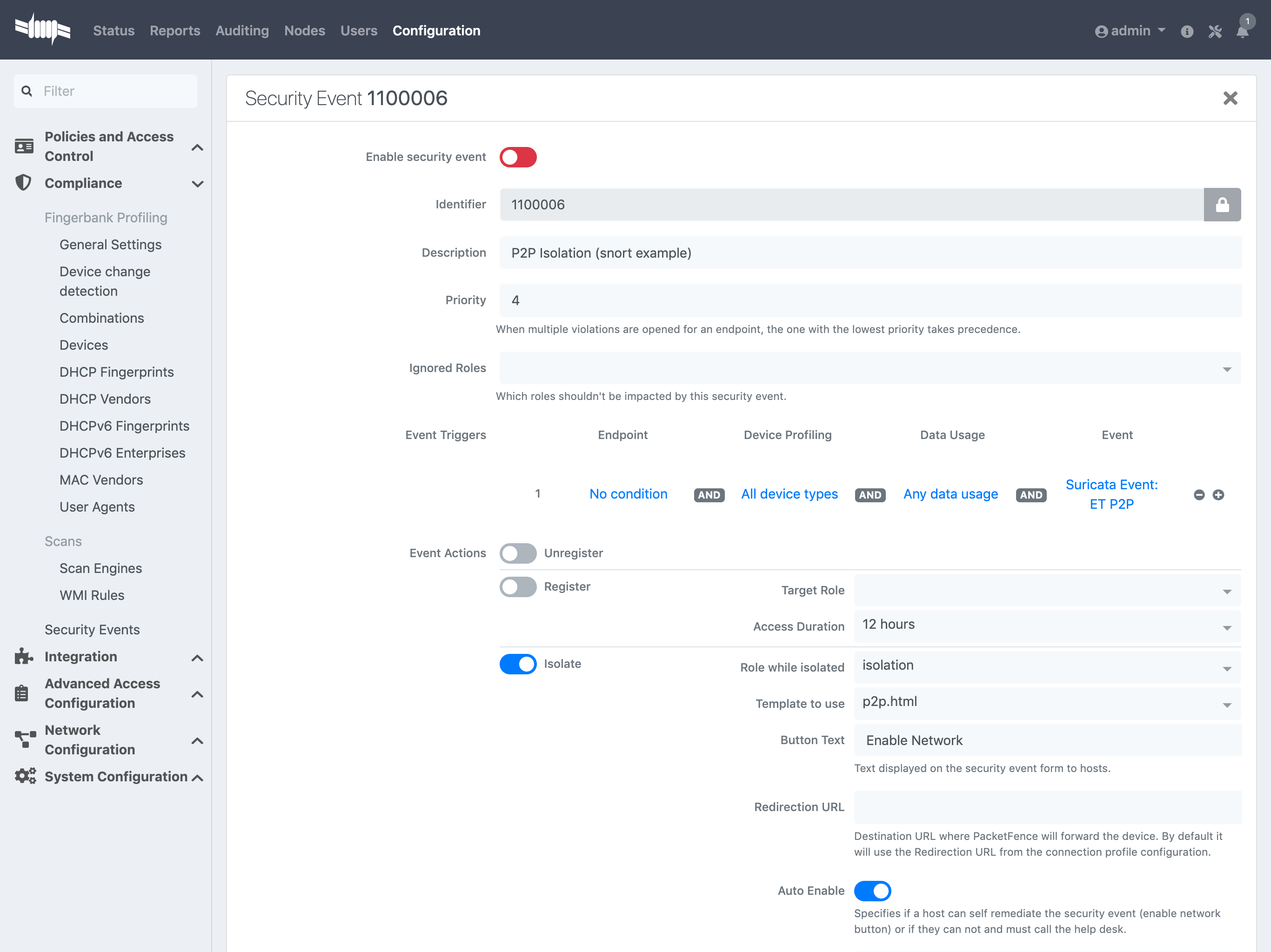

- l’enrayement de la propagation de vers et virus informatiques ;

- le freinage des attaques sur vos serveurs ou diverses composantes réseaux ;

- la vérification de la conformité des postes présents sur le réseau (logiciels installés, configurations particulières, etc.) ;

- la gestion simple et efficace des invités se connectant sur votre réseau ;

- des sources d’authentification variées, incluant Facebook et Google ;

- la prise en charge des équipements réseaux (filaire ou sans fil) tels ceux de 3Com, Aerohive, Allied Telesis, Aruba, BelAir/Ericsson, Brocade, Cisco, Dell/Force10, Enterasys, ExtremeNetworks, Extricom, Fortinet/Meru Networks, Hewlett-Packard/H3C, Huawei, Intel, Juniper Networks/Trapeze, LG-Ericsson US, Meraki, Mojo Networks, Motorola, Netgear, Nortel/Avaya, Ruckus, Xirrus et plus encore.

Aller plus loin

- PacketFence (565 clics)

- Inverse Inc. (57 clics)

- Fingerbank (69 clics)

- Précédente dépêche pour la version 8 (85 clics)

- Code source sur GitHub (71 clics)

Suivre le flux des commentaires

Note : les commentaires appartiennent à celles et ceux qui les ont postés. Nous n’en sommes pas responsables.