Passbolt est un gestionnaire de mots de passe libre, sous licence AGPLv3, conçu pour l’utilisation en équipe et la collaboration. La version 4.9.0 de passbolt, baptisée B.Y.O.B, vient de sortir. Elle introduit une fonctionnalité très attendue par la communauté : la recherche par dossiers, ainsi que des améliorations majeures de performances.

Nouveautés de la version 4.9.0

Localisation des dossiers dans la grille

Affichage de l’emplacement des ressources : la grille affiche désormais l’emplacement des ressources dans les dossiers, facilitant leur identification et gestion.

Recherche par nom de dossier : les ressources peuvent être trouvées plus facilement grâce à une recherche utilisant maintenant les noms des dossiers.

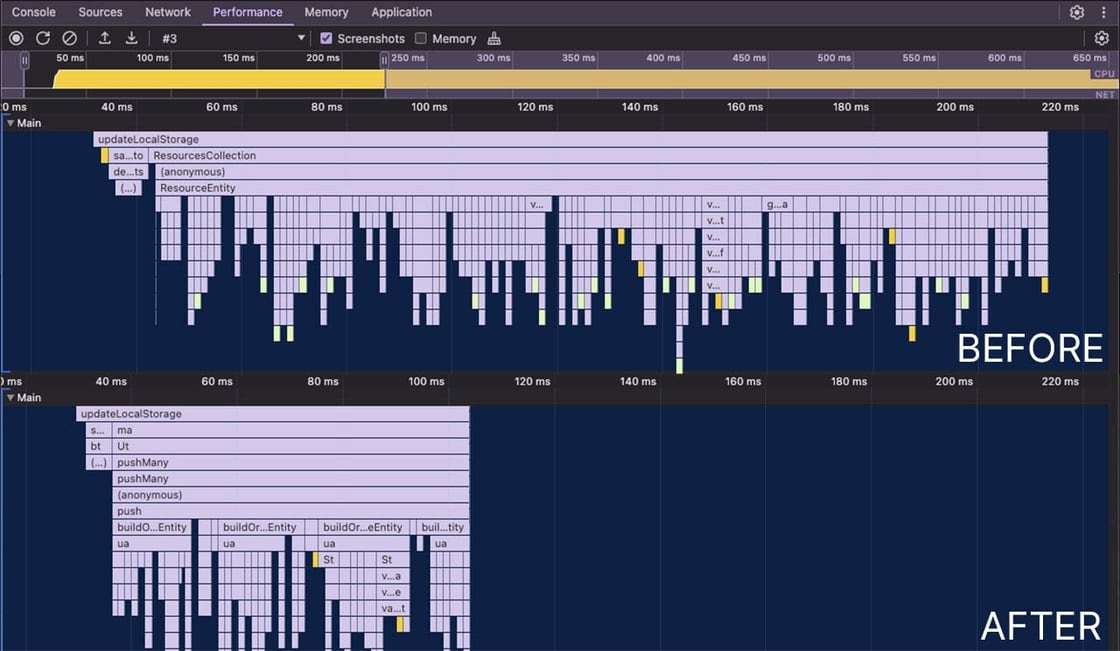

Améliorations des performances

Gains de performances jusqu’à 50% : la navigation est désormais plus rapide, même pour les instances avec des grands nombres de mots de passe stockés.

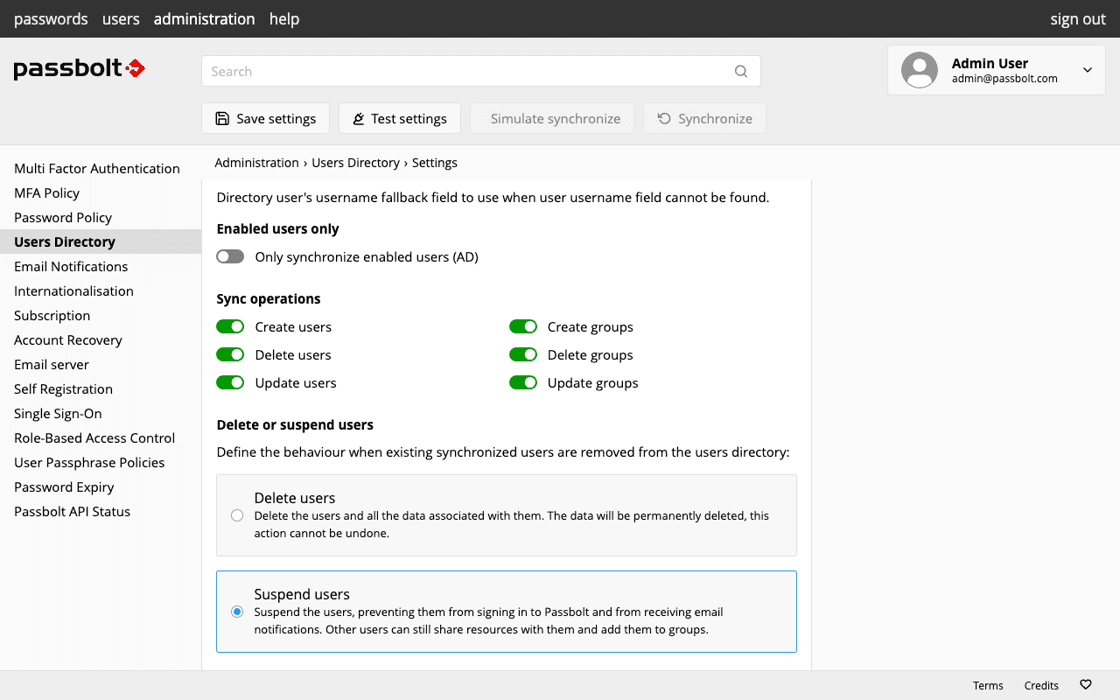

Suspension des utilisateurs LDAP

Nouvelle option de suspension : les administrateurs peuvent désormais suspendre des utilisateurs sans supprimer leurs données, ajoutant une couche de sécurité et de contrôle supplémentaire.

En savoir plus sur la version 4.9.0

Pour plus de détails, consultez-les notes de version (en) et n’hésitez pas à nous faire part de vos retours.

Aller plus loin

- Site web (379 clics)

- Notes de version 4.9.0 (53 clics)

- Code source (63 clics)

# Mode offline

Posté par Wendigogo . Évalué à 8.

Bonjour,

Ça fait plusieurs fois que je m'intéresse à passbolt, mais il manque une fonctionnalité essentielle dans mon cas : la possibilité d'avoir accès aux mots de passe localement.

Ne plus avoir ses identifiants FAI en cas d'arrachement de fibre peut être problématique.

Ou à l'étranger, où les Mio coûtent parfois très chers…

Dit plus simplement, cette dépendance obligatoire au réseau me dérange particulièrement. _^

J'ai vu que cette fonctionnalité est demandée régulièrement et qu'elle est dans la feuille de route (d'après les réponses donnees). Il me tarde de ma voir arriver.

Enjoy!

[^] # Re: Mode offline

Posté par kevin muller . Évalué à 3.

Bonjour et merci pour le feedback.

La fonctionnalité "offline mode" est en effet très demandée par la communauté. Il y a cependant une raison pour laquelle elle n'a pas été implémentée par défaut.

Passbolt étant "security-first" cette fonctionnalité n'a pas été implémentée par défaut étant donné son impact relativement élevé sur la sécurité du système et sur la fiabilité des audit logs. En effet, avoir un mode offline par défaut dans un scénario collaboratif (où les mots de passe sont partagés) revient à avoir n copies locales de tous les mots de passe partagés sur chaque poste utilisateur, et ce dès leur première connexion. Dans ce cas, la surface d'attaque augmente grandement et il devient théoriquement impossible de pouvoir tracer l'activité des utilisateurs sur ces mots de passe puisque ceux-ci ont déjà été téléchargés et ne sont donc plus contrôlés par le serveur.

La fonctionnalité "offline mode" prévue dans la feuille de route donnera la possibilité aux administrateurs de réduire le niveau de sécurité de leur instance (au bénéfice de l'utilisabilité dans certains cas) en activant un mode offline optionnel applicable à certains mots de passe ou groupes de mots de passe (folders). Les identifiants marqués comme utilisables en offline seront téléchargés localement et accessibles en cas d'urgence, même en étant déconnecté d'internet.

Notez que notre priorité actuelle est l'implémentation de nouveaux types de contenus (clefs, key-value, etc..), fonctionnalité encore plus demandée que "offline mode". "Offline mode" est donc prévu pour plus tard.

[^] # Re: Mode offline

Posté par zerodeux (site web personnel) . Évalué à 5.

Si je ne m'abuse, elle est déjà la même dès qu'un mot de passe est accessible. Cette simple fenêtre ouverte empêche Passbolt de garantir quoi que ce soit sur la traçabilité des mots de passe : un mot de passe accédé est potentiellement un mot de passe fuité. Pour boucher ce trou il faudrait de l'OTP à tous les niveaux (sauf au sommet sa passphrase personnelle).

Si Passbolt garde en cache localement les mots de passe récupérés, mais bien entendu chiffrés au repos (chiffrage symétrique assuré par la même passphrase que l'accès au coffre fort), je ne vois pas la différence en terme de surface d'attaque. C'est ce que fait Bitwarden/Vaultwarden. Leur CLI va jusqu'à télécharger tous les mdp dès le 1er appel, même si on ne le demande pas. C'est très efficient et comme effet de bord ça limite beaucoup les communications avec le serveur de clés.

Je pense même que c'est une amélioration, tout ce qui vise à automatiquement stocker au repos une version chiffrée d'un secret évite qu'un dév/admin invente un contournement qui revient à se tirer un gros missile dans le pied. Tout comme globalement un Passbolt permet de largement lutter contre les post-its sous le clavier, mdp envoyés en clair par mail/chat/etc…

Dans mon cas Bitwarden (enfin https://github.com/doy/rbw car le cli officiel est une m* sans nom) me permet de trivialement remplacer un

PASS=ohmygoddontlookdans des scripts par unPASS=$(rbw get secret-for-service-bla)sans 1/ complexifier et ralentir les scripts, 2/ péter en mode offline/confiné (CI sécurisées, etc), 3/ sans disruption : si l'agent n'est pas déverouillé il demande la passphrase à l'admin et le script attend tranquillement que ce soit fait avant de continuer normalement. C'est win-win-win à tous les étages.De façon générale l'ergonomie est presque toujours un gain stratégique en sécurité effective. L'humain, le contexte, tout ça …

Suivre le flux des commentaires

Note : les commentaires appartiennent à celles et ceux qui les ont postés. Nous n’en sommes pas responsables.