C'est à dire:

1. Dans la barre d’URL, écrire about:config

2. Rechercher dom.event.clipboardevents.enabled

3. Changer sa valeur à false, par exemple avec un double-clic

Ça doit pas vraiment être différent avec les autres navigateur, il faut juste savoir quoi changer dans la config.

Pourquoi bloquer la publicité et les traqueurs : https://greboca.com/Pourquoi-bloquer-la-publicite-et-les-traqueurs.html

Je crois me souvenir d'une époque où il y avait une pseudo rubrique trucs et astuces sur LinuxFR. Ça serait pratique pour y ranger des infos aussi utiles que celle-là. Sinon tu peux mettre quelque part dans le Wiki ? Vraie question, je ne sais pas si la modération serait OK

Posté par gUI (Mastodon) .

Évalué à 8.

Dernière modification le 07 novembre 2023 à 10:23.

Et pourquoi pas.

C'est sûr que si l'attaquant sait que tu n'utilises que des lettres majuscule, voire que des 'A' il ira vite, mais si il cherche "normalement", il va lui falloir un sacré bout de temps pour le trouver oui.

Si on utilise le calculateur de l'ANSI on voit qu'avec 30 caractères (le tien en a 41) sur des majuscules seulement on a 141 bits d'entropie, alors qu'avec 12 caractères de tous style on n'en a que 78 par exemple.

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

Parce qu'il faut partir du principe que l'attaquant connaît ta méthode de génération de mot de passe.

Pourquoi ? Je vois 2 principales raisons :

- Les humains sont de mauvais générateurs et ont tendance à appliquer les mêmes schémas. Si tu appliques une certaine méthode, tu n'es probablement pas le seul. Et si une masse critique est atteinte, alors cette méthode sera ciblée spécifiquement, surtout si elle est triviale comme dans ce cas.

- Tu auras probablement un jour un mot de passe qui fuitera. A partir de là, c'est facile pour l'attaquant de tester des variantes sur d'autres sites.

Les humains sont de mauvais générateurs et ont tendance à appliquer les mêmes schémas.

Si ton schéma est une collection de mots que tu peux écrire comme tu veux et dans plus d'une langue, crois-moi, ça complique la tâche et ça facilite la mémorisation du mot de passe.

Les humains sont de mauvais générateurs et ont tendance à appliquer les mêmes schémas.

Si ton schéma est une collection de mots que tu peux écrire comme tu veux et dans plus d'une langue, crois-moi, ça complique la tâche et ça facilite la mémorisation du mot de passe.

Je ne suis pas sûr de comprendre ta remarque dans le contexte d'une réponse à mon message.

Si tu parles de la technique XKCD 936, un point important pour qu'elle fonctionne est que les mots (et la langue si tu veux la rajouter) doivent être choisis aléatoirement. Si tu laisses une personne générer le mot de passe par elle-même, ça ne fonctionne plus aussi bien. Nous sommes très mauvais pour choisir au hasard, même si nous nous en donnons l'illusion. L'entropie du couple mot/langue choisi serait plus faible que ce à quoi on peut s'attendre. Ça pourrait se compenser par une augmentation du nombre de mots, mais du coup l'aspect pratique devient moins vrai.

La solution idéale n'existe pas. Mais imposer des consignes à la noix pour des mots de passe n'est clairement pas la solution la plus sûre puisque ça fait que les gens les notent dans des endroits où ça traine.

En outre, si j'ai un mot de passe du type : moulin 40 pieds 13 bise à droite (avec, comme indice personnel Alphonse). J'ai un mot de passe plutôt costaud et un indice qui va me permettre de le mémoriser.

On peut deviser éternellement sur le sexe des anges. La seule méthode qui fonctionne pour connaitre la robustesse d'un mdp, ça n'est pas de calculer son entropie théorique, c'est de le confier à un cracker.

Avec les calculs d'entropie, on partirait du principe que 0123456789 est un mdp assez robuste, alors qu'il doit tomber en 2ms. La théorie dit que AAAAAAAA… a autant d'entropie de JSTCNDPQS…, mais mon intuition, c'est que AAAAAAA…. va tomber en pratique très rapidement. Je me trompe peut-être, mais je ne prendrais pas le risque.

Posté par nico4nicolas .

Évalué à 2.

Dernière modification le 07 novembre 2023 à 12:47.

Si je peux me permettre, c'est une consigne "stupide", au moins d'après les critères du site, puisque tu ne spécifies pas la longueur et que c'est à l'utilisateur de deviner ce qu'est un mot de passe "long". Le fameux "au minimum X caractères" défini ce qui peut être considéré comme un mot de passe long. La discussion peut porter sur le nombre minimum de caractères mais il faut qu'il soit défini.

Attention, je ne remets pas en cause le principe du mot de passe ayant une longueur minimum, je critique uniquement la consigne telle qu'elle est présentée ici.

Je ne m'attendais pas à ce qu'elle soit écrite ainsi, mais la longueur du mot de passe est le seul critère réellement pertinent en terme de sécurité.

Donc selon ton système (parce que le mot de passe n'est qu'un élément au milieu d'un système de sécurité) tu imposes une taille plus ou moins longue et c'est tout.

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

Mouais, je suis assez d'accord, la plupart de ces sites ont des consignes peu pratiques, mais la plupart du temps ça n'est pas "dumb": pas de dates de naissances, pas de noms, pas de caractères répétés, etc. Tout cela n'est pas pratique, mais ça ne remet pas en cause la sécurité. En particulier, beaucoup de ces consignes pas pratiques cherchent à faire ressembler les mots de passe à des chaines aléatoires (mélange de tout un tas de types de caractères).

Ce qui me semble "dumb" sont les critères qui nuisent à la sécurité, comme limiter la taille du mdp (à 16 ou 20 caractères). Je suis assez neutre pour l'exclusion de certains caractères spéciaux, parce que c'est peut-être aussi pour éviter certains problèmes: contraintes logicielles (par exemple des problèmes d'encodage), ou problèmes pratiques (par exemple pour dépanner un utilisateur qui n'a accès qu'à un clavier mac où les caractères spéciaux ne sont pas dessinés). C'est péremptoire de mettre une étiquette "dumb" quand on ne connait pas les raisons qui ont amené à modifier la règle de composition des mots de passe. Ça fait très "dîner de cons élitiste", ce site. "Moi et mes copains très intelligents se moquent de vous et de vos contraintes bassement matérielles".

Quelles seraient les consignes intelligentes pour un mot de passe ?

Long et beaucoup d'entropie, j'imagine. Exactement le contraire de ce qui est pratique pour un mot de passe.

Les gens vont juste utiliser le même mot de passe, sans les lettres en question…

Si on connait la règle, il suffira de l'adapter pendant les attaques.

Par contre, si cette règle change à chaque fois qu'on doit créer ou renouveler son mot de passe, ça peut aider, mais ça devient compliqué. Et si c'est compliqué au niveau code, il y a risque accru d'erreurs et de failles.

Pourquoi bloquer la publicité et les traqueurs : https://greboca.com/Pourquoi-bloquer-la-publicite-et-les-traqueurs.html

ont des consignes peu pratiques, mais la plupart du temps ça n'est pas "dumb": pas de dates de naissances, pas de noms, pas de caractères répétés, etc.

Une banque française me demandait de créer un mot de passe de 8 chiffres, qui ne ressemblait pas à une date… Ben ça limite tellement le choix que je me suis fait refuser les 5 mots de passe que mon KeepassXC générait aléatoirement… Ce qui a déclenché le blocage de mon compte… Depuis, je vais en agence le peu de fois où j'ai besoin de consulter mon solde ou de faire une opération (ce n'est pas mon compte principal, uniquement celui de mon emprunt immobilier).

Donc c’est le principe de base qui est foireux… ça présuppose qu’il n’existe qu’un seul type de calendrier/référentiel et que les gens seront aussi limités que les devs ou architectes de la solution.

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

Je pense qu'il n'est pas si foireux que ça. L'objectif est d'empêcher les gens de choisir leur date de naissance ou celle d'un proche comme mot de passe, car dans ce cas un peu d'ingénierie sociale donnerait la solution assez facilement. Donc si ça ne ressemble pas à une date dans le calendrier usuel de l'utilisateur, c'est déjà ça.

Justement, c’est un cas typique où je mets ma date de naissance et ça passe…

Au passage, on a un jeu de caractères réduits (que des chiffres) et une longueur faible, et de plus on réduit drastiquement les combinaisons à essayer par les personnes qui attaqueront…

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

À l'origine de ce lien : le fait que, voulant me connecter via France-Connect option administration fiscale, j'ai découvert que mon compte y était bloqué. À l'origine, je subodore une ineptie du site la sécurité sociale. Site sur lequel j'ai dû me connecter et qui t'impose des conditions de mots de passe débiles. Pas tout à fait la même version que celle qui figure sur le site du lien.

Pour débloquer mon compte, il va falloir que j'aille au "guichet" (au centre des impôts du coin) un matin (ça n'accueille pas le public l'après-midi) !

Une banque française me demandait de créer un mot de passe de 8 chiffres, qui ne ressemblait pas à une date… Ben ça limite tellement le choix que je me suis fait refuser les 5 mots de passe que mon KeepassXC générait aléatoirement

Ce n'est pas que j'aime remettre en question ce que les gens racontent, mais tel que je comprends ta phrase, ça me semble hautement improbable. Si on imagine que le filtre est assez idiot pour refuser toutes les dates entre 0000 et 9999 (autrement dit, les quatre derniers chiffres sont toujours compatibles avec une date), tu as quand même 88 chances sur 100 de tomber sur un "mois" qui n'est pas un mois, et 69 chances sur 100 de tomber sur un "jour" qui n'est pas un jour, donc pour un mdp aléatoire, 3.7% de chance seulement d'avoir les 4 premiers caractères compatibles avec une date. Du coup, sur 5 tentatives, la probabilité de tomber 5 fois sur une "date" involontairement, c'est environ 7. 10-8.

Posté par fearan .

Évalué à 10.

Dernière modification le 07 novembre 2023 à 13:51.

en fait c'est compliqué, si tu force des mot de passe avec 1 chiffre 1 majuscule, 1 minuscule et un caractère spécial, et au moins 8 caractères, tu va diminuer fortement l'entropie des mots de passes, pire que si tu réclamait juste au moins 8 caractères;

par exemple en prenant exemple sur un mot de passes de 8 caractères, tu sais que tu as au moins un chiffre donc c'est 10x(complexité d'un mot de passe sur 7), et sur les 7 restant tu as au moins un caractère spécial, et sur les 6 restants tu as au moins une majuscule, et sur les 5 restants tu as au moins une minuscule, seuils 4 caractères sont sur tout les caractères…

les combinaisons sont de suites moins nombreuses que pour 8 caractères.

Si tu veux garder une complexité minimum semblable, il faut rajouter un caractère par type imposé (ie 12 caractères minimum) (enfin pas tout à fait mais c'est plus simple comme ça)

Il ne faut pas décorner les boeufs avant d'avoir semé le vent

Posté par gUI (Mastodon) .

Évalué à 5.

Dernière modification le 08 novembre 2023 à 08:45.

je ne suis pas sûr de te suivre…

pour les calculs restons sur 26 lettres, et demander un chiffre ou pas.

rien qu'avec des lettres, sur 8 caractères tu as 26^8 possibilités. si tu demandes un chiffre et un seul, tu as en effet 26^7 x 10 possibilités (donc moins de possibilités). mais si tu dis "au moins une lettre et au moins un chiffre" ça devient 26 x 10 x 36^6 possibilités non ?

bon après ça reste ridicule comme mesure, car on passe de 200 milliards (pour le 8 lettres) à 500 milliards (pour le 8 caractères dont au moins un chiffre et une lettre). on a fait à peine x2 en créant une règle complexe, alors que simplement dire "9 caractères" explose ces scores.

on revient toujours à la même chose : la longueur reste le premier critère de complexité d'un mot de passe.

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

on revient toujours à la même chose : la longueur reste le premier critère de complexité d'un mot de passe.

Oui et ajouter d'autre règles arbitraire sans raisons est un non sens d'un point de vue sécurité. Une règle qui peut être utile c'est celle qui interdit les mots de passe courant comme 12345678, password, acdllmap, pa55w0rd, trftekuts, azertyuiop, qweretyuiop, qwertzyuiop… quitte à donner la liste sur une page séparée pour que quelqu'un puisse faire un ctrl-f

Il ne faut pas décorner les boeufs avant d'avoir semé le vent

tu va diminuer fortement l'entropie des mots de passes

Non, tu vas diminuer imperceptiblement l'entropie des mots de passe, mais tu vas empêcher les attaques sur les mdp avec faible entropie, donc ça n'est pas idiot du tout.

C'est subjectif donc faisons un peu de dénombrement.

Sur un mot de passe de 8 caractères, si on prend 26 LETTRES + 26 lettres + 10 ch1ffr3s + 8 "caractères spéciaux" (je suis gentil, faudrait voir ce que les gens choisissent en vrai).

Sans règles tu es à 70^8 = 576'480'100'000'000 combinaisons possibles.

Avec une règle "au moins un chiffre, un caractère spécial, une majuscule et une minuscule" tu es à 10*8*26*26*(26+26+10+8)^4 = 1'298'460'800'000 combinaisons possibles.

C'est à dire (70^4)/(10*8*26*26) ~= 444x moins d'entropie. Mais si statistiquement les gens utilisent principalement le mm caractère spéciale, on passe à 3552x moins.

tu vas empêcher les attaques sur les mdp avec faible entropie

En effet car sans règle, il est probable que les gens ne mettraient que des minuscules par exemple. Ce qui nous donne 26^8 = 208'827'064'576 combinaisons et donc 2760x moins d'entropie.

la solution ?

ne pas laisser les gens créer des mots de passe, utiliser un générateur de mot de passe, un gestionnaire de mots de passe et du MFA quand c'est critique.

ne pas laisser les gens créer des mots de passe, utiliser un générateur de mot de passe, un gestionnaire de mots de passe et du MFA quand c'est critique.

sûrement pas! Si ton générateur de mot de passe a une faille et qu'il génère des suites prévisible, tu as un soucis; de même ces mots de passe sont impossible à mémoriser par un humain lambda, et force l'utilisation d'un gestionnaire de mot de passe qui lui aussi peut être troué, écouté avoir une mise à jour foireuse, partagé sur un device foireux; bah oui t'as pas 15 gestionnaires de mots de passes, et même si sur ta tablette t'utilises que celui de truc, tu as quand même la totalité dessus.

Tu fais une règle simple : n caractères minimum (n à déterminer selon la criticité du service), et tu couples ça à une liste de mot de passe interdit, consultable librement.

Alors que mémoriser 'correct horse battery strapple' c'est facile; et même avec que des minuscule, bon courage pour le percer !

Il ne faut pas décorner les boeufs avant d'avoir semé le vent

En ce basant sur un dictionnaire de 2048 mot in a une entropie de 44 bits.

Un mot de passe de 8 Maj+min+num+sym a une entropie de 49 (47 avec les contraintes évoquées).

Mais surtout, je ne crois pas une seconde que les gens vont se répartir équitablement les 2048 mots. Il va y avoir un énorme biais statistique. On va se retrouver avec les 256 mots les plus communs et donc 32 bits d'entropie.

Si ton générateur de mot de passe [..] un gestionnaire de mot de passe qui lui aussi peut être troué […]

Avec des si …

Et si tu as deux cents mots de passe à te souvenir, bon courage avec la méthode du 'correct horse battery staple'.

256 mots les plus communs et donc 32 bits d'entropie.

comment tu détermines le dictionnaire à utiliser pour MSmurtz?

comment tu détermines que le gars s'est pas amusé a ajouter une majuscule à chaque mots? qu'il a fait du camlCase, du snake case, du tout attaché en minuscule qu'il n'a pas ajouté un ! au bout pour faire bonne mesure? ou écrit en 31337 les mots ou un mot sur deux ? Ou seulement la première lettre pouvant être transformée en chiffre de chaque mots ?

Qu'il a pas rajouté l'année de naissance de son chien ou de création de compte - 42?

Et si tu as deux cents mots de passe à te souvenir, bon courage avec la méthode du 'correct horse battery staple'.

justement avec ce type de méthode tu peux ajouter le nom du site quelque part, ça peut même être variable dans le mot de passe, si le nombre de caractère du site est impair c'est le entre le 2 & 3 sinon entre 3&4, tu fais ça pour les site de faible criticité comme nexus, linuxfr…

Et évidemment tu gardes aussi des logins différent.

Et tu gardes des mots de passes plus unique pour les sites qui nécessite un effort supplémentaire, ou qui partagent les même logins.

(et j'ai pas 200 mots de passe à mémoriser)

Un mot de passe de 8 Maj+min+num+sym a une entropie de 49 (47 avec les contraintes évoquées).

et si tu te mets à utiliser les attaques statistique ait au moins la décence de le faire sur les contraintes données un chiffre sera plus généralement 1, le caractère spécial ! et le plus souvent en tête ou en queue, et la majuscule en premier, dans le cas où tout est réclamé on risque un mot capitalisé qui se termine par !1 ou 1! (ou P455w0rd!) pour les plus futés

Il ne faut pas décorner les boeufs avant d'avoir semé le vent

attention à la confiance aveugle dans la techno :P

Ça fait déjà plusieurs fois que je remarque cet argument dans une discussion sur les choix de mot de passe… et je le trouve peu pertinent.

On est en train de comparer des mots de passes choisis par des humains (venant donc avec les biais et faiblesses associés, et sont stockés dans un fichier tout bête du navigateur), avec un logiciel conçu pour sécuriser ça (moins de biais, moins prévisible, stockage plus sécurisé à priori).

Keepass, c'est un fichier chiffré. L'emplacement du fichier peut être n'importe où. Les logins stockés sur un Firefox, c'est un pauvre json dans le profil, n'ayant même pas de mot de passe maître par défaut…

Alors OK il y a des CVE et des bugs dans Keepass, mais même avec ça le gain en sécurité est incontestable.

comment peut tu être assuré que ce dernier n'a pas un biais ?

L'aticle ne parle pas de biais, mais de prévisibilité. Et à mon avis, le pseudo-risque est bidon. Si l'attaquant a accès à la base de données de passwords, alors il n'a pas besoin de craquer le générateur de nombre aléatoire. Et pour craquer le prochain mot de passe, il fautdrait qu'il ait accès à plusieurs dizaines de mots de passe générés précédemment, dans la bonne séquence, et sans élément manquant… ou bien au tick d'horloge auquel le générateur de nombre aléatoire a été initialisé, en partant du principe que les dévs ont été assez idiots pour faire ça sans rajouter un facteur d'entropie.

t'as lus les articles que j'ai pointé ou tu te contente juste de deviner leur contenu?

Le gestionnaire de mot de passe Kapersky se basait justement sur l'horloge :

Surtout, il y a une faille dès l’initialisation du générateur qui calcule r1 et r2. La graine n’a rien d’aléatoire, en ce qu’elle se fonde sur un unique élément d’entropie : l’horloge système (valeur en secondes). Autrement dit, à une seconde donnée, toute instance desktop de KPM générera exactement le même mot de passe.

Il ne faut pas décorner les boeufs avant d'avoir semé le vent

Non mais là c'est juste un bug idiot. Ça n'est pas du tout comme ça que tu es censé utilisé un générateur de nombres aléatoires: tu initialises la graine une fois (typiquement, quand le programme est lancé), et tu génères une série de nombres. Si j'ai bien compris, KPM réinitialisait la graine à chaque mdp, ce qui est profondément stupide. En plus, en prenant les secondes de l'horloge système, ce qui est encore plus stupide.

Si tu voulais dire que les générateurs de mdp pouvaient être buggués, alors oui, évidemment. Mais ça n'est pas un problème fondamental avec des générateurs de nombres pseudo-aléatoires.

Posté par arnaudus .

Évalué à 7.

Dernière modification le 08 novembre 2023 à 17:25.

Avec une règle "au moins un chiffre, un caractère spécial, une majuscule et une minuscule" tu es à 10*8*26*26*(26+26+10+8)4 = 1'298'460'800'000 combinaisons possibles.

Pas d'accord, parce que le chiffre n'est pas forcément à la première position. Je compte 1.62 1015 combinaisons (708 - toutes les combinaisons sans lettre minuscule (448), sans majuscule (448), sans chiffre (608) et sans caractère spécial (628)), ce qui fait seulement 3.5 fois moins que 708. La perte d'entropie est donc vraiment assez limitée.

Ton raisonnement me paraît bon et je retrouve le résultat pour 8

P=8# password sizeT=70**P# Total combinationsU=(70-26)**P# no upper case combinationsL=U# no lower case positionsN=(70-10)**P# no numbers combinationsS=(70-8)**P# no special chars combinationsF=U+L+N+S# forbiddenR=T-F# total with rulesT/R# 3.5567199807533645

Cependant pour 4 - on est d'accord que je peux créer un bon paquet de mots de passe du genre lUn? ; je dirai même qu'il y en a 26*26*10*8*4! = 1'297'920. Si je fais le calcul ci-dessus, je trouve:

P=4# password sizeT=70**P# Total combinations = 24,01E+06U=(70-26)**P# no upper case combinationsL=U# no lower case positionsN=(70-10)**P# no numbers combinationsS=(70-8)**P# no special chars combinationsF=U+L+N+S# forbidden = 35,23E+06R=T-F# total with rules = -11,22E+06 !!T/R# -2.139446655869337

Et j'ai aussi des nombres aberrant pour 5 et 6.

Et je me dis qu'on en enlève trop car un combinaison sans nombre peut aussi être une combinaison sans majuscule. Donc on compte des choses en double ou triple.

Un comptage correct ne ferai qu'aller dans le sens de l'argument: l'entropie ne baisse pas tant que ça. Pour 8 on doit avoir une bonne approximation on va dire …

J'ai bien conscience qu'il y a plus pratique mais ça correspond aux mots de passe générés par les générateurs de mots de passe.

Mon keepassxc est configuré par défaut pour générer des mots de passe comme le xkcd (plus exactement 5 mots au hasards dans un dico français). Tout simplement parce que parfois je dois taper, ou dicter un mot de passe. C'est rare, mais quand ça arrive je suis bien content d'être dans un cas où j'ai pu rester sur cette configuration.

Une technique que j'ai vue ailleurs c'est de ne pas utiliser l'alphabet français (et surtout pas l'anglais…). Si l'attaquant sait que tu es français et compte sur une attaque par dictionnaire, prendre des mots de swahili (pas d'accents, peut s'écrire juste avec de l'ASCII), basque, breton ou même d'italien peut aider.

Et en fait, je ne comprenais pas du tout ton propos étant donné que l'ASCII ne comporte que des lettres de l'alphabet latin en plus des nombres et des ponctuations (et en plus je suis en train de rédiger une nouvelle dépêche du Transimpressux où ça parle d'alphabets).

Non mais avec alphabet à la place de dictionnaire ça n'avait effectivement aucun sens… Je parlais de mots d'un dictionnaire ni anglais ni français et qui peuvent s'écrire en restant dans l'alphabet latin (avec un minimum de diacritiques).

Swahili:

"Siku ya leo ni nzuri sana. Jua linang'aa na anga ni la bluu. Watoto wanacheza nje na kufurahia hewa safi. Mimi nimepanga kwenda sokoni kununua mboga na matunda. Baadaye, nitapika chakula cha mchana kwa familia yangu."

Français:

"La journée d'aujourd'hui est très belle. Le soleil brille et le ciel est bleu. Les enfants jouent dehors et profitent de l'air frais. J'ai prévu d'aller au marché pour acheter des légumes et des fruits. Plus tard, je cuisinerai le déjeuner pour ma famille."

Les mots swahili sont plutôt faciles à prononcer avec la phonétique française (même si la prononciation ne correspondra pas du tout au parlé du swahili), donc faciles à retenir et aussi à écrire. Et seront plutôt rarement dans un dictionnaire de cracker. Oui ça fait un peu sécurité par l'obscurité mais avec un dictionnaire suffisamment large on a en fait la même entropie que pour un dictionnaire français ou anglais. Disons que ça rajoute du "bruit" puisqu'il faut choisir le dictionnaire.

Une technique que j'ai vue ailleurs c'est de ne pas utiliser l'alphabet français (et surtout pas l'anglais…). Si l'attaquant sait que tu es français et compte sur une attaque par dictionnaire, prendre des mots de swahili (pas d'accents, peut s'écrire juste avec de l'ASCII), basque, breton ou même d'italien peut aider.

Non, mauvaise idée.

Comme dit plus haut, une bonne technique doit rester fiable y compris si ton attaquant sait ce que tu utilises pour générer tes mots de passe. Avec la technique xkcd, tu peux même donner ta liste de mots à l'attaquant, ça ne pose pas de souci. Si tu as une liste de 2048 mots, tu as 11 bits d'entropie par mot. Tu prends autant de mots que nécessaire pour arrivée à l'entropie totale voulue, et tu as un mot de passe suffisamment fort sans faire aucune hypothèse sur les connaissances ou non de ton attaquant.

Tu prends autant de mots que nécessaire pour arrivée à l'entropie totale voulue, et tu as un mot de passe suffisamment fort sans faire aucune hypothèse sur les connaissances ou non de ton attaquant.

Donc on peut garder exactement la même entropie avec un dictionnaire étranger (ni anglais ni français, plus haut j'ai dit "alphabet" mais je me suis trompé) de même taille sauf qu'on ajoute une "difficulté" supplémentaire à l'attaquant. Je pense en particulier aux nombreux crackers et scripts auto qui utilisent des dictionnaires français/anglais. Donc je ne comprends pas en quoi ma technique diminuerait la sécurité. Enfin ça c'est en supposant que ton dictionnaire italien a suffisamment de mots.

Pourquoi le mot de passe demandé par codepen.io est stupide ?

C’est le début qui est problématique : « The password should be of at least 8 characters and must include a number, special character, an upper as well as a lowercase letter » Il y aura forcément un nombre important d’usagers qui vont utiliser exactement 8 caractères, un peu moins 9 caractères, et encore un peu moins 10 caractères.

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

Posté par nico4nicolas .

Évalué à 3.

Dernière modification le 07 novembre 2023 à 12:50.

J'ai répondu dans un commentaire en disant que ne pas définir un minimum rentre dans les critères "dumb" du site puisque ça oblige l'utilisateur à deviner ce minimum. Qu'il soit à 8 ou 24, c'est une autre question mais il faut le définir explicitement.

Posté par gUI (Mastodon) .

Évalué à 8.

Dernière modification le 07 novembre 2023 à 15:12.

Ce qui est "dumb" c'est d'autoriser un mot de passe court (8 c'est court), tout en imposant des caractères tordus pour compenser cette limite courte.

Toujours sur le simulateur de l'ANSSI on voit que 8 caractères quelconques c'est 52 bits d'entropie, autant que 12 lettres parmi 26 (donc sans même mélanger majuscules et minuscules).

Donc au lieu d'écrire "8 caractères minimum avec 1 majuscule 1 minuscule 1 chiffre et 1 caractère spécial", tu peux simplement écrire "12 caractères minimum" c'est équivalent en terme de sécurité, bcp plus compréhensible pour tout le monde, et sûrement plus facile à retenir pour l'utilisateur.

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

Je comprends le commentaire précédent qui veut que la longueur minimale soit indiquée…

Mais comme mentionné dans un autre commentaire, les autres critères paradoxalement affaiblissent cette longueur de 8… Pour retomber sur le même niveau, il faudrait effectivement 12 lettres et le message est effectivement plus simple quand réduit à cela.

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

Ce qui est "dumb" c'est d'autoriser un mot de passe court (8 c'est court), tout en imposant des caractères tordus pour compenser cette limite courte.

Merci pour cette explication claire et concise. Ce n'est pas ce que j'avais ressorti de la lecture des exemples donnés mais ça me semble être l'explication la plus juste.

# pas que les consignes

Posté par GG (site web personnel) . Évalué à 10.

Y a aussi les sites qui bloquent l'utilisation du copier/coller… et donc accessoirement de KeepassX et de d'autres méthodes.

Du coup, s'il faut copier à la main le mot de passe, il ne peut ni être long, ni complexe…

J'ai mis en ligne les étapes nécessaires pour retrouver un fonctionnement normal de Firefox :

https://greboca.com/Comment-permettre-le-copier-coller-sur-les-sites-qui-l-interdisent.html

C'est à dire:

1. Dans la barre d’URL, écrire about:config

2. Rechercher dom.event.clipboardevents.enabled

3. Changer sa valeur à false, par exemple avec un double-clic

Ça doit pas vraiment être différent avec les autres navigateur, il faut juste savoir quoi changer dans la config.

Pourquoi bloquer la publicité et les traqueurs : https://greboca.com/Pourquoi-bloquer-la-publicite-et-les-traqueurs.html

[^] # Re: pas que les consignes

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 4.

Des sites et des applications aussi : coucou client lourd Zoom…

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: pas que les consignes

Posté par Faya . Évalué à 3.

Je crois me souvenir d'une époque où il y avait une pseudo rubrique trucs et astuces sur LinuxFR. Ça serait pratique pour y ranger des infos aussi utiles que celle-là. Sinon tu peux mettre quelque part dans le Wiki ? Vraie question, je ne sais pas si la modération serait OK

[^] # Re: pas que les consignes

Posté par GG (site web personnel) . Évalué à 2.

Quelle serait la différence entre les tutoriels et les trucs et astuces?

Pourquoi bloquer la publicité et les traqueurs : https://greboca.com/Pourquoi-bloquer-la-publicite-et-les-traqueurs.html

[^] # Re: pas que les consignes

Posté par Faya . Évalué à 2.

Aucune ?

# Password fun

Posté par Andre Rodier (site web personnel) . Évalué à 10.

Excellent.

Dans un autre style: https://neal.fun/password-game/

[^] # Re: Password fun

Posté par Ysabeau 🧶 (site web personnel, Mastodon) . Évalué à 7.

Je ne te remercie pas pour le temps que j'ai passé à jouer avec. :)

C'est rigolo mais pas si stupide en fait.

Je n’ai aucun avis sur systemd

[^] # Re: Password fun

Posté par Andre Rodier (site web personnel) . Évalué à 5.

Le site contient quelques petits jeux assez chronophages. Ça me rappelle un peu XKCD, dans l'esprit.

# Pas tout compris

Posté par nico4nicolas . Évalué à 6.

Si la plupart des exemples donnés sont explicites, certains ne sont pas clairs pour moi. Pourquoi le mot de passe demandé par codepen.io est stupide ?

J'ai bien conscience qu'il y a plus pratique mais ça correspond aux mots de passe générés par les générateurs de mots de passe.

Quelles seraient les consignes intelligentes pour un mot de passe ?

[^] # Re: Pas tout compris

Posté par gUI (Mastodon) . Évalué à 10.

Il n'y en a qu'une : il faut qu'il soit long.

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

[^] # Re: Pas tout compris

Posté par arnaudus . Évalué à 7.

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA ?

[^] # Re: Pas tout compris

Posté par gUI (Mastodon) . Évalué à 8. Dernière modification le 07 novembre 2023 à 10:23.

Et pourquoi pas.

C'est sûr que si l'attaquant sait que tu n'utilises que des lettres majuscule, voire que des 'A' il ira vite, mais si il cherche "normalement", il va lui falloir un sacré bout de temps pour le trouver oui.

Si on utilise le calculateur de l'ANSI on voit qu'avec 30 caractères (le tien en a 41) sur des majuscules seulement on a 141 bits d'entropie, alors qu'avec 12 caractères de tous style on n'en a que 78 par exemple.

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

[^] # Re: Pas tout compris

Posté par NicolasP . Évalué à 4.

Parce qu'il faut partir du principe que l'attaquant connaît ta méthode de génération de mot de passe.

Pourquoi ? Je vois 2 principales raisons :

- Les humains sont de mauvais générateurs et ont tendance à appliquer les mêmes schémas. Si tu appliques une certaine méthode, tu n'es probablement pas le seul. Et si une masse critique est atteinte, alors cette méthode sera ciblée spécifiquement, surtout si elle est triviale comme dans ce cas.

- Tu auras probablement un jour un mot de passe qui fuitera. A partir de là, c'est facile pour l'attaquant de tester des variantes sur d'autres sites.

[^] # Re: Pas tout compris

Posté par Ysabeau 🧶 (site web personnel, Mastodon) . Évalué à 6.

Si ton schéma est une collection de mots que tu peux écrire comme tu veux et dans plus d'une langue, crois-moi, ça complique la tâche et ça facilite la mémorisation du mot de passe.

Je n’ai aucun avis sur systemd

[^] # Re: Pas tout compris

Posté par NicolasP . Évalué à 3.

Je ne suis pas sûr de comprendre ta remarque dans le contexte d'une réponse à mon message.

Si tu parles de la technique XKCD 936, un point important pour qu'elle fonctionne est que les mots (et la langue si tu veux la rajouter) doivent être choisis aléatoirement. Si tu laisses une personne générer le mot de passe par elle-même, ça ne fonctionne plus aussi bien. Nous sommes très mauvais pour choisir au hasard, même si nous nous en donnons l'illusion. L'entropie du couple mot/langue choisi serait plus faible que ce à quoi on peut s'attendre. Ça pourrait se compenser par une augmentation du nombre de mots, mais du coup l'aspect pratique devient moins vrai.

[^] # Re: Pas tout compris

Posté par Ysabeau 🧶 (site web personnel, Mastodon) . Évalué à 8.

La solution idéale n'existe pas. Mais imposer des consignes à la noix pour des mots de passe n'est clairement pas la solution la plus sûre puisque ça fait que les gens les notent dans des endroits où ça traine.

En outre, si j'ai un mot de passe du type : moulin 40 pieds 13 bise à droite (avec, comme indice personnel Alphonse). J'ai un mot de passe plutôt costaud et un indice qui va me permettre de le mémoriser.

Il faut un peu d'imagination !

Je n’ai aucun avis sur systemd

[^] # Re: Pas tout compris

Posté par arnaudus . Évalué à 6.

On peut deviser éternellement sur le sexe des anges. La seule méthode qui fonctionne pour connaitre la robustesse d'un mdp, ça n'est pas de calculer son entropie théorique, c'est de le confier à un cracker.

Avec les calculs d'entropie, on partirait du principe que 0123456789 est un mdp assez robuste, alors qu'il doit tomber en 2ms. La théorie dit que AAAAAAAA… a autant d'entropie de JSTCNDPQS…, mais mon intuition, c'est que AAAAAAA…. va tomber en pratique très rapidement. Je me trompe peut-être, mais je ne prendrais pas le risque.

[^] # Re: Pas tout compris

Posté par gUI (Mastodon) . Évalué à 6. Dernière modification le 08 novembre 2023 à 11:57.

Challenge accepted !

Je vais regarder un peu comment on peut jouer facilement avec des cracker, ça peut faire un journal rigolo.

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

[^] # Re: Pas tout compris

Posté par nico4nicolas . Évalué à 2. Dernière modification le 07 novembre 2023 à 12:47.

Si je peux me permettre, c'est une consigne "stupide", au moins d'après les critères du site, puisque tu ne spécifies pas la longueur et que c'est à l'utilisateur de deviner ce qu'est un mot de passe "long". Le fameux "au minimum X caractères" défini ce qui peut être considéré comme un mot de passe long. La discussion peut porter sur le nombre minimum de caractères mais il faut qu'il soit défini.

Attention, je ne remets pas en cause le principe du mot de passe ayant une longueur minimum, je critique uniquement la consigne telle qu'elle est présentée ici.

[^] # Re: Pas tout compris

Posté par gUI (Mastodon) . Évalué à 3.

Je ne m'attendais pas à ce qu'elle soit écrite ainsi, mais la longueur du mot de passe est le seul critère réellement pertinent en terme de sécurité.

Donc selon ton système (parce que le mot de passe n'est qu'un élément au milieu d'un système de sécurité) tu imposes une taille plus ou moins longue et c'est tout.

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

[^] # Re: Pas tout compris

Posté par arnaudus . Évalué à 7.

Mouais, je suis assez d'accord, la plupart de ces sites ont des consignes peu pratiques, mais la plupart du temps ça n'est pas "dumb": pas de dates de naissances, pas de noms, pas de caractères répétés, etc. Tout cela n'est pas pratique, mais ça ne remet pas en cause la sécurité. En particulier, beaucoup de ces consignes pas pratiques cherchent à faire ressembler les mots de passe à des chaines aléatoires (mélange de tout un tas de types de caractères).

Ce qui me semble "dumb" sont les critères qui nuisent à la sécurité, comme limiter la taille du mdp (à 16 ou 20 caractères). Je suis assez neutre pour l'exclusion de certains caractères spéciaux, parce que c'est peut-être aussi pour éviter certains problèmes: contraintes logicielles (par exemple des problèmes d'encodage), ou problèmes pratiques (par exemple pour dépanner un utilisateur qui n'a accès qu'à un clavier mac où les caractères spéciaux ne sont pas dessinés). C'est péremptoire de mettre une étiquette "dumb" quand on ne connait pas les raisons qui ont amené à modifier la règle de composition des mots de passe. Ça fait très "dîner de cons élitiste", ce site. "Moi et mes copains très intelligents se moquent de vous et de vos contraintes bassement matérielles".

Long et beaucoup d'entropie, j'imagine. Exactement le contraire de ce qui est pratique pour un mot de passe.

[^] # Re: Pas tout compris

Posté par gUI (Mastodon) . Évalué à 4.

On pourrait même imaginer un truc… avoir des règles spécifiques à chaque site force le fait de ne pas utiliser les même mots de passe partout.

Exemple : pas de voyelles. Ça paraît con au premier abord, mais peut-être pas tant que ça en fait :)

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

[^] # Re: Pas tout compris

Posté par GG (site web personnel) . Évalué à 3.

Les gens vont juste utiliser le même mot de passe, sans les lettres en question…

Si on connait la règle, il suffira de l'adapter pendant les attaques.

Par contre, si cette règle change à chaque fois qu'on doit créer ou renouveler son mot de passe, ça peut aider, mais ça devient compliqué. Et si c'est compliqué au niveau code, il y a risque accru d'erreurs et de failles.

Pourquoi bloquer la publicité et les traqueurs : https://greboca.com/Pourquoi-bloquer-la-publicite-et-les-traqueurs.html

[^] # Re: Pas tout compris

Posté par gUI (Mastodon) . Évalué à 3.

Ah merde oui.

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

[^] # Re: Pas tout compris

Posté par aiolos . Évalué à 6.

Une banque française me demandait de créer un mot de passe de 8 chiffres, qui ne ressemblait pas à une date… Ben ça limite tellement le choix que je me suis fait refuser les 5 mots de passe que mon KeepassXC générait aléatoirement… Ce qui a déclenché le blocage de mon compte… Depuis, je vais en agence le peu de fois où j'ai besoin de consulter mon solde ou de faire une opération (ce n'est pas mon compte principal, uniquement celui de mon emprunt immobilier).

Donc, si, il y a des règles stupides.

[^] # Re: Pas tout compris

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 2.

Et comment ils savent que 8 chiffres quelconques ne correspondent pas à une date ?

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: Pas tout compris

Posté par Jean-Baptiste Faure . Évalué à 2.

J'imagine qu'ils supposent qu'une date c'est JJMMAAAA ou AAAAMMJJ. Donc 00991000 n'est pas une date. 42532023 non plus.

[^] # Re: Pas tout compris

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 2.

Donc c’est le principe de base qui est foireux… ça présuppose qu’il n’existe qu’un seul type de calendrier/référentiel et que les gens seront aussi limités que les devs ou architectes de la solution.

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: Pas tout compris

Posté par Jean-Baptiste Faure . Évalué à 2.

Je pense qu'il n'est pas si foireux que ça. L'objectif est d'empêcher les gens de choisir leur date de naissance ou celle d'un proche comme mot de passe, car dans ce cas un peu d'ingénierie sociale donnerait la solution assez facilement. Donc si ça ne ressemble pas à une date dans le calendrier usuel de l'utilisateur, c'est déjà ça.

[^] # Re: Pas tout compris

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 4.

Justement, c’est un cas typique où je mets ma date de naissance et ça passe…

Au passage, on a un jeu de caractères réduits (que des chiffres) et une longueur faible, et de plus on réduit drastiquement les combinaisons à essayer par les personnes qui attaqueront…

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: Pas tout compris

Posté par aiolos . Évalué à 4.

Ben, ça, je me suis posé aussi la question… Et c'est bien pour ça que je pense que cette règle est stupide !

[^] # Re: Pas tout compris

Posté par Ysabeau 🧶 (site web personnel, Mastodon) . Évalué à 6.

À l'origine de ce lien : le fait que, voulant me connecter via France-Connect option administration fiscale, j'ai découvert que mon compte y était bloqué. À l'origine, je subodore une ineptie du site la sécurité sociale. Site sur lequel j'ai dû me connecter et qui t'impose des conditions de mots de passe débiles. Pas tout à fait la même version que celle qui figure sur le site du lien.

Pour débloquer mon compte, il va falloir que j'aille au "guichet" (au centre des impôts du coin) un matin (ça n'accueille pas le public l'après-midi) !

Je n’ai aucun avis sur systemd

[^] # Re: Pas tout compris

Posté par arnaudus . Évalué à 4.

Ce n'est pas que j'aime remettre en question ce que les gens racontent, mais tel que je comprends ta phrase, ça me semble hautement improbable. Si on imagine que le filtre est assez idiot pour refuser toutes les dates entre 0000 et 9999 (autrement dit, les quatre derniers chiffres sont toujours compatibles avec une date), tu as quand même 88 chances sur 100 de tomber sur un "mois" qui n'est pas un mois, et 69 chances sur 100 de tomber sur un "jour" qui n'est pas un jour, donc pour un mdp aléatoire, 3.7% de chance seulement d'avoir les 4 premiers caractères compatibles avec une date. Du coup, sur 5 tentatives, la probabilité de tomber 5 fois sur une "date" involontairement, c'est environ 7. 10-8.

[^] # Re: Pas tout compris

Posté par SpaceFox (site web personnel, Mastodon) . Évalué à 5.

Selon l’ANSSI (https://www.ssi.gouv.fr/uploads/2021/10/anssi-guide-authentification_multifacteur_et_mots_de_passe.pdf R23 page 29) il faut forcer une diversité de caractères ; mais selon la CISA (https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-63b.pdf page 14) il ne faut pas.

Cela dit les deux documents sont intéressants et sont cohérents entre eux sauf des détails à la marge.

La connaissance libre : https://zestedesavoir.com

[^] # Re: Pas tout compris

Posté par fearan . Évalué à 10. Dernière modification le 07 novembre 2023 à 13:51.

en fait c'est compliqué, si tu force des mot de passe avec 1 chiffre 1 majuscule, 1 minuscule et un caractère spécial, et au moins 8 caractères, tu va diminuer fortement l'entropie des mots de passes, pire que si tu réclamait juste au moins 8 caractères;

par exemple en prenant exemple sur un mot de passes de 8 caractères, tu sais que tu as au moins un chiffre donc c'est 10x(complexité d'un mot de passe sur 7), et sur les 7 restant tu as au moins un caractère spécial, et sur les 6 restants tu as au moins une majuscule, et sur les 5 restants tu as au moins une minuscule, seuils 4 caractères sont sur tout les caractères…

les combinaisons sont de suites moins nombreuses que pour 8 caractères.

Si tu veux garder une complexité minimum semblable, il faut rajouter un caractère par type imposé (ie 12 caractères minimum) (enfin pas tout à fait mais c'est plus simple comme ça)

Il ne faut pas décorner les boeufs avant d'avoir semé le vent

[^] # Re: Pas tout compris

Posté par gUI (Mastodon) . Évalué à 5. Dernière modification le 08 novembre 2023 à 08:45.

je ne suis pas sûr de te suivre…

pour les calculs restons sur 26 lettres, et demander un chiffre ou pas.

rien qu'avec des lettres, sur 8 caractères tu as

26^8possibilités. si tu demandes un chiffre et un seul, tu as en effet26^7 x 10possibilités (donc moins de possibilités). mais si tu dis "au moins une lettre et au moins un chiffre" ça devient26 x 10 x 36^6possibilités non ?bon après ça reste ridicule comme mesure, car on passe de 200 milliards (pour le 8 lettres) à 500 milliards (pour le 8 caractères dont au moins un chiffre et une lettre). on a fait à peine x2 en créant une règle complexe, alors que simplement dire "9 caractères" explose ces scores.

on revient toujours à la même chose : la longueur reste le premier critère de complexité d'un mot de passe.

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

[^] # Re: Pas tout compris

Posté par fearan . Évalué à 3.

Oui et ajouter d'autre règles arbitraire sans raisons est un non sens d'un point de vue sécurité. Une règle qui peut être utile c'est celle qui interdit les mots de passe courant comme 12345678, password, acdllmap, pa55w0rd, trftekuts, azertyuiop, qweretyuiop, qwertzyuiop… quitte à donner la liste sur une page séparée pour que quelqu'un puisse faire un ctrl-f

Il ne faut pas décorner les boeufs avant d'avoir semé le vent

[^] # Re: Pas tout compris

Posté par arnaudus . Évalué à 2.

Non, tu vas diminuer imperceptiblement l'entropie des mots de passe, mais tu vas empêcher les attaques sur les mdp avec faible entropie, donc ça n'est pas idiot du tout.

[^] # Re: Pas tout compris

Posté par steph1978 . Évalué à 4.

C'est subjectif donc faisons un peu de dénombrement.

Sur un mot de passe de 8 caractères, si on prend 26 LETTRES + 26 lettres + 10 ch1ffr3s + 8 "caractères spéciaux" (je suis gentil, faudrait voir ce que les gens choisissent en vrai).

Sans règles tu es à

70^8 = 576'480'100'000'000combinaisons possibles.Avec une règle "au moins un chiffre, un caractère spécial, une majuscule et une minuscule" tu es à

10*8*26*26*(26+26+10+8)^4 = 1'298'460'800'000combinaisons possibles.C'est à dire

(70^4)/(10*8*26*26) ~=444x moins d'entropie. Mais si statistiquement les gens utilisent principalement le mm caractère spéciale, on passe à 3552x moins.En effet car sans règle, il est probable que les gens ne mettraient que des minuscules par exemple. Ce qui nous donne

26^8 = 208'827'064'576combinaisons et donc 2760x moins d'entropie.la solution ?

ne pas laisser les gens créer des mots de passe, utiliser un générateur de mot de passe, un gestionnaire de mots de passe et du MFA quand c'est critique.

[^] # Re: Pas tout compris

Posté par fearan . Évalué à 6.

sûrement pas! Si ton générateur de mot de passe a une faille et qu'il génère des suites prévisible, tu as un soucis; de même ces mots de passe sont impossible à mémoriser par un humain lambda, et force l'utilisation d'un gestionnaire de mot de passe qui lui aussi peut être troué, écouté avoir une mise à jour foireuse, partagé sur un device foireux; bah oui t'as pas 15 gestionnaires de mots de passes, et même si sur ta tablette t'utilises que celui de truc, tu as quand même la totalité dessus.

Tu fais une règle simple : n caractères minimum (n à déterminer selon la criticité du service), et tu couples ça à une liste de mot de passe interdit, consultable librement.

Alors que mémoriser 'correct horse battery strapple' c'est facile; et même avec que des minuscule, bon courage pour le percer !

Il ne faut pas décorner les boeufs avant d'avoir semé le vent

[^] # Re: Pas tout compris

Posté par steph1978 . Évalué à 4.

En ce basant sur un dictionnaire de 2048 mot in a une entropie de 44 bits.

Un mot de passe de 8 Maj+min+num+sym a une entropie de 49 (47 avec les contraintes évoquées).

Mais surtout, je ne crois pas une seconde que les gens vont se répartir équitablement les 2048 mots. Il va y avoir un énorme biais statistique. On va se retrouver avec les 256 mots les plus communs et donc 32 bits d'entropie.

Avec des si …

Et si tu as deux cents mots de passe à te souvenir, bon courage avec la méthode du 'correct horse battery staple'.

[^] # Re: Pas tout compris

Posté par fearan . Évalué à 5.

comment tu détermines le dictionnaire à utiliser pour MSmurtz?

comment tu détermines que le gars s'est pas amusé a ajouter une majuscule à chaque mots? qu'il a fait du camlCase, du snake case, du tout attaché en minuscule qu'il n'a pas ajouté un ! au bout pour faire bonne mesure? ou écrit en 31337 les mots ou un mot sur deux ? Ou seulement la première lettre pouvant être transformée en chiffre de chaque mots ?

Qu'il a pas rajouté l'année de naissance de son chien ou de création de compte - 42?

justement avec ce type de méthode tu peux ajouter le nom du site quelque part, ça peut même être variable dans le mot de passe, si le nombre de caractère du site est impair c'est le entre le 2 & 3 sinon entre 3&4, tu fais ça pour les site de faible criticité comme nexus, linuxfr…

Et évidemment tu gardes aussi des logins différent.

Et tu gardes des mots de passes plus unique pour les sites qui nécessite un effort supplémentaire, ou qui partagent les même logins.

(et j'ai pas 200 mots de passe à mémoriser)

et si tu te mets à utiliser les attaques statistique ait au moins la décence de le faire sur les contraintes données un chiffre sera plus généralement 1, le caractère spécial ! et le plus souvent en tête ou en queue, et la majuscule en premier, dans le cas où tout est réclamé on risque un mot capitalisé qui se termine par !1 ou 1! (ou P455w0rd!) pour les plus futés

Il ne faut pas décorner les boeufs avant d'avoir semé le vent

[^] # Re: Pas tout compris

Posté par steph1978 . Évalué à 5.

Le login est bien souvent l'email auquel tu dois pouvoir être joint par le service. donc très peu de variabilité.

J'ai 1200 logins dans mon navigateurs et environ 150 dans mon keypass. Ça va être chaud de me rappeler où j'ai mis les agrafes.

Justement non puisque j'utilise un générateur de mots de passe il n'a pas de préférence entre les caractères contrairement à un humain avec des mots.

[^] # Re: Pas tout compris

Posté par fearan . Évalué à 1.

mauvais service, changer de service. Si c'est un service important alors il a droit à l'une des règles particulière.

attention à la confiance aveugle dans la techno :P

https://www.clubic.com/keepass/actualite-470508-keepass-une-vulnerabilite-majeure-permettrait-de-prendre-le-controle-de-vos-mots-de-passe.html

https://www.nextinpact.com/lebrief/71723/nouvelle-faille-dans-keepass-2-mais-necessitant-compromission-lordinateur

https://www.it-connect.fr/keepass-cve-2023-32784-recuperer-mot-de-passe/

comment peut tu être assuré que ce dernier n'a pas un biais ?

https://www.silicon.fr/generateurs-mots-de-passe-aleatoires-412240.html

Il ne faut pas décorner les boeufs avant d'avoir semé le vent

[^] # Re: Pas tout compris

Posté par Christophe . Évalué à 5.

Ça fait déjà plusieurs fois que je remarque cet argument dans une discussion sur les choix de mot de passe… et je le trouve peu pertinent.

On est en train de comparer des mots de passes choisis par des humains (venant donc avec les biais et faiblesses associés, et sont stockés dans un fichier tout bête du navigateur), avec un logiciel conçu pour sécuriser ça (moins de biais, moins prévisible, stockage plus sécurisé à priori).

Keepass, c'est un fichier chiffré. L'emplacement du fichier peut être n'importe où. Les logins stockés sur un Firefox, c'est un pauvre json dans le profil, n'ayant même pas de mot de passe maître par défaut…

Alors OK il y a des CVE et des bugs dans Keepass, mais même avec ça le gain en sécurité est incontestable.

[^] # Re: Pas tout compris

Posté par arnaudus . Évalué à 3.

L'aticle ne parle pas de biais, mais de prévisibilité. Et à mon avis, le pseudo-risque est bidon. Si l'attaquant a accès à la base de données de passwords, alors il n'a pas besoin de craquer le générateur de nombre aléatoire. Et pour craquer le prochain mot de passe, il fautdrait qu'il ait accès à plusieurs dizaines de mots de passe générés précédemment, dans la bonne séquence, et sans élément manquant… ou bien au tick d'horloge auquel le générateur de nombre aléatoire a été initialisé, en partant du principe que les dévs ont été assez idiots pour faire ça sans rajouter un facteur d'entropie.

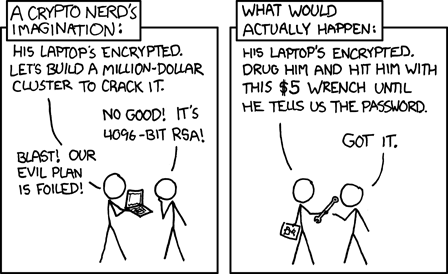

Le XKCD qui va bien:

[^] # Re: Pas tout compris

Posté par fearan . Évalué à 1.

t'as lus les articles que j'ai pointé ou tu te contente juste de deviner leur contenu?

Le gestionnaire de mot de passe Kapersky se basait justement sur l'horloge :

Il ne faut pas décorner les boeufs avant d'avoir semé le vent

[^] # Re: Pas tout compris

Posté par arnaudus . Évalué à 4.

Non mais là c'est juste un bug idiot. Ça n'est pas du tout comme ça que tu es censé utilisé un générateur de nombres aléatoires: tu initialises la graine une fois (typiquement, quand le programme est lancé), et tu génères une série de nombres. Si j'ai bien compris, KPM réinitialisait la graine à chaque mdp, ce qui est profondément stupide. En plus, en prenant les secondes de l'horloge système, ce qui est encore plus stupide.

Si tu voulais dire que les générateurs de mdp pouvaient être buggués, alors oui, évidemment. Mais ça n'est pas un problème fondamental avec des générateurs de nombres pseudo-aléatoires.

[^] # Re: Pas tout compris

Posté par Benoît Sibaud (site web personnel) . Évalué à 8.

Apparemment pas ;-).

[^] # Re: Pas tout compris

Posté par fearan . Évalué à 4.

les fotes évitent les attaques par dictionnaires!

Il ne faut pas décorner les boeufs avant d'avoir semé le vent

[^] # Re: Pas tout compris

Posté par arnaudus . Évalué à 7. Dernière modification le 08 novembre 2023 à 17:25.

Pas d'accord, parce que le chiffre n'est pas forcément à la première position. Je compte 1.62 1015 combinaisons (708 - toutes les combinaisons sans lettre minuscule (448), sans majuscule (448), sans chiffre (608) et sans caractère spécial (628)), ce qui fait seulement 3.5 fois moins que 708. La perte d'entropie est donc vraiment assez limitée.

[^] # Re: Pas tout compris

Posté par steph1978 . Évalué à 3.

Bien vu

Je me suis vautré sur les positions.

Ton raisonnement me paraît bon et je retrouve le résultat pour 8

Cependant pour 4 - on est d'accord que je peux créer un bon paquet de mots de passe du genre

lUn?; je dirai même qu'il y en a26*26*10*8*4! = 1'297'920. Si je fais le calcul ci-dessus, je trouve:Et j'ai aussi des nombres aberrant pour 5 et 6.

Et je me dis qu'on en enlève trop car un combinaison sans nombre peut aussi être une combinaison sans majuscule. Donc on compte des choses en double ou triple.

Un comptage correct ne ferai qu'aller dans le sens de l'argument: l'entropie ne baisse pas tant que ça. Pour 8 on doit avoir une bonne approximation on va dire …

[^] # Re: Pas tout compris

Posté par NicolasP . Évalué à 9.

Mon keepassxc est configuré par défaut pour générer des mots de passe comme le xkcd (plus exactement 5 mots au hasards dans un dico français). Tout simplement parce que parfois je dois taper, ou dicter un mot de passe. C'est rare, mais quand ça arrive je suis bien content d'être dans un cas où j'ai pu rester sur cette configuration.

[^] # Re: Pas tout compris

Posté par nico4nicolas . Évalué à 4.

Merci, je ne connaissais pas cette configuration des mots de passe générés que j'avais toujours laissée par défaut en pensant que c'était le mieux.

[^] # Re: Pas tout compris

Posté par Faya . Évalué à 2.

Une technique que j'ai vue ailleurs c'est de ne pas utiliser l'alphabet français (et surtout pas l'anglais…). Si l'attaquant sait que tu es français et compte sur une attaque par dictionnaire, prendre des mots de swahili (pas d'accents, peut s'écrire juste avec de l'ASCII), basque, breton ou même d'italien peut aider.

[^] # Re: Pas tout compris

Posté par Ysabeau 🧶 (site web personnel, Mastodon) . Évalué à 3.

L'alphabet français et l'alphabet anglais sont l'alphabet latin en fait.

Je n’ai aucun avis sur systemd

[^] # Re: Pas tout compris

Posté par Faya . Évalué à 2.

Oups, je voulais dire le dictionnaire ! Pas l'alphabet…

[^] # Re: Pas tout compris

Posté par Ysabeau 🧶 (site web personnel, Mastodon) . Évalué à 3.

Et en fait, je ne comprenais pas du tout ton propos étant donné que l'ASCII ne comporte que des lettres de l'alphabet latin en plus des nombres et des ponctuations (et en plus je suis en train de rédiger une nouvelle dépêche du Transimpressux où ça parle d'alphabets).

Je n’ai aucun avis sur systemd

[^] # Re: Pas tout compris

Posté par Faya . Évalué à 3.

Non mais avec alphabet à la place de dictionnaire ça n'avait effectivement aucun sens… Je parlais de mots d'un dictionnaire ni anglais ni français et qui peuvent s'écrire en restant dans l'alphabet latin (avec un minimum de diacritiques).

Les mots swahili sont plutôt faciles à prononcer avec la phonétique française (même si la prononciation ne correspondra pas du tout au parlé du swahili), donc faciles à retenir et aussi à écrire. Et seront plutôt rarement dans un dictionnaire de cracker. Oui ça fait un peu sécurité par l'obscurité mais avec un dictionnaire suffisamment large on a en fait la même entropie que pour un dictionnaire français ou anglais. Disons que ça rajoute du "bruit" puisqu'il faut choisir le dictionnaire.

[^] # Re: Pas tout compris

Posté par NicolasP . Évalué à 3.

Non, mauvaise idée.

Comme dit plus haut, une bonne technique doit rester fiable y compris si ton attaquant sait ce que tu utilises pour générer tes mots de passe. Avec la technique xkcd, tu peux même donner ta liste de mots à l'attaquant, ça ne pose pas de souci. Si tu as une liste de 2048 mots, tu as 11 bits d'entropie par mot. Tu prends autant de mots que nécessaire pour arrivée à l'entropie totale voulue, et tu as un mot de passe suffisamment fort sans faire aucune hypothèse sur les connaissances ou non de ton attaquant.

[^] # Re: Pas tout compris

Posté par gUI (Mastodon) . Évalué à 4.

Exemple de liste de 8000 mots pour se faire un mot de passe (il y a d'autres thèmes que Harry Potter).

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

[^] # Re: Pas tout compris

Posté par Faya . Évalué à 2.

Donc on peut garder exactement la même entropie avec un dictionnaire étranger (ni anglais ni français, plus haut j'ai dit "alphabet" mais je me suis trompé) de même taille sauf qu'on ajoute une "difficulté" supplémentaire à l'attaquant. Je pense en particulier aux nombreux crackers et scripts auto qui utilisent des dictionnaires français/anglais. Donc je ne comprends pas en quoi ma technique diminuerait la sécurité. Enfin ça c'est en supposant que ton dictionnaire italien a suffisamment de mots.

[^] # Re: Pas tout compris

Posté par arnaudus . Évalué à 3.

Ça fonctionne très mal, parce que nk augmente beaucoup plus vite avec k qu'avec n.

5 mots parmi 1000 = 1015 possibilités

En doublant le nombre de mots: 3.2 1016 (x 32)

En ajoutant un mot : 1018 (x1000)

Donc non, c'est une idée à oublier.

[^] # Re: Pas tout compris

Posté par Ysabeau 🧶 (site web personnel, Mastodon) . Évalué à 5. Dernière modification le 07 novembre 2023 à 10:45.

Consignes

Ne pas en avoir justement hormis la longueur minimum et rien qui soit lié à l'identité de la personne sur le site !

Je n’ai aucun avis sur systemd

[^] # Re: Pas tout compris

Posté par Elfir3 . Évalué à 5.

Je verrais bien des consignes aléatoires en fonction du jour.

Merci de prendre le commentaire ci-dessus avec: un peu de recul, le premier degré, et si possible le second !

[^] # Re: Pas tout compris

Posté par Krunch (courriel, site web personnel) . Évalué à 7.

Ne pas en nécessiter un.

pertinent adj. Approprié : qui se rapporte exactement à ce dont il est question.

[^] # Re: Pas tout compris

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 2.

C’est le début qui est problématique : « The password should be of at least 8 characters and must include a number, special character, an upper as well as a lowercase letter » Il y aura forcément un nombre important d’usagers qui vont utiliser exactement 8 caractères, un peu moins 9 caractères, et encore un peu moins 10 caractères.

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: Pas tout compris

Posté par nico4nicolas . Évalué à 3. Dernière modification le 07 novembre 2023 à 12:50.

J'ai répondu dans un commentaire en disant que ne pas définir un minimum rentre dans les critères "dumb" du site puisque ça oblige l'utilisateur à deviner ce minimum. Qu'il soit à 8 ou 24, c'est une autre question mais il faut le définir explicitement.

[^] # Re: Pas tout compris

Posté par gUI (Mastodon) . Évalué à 8. Dernière modification le 07 novembre 2023 à 15:12.

Ce qui est "dumb" c'est d'autoriser un mot de passe court (8 c'est court), tout en imposant des caractères tordus pour compenser cette limite courte.

Toujours sur le simulateur de l'ANSSI on voit que 8 caractères quelconques c'est 52 bits d'entropie, autant que 12 lettres parmi 26 (donc sans même mélanger majuscules et minuscules).

Donc au lieu d'écrire "8 caractères minimum avec 1 majuscule 1 minuscule 1 chiffre et 1 caractère spécial", tu peux simplement écrire "12 caractères minimum" c'est équivalent en terme de sécurité, bcp plus compréhensible pour tout le monde, et sûrement plus facile à retenir pour l'utilisateur.

En théorie, la théorie et la pratique c'est pareil. En pratique c'est pas vrai.

[^] # Re: Pas tout compris

Posté par Gil Cot ✔ (site web personnel, Mastodon) . Évalué à 4.

Je comprends le commentaire précédent qui veut que la longueur minimale soit indiquée…

Mais comme mentionné dans un autre commentaire, les autres critères paradoxalement affaiblissent cette longueur de 8… Pour retomber sur le même niveau, il faudrait effectivement 12 lettres et le message est effectivement plus simple quand réduit à cela.

“It is seldom that liberty of any kind is lost all at once.” ― David Hume

[^] # Re: Pas tout compris

Posté par nico4nicolas . Évalué à 3.

Merci pour cette explication claire et concise. Ce n'est pas ce que j'avais ressorti de la lecture des exemples donnés mais ça me semble être l'explication la plus juste.

Suivre le flux des commentaires

Note : les commentaires appartiennent à celles et ceux qui les ont postés. Nous n’en sommes pas responsables.