"Suffit d'avoir la main sur une cinquantaine de serveurs pour pouvoir générer ce trafic là."

Grosso modo, tu veux cracher 500MBit/s en sortie en direction d'un serveur NTP qui va l'amplifier 25x?

A 500Mbit/s tu vas exploser le pauvre serveur NTP, et je doute qu'il ait 10Gbits/ en sortie pour aller taper une cible.

"paquets spécialement conçus à un débit relativement faible"

Je sais lire, merci. Mais quelle que soit la méthode, envoyer 500Gbit/s dans une cible "pour voir" m'étonne. Ca reste énorme, même si la source n'a qu'a en générer 25x moins. Ensuite si pour toi envoyer 20Gbit/s c'est "un débit relativement faible", pourquoi pas hein, il y a sûrement plein de boîtes qui voudront t'embaucher pour gérer des débits faibles comme ceux-ci :)

A titre d'infos, certains pays sont reliés encore par des fibres de 7GB/s. Alors 20GBit/s, c'est relativement faible, hein ;)

"Mais comme la cible de l'attaque n'a aucun moyen de savoir d'où provient l'attaque, elle ne pourra pas demander à ce FAI."

Non. L'idée c'est d'aggréger des données. Tu n'es pas une victime qui croule sous la charge, tu es l'ANSSI qui a la remontée de beaucoup de sondes/firewalls. Or donc, tu observes en un point un énorme DDOS de plusieurs centaines de GB/s avec en source des serveurs NTP, tu as lu l'article du bortz, tu sais ce dont il s'agit. Et qu'il n'y a rien à faire du côté de la cible.

Par contre, tu regardes sur tous les autres réseaux que tu monitores les IP qui crachent des données en sortie vers des serveurs ntp avec une IP source différente de celle du réseau d'origine (puisque c'est spoofée et que l'IP source est celle de la victime). Ca tu peux le faire car tu as un maillage de firewalls/sondes suffisamment large pour espérer catcher au moins un de ces zombies: et plus le DDOS est gros, plus il y a de zombies et plus tu as de chances d'en avoir un dans un de tes réseaux. Une fois que tu as choppé le zombie, à toi l'analyse de celui-ci pour trouver le C&C qui a piloté le zombie pour lui demander de flooder la victime (via reflection NTP).

Tu bloques le canal C&C, l'attaque stoppe immédiatement.

"il ait le droit et la capacité de procéder à ce genre de vérification sur le trafic."

Oui, on parle de l'ANSSI ou de ce genre de choses. S'ils n'ont pas le droit, ils doivent bien le prendre ou se débrouiller pour modifier la loi qui va bien.

Comme indiqué, je ne nie pas ces DDOS. Ce sont les chiffres donnés qui me chipotent.

Concernant les raisons, j'ai du mal à croire qu'une organisation "s'amuserait" à lancer du 500GBit/s juste comme ça, pour voir. Les sources, ce n'est pas l'adresse IP bien sûr, mais l'organisation elle même.

Je serais une orga capable de lancer du 500Gbit/s, je le ferais savoir et je démolirais une cible visible pour une raison logique:

- montrer qu'on a la plus grosse

- montrer un désaccord avec la politique éditoriale du site qui tombe

mais laisser cloudflare dire: "oh on a vu 500Gbit/s sans trop comprendre pourquoi" j'assimile ça à du marketing assez malsain.

Maintenant que des gens se prennent 700Mbit dans la carte réseau, oui j'y crois complètement.

[ Et au sujet des sources de DDOS avec spoof, je suis curieux de savoir pourquoi les fabricants de routeurs/FW n'aggrègent pas les logs en big data pour retrouver ce genre d'infos. Une machine zombie dans son réseau qui va taper des NTP avec une @IP source différente de celle de son réseau d'origine ça devrait se tracker facilement. En tout cas c'est comme ça que je ferais si j'étais l'ANSSI. Mon CV est dispo pour ceux qui veulent :-) ]

Je ne nie pas la réalité de ces attaques, mais il y a un truc qui me chipote quand même. Tous ces communiqués alarmés viennent de chez cloudflare, qui, oh hasard, vend de la protection anti DDOS.

Grosso modo, ils indiquent que les DDOS, c'est le mal absolu, le cataclysme du siècle, que c'est extrêmement difficile de s'en protéger, mais que d'un autre côté, ça tombe bien, ils sont justement là pour sauver les clients de ces horreurs (pas cher, allez voir la grille tarifaire). Ca fait quand même pompier pyromane surtout que les chiffres sont toujours fournis pas CloudFlare eux mêmes. Ils auraient pu annoncer 500GBits/s ou 1Tbit/s puisque personne ne vient confirmer/infirmer cela.

Idem avec OVH. Ils ont bien communiqué sur leur protection antiDDOS, il faut bien mettre des chiffres en face.

Donc bon, je lis toujours ces communiqués avec un peu de distance, surtout que généralement:

-la cible du DDOS : on ne la connaît pas

-les raisons du DDOS : on ne les donne pas

-les sources du DDOS : encore très vague.

Donc on aurait des pirates qui lancent des attaques non ciblées à 500GB/s vers des IP quelconques pour des raisons floues?

Ta remarque est super intéressante. Pour moi, il n'y a qu'une seule chose à faire en reverse, c'est comprendre le fonctionnement d'un binaire dont on a pas les sources.

Double but: être sur du fonctionnement du binaire (pas de fonctions cachées qui mettrait à mal la sécurité du système), ou contourner une protection (crack).

Quand je connaîtrai bien le reverse, je m'intéresserai à l'exploit, ou l'on a un peu plus souvent les sources.

Mais effectivement, le reverse peut être fait pour éviter de recoder des trucs.

Concernant les fuites d'informations, un bon tcpdump est généralement suffisant pour savoir si des choses sortent.

Merci des liens, mais avant de vouloir écrire des plugins, je voudrais juste apprendre à utiliser l'outil :)

Comme je dis, je m'en sers juste pour avoir une version graphique du binaire, et de pouvoir cliquer pour aller d'un point à un autre. Je pense que IDA fait beaucoup beaucoup plus de choses que ça, et c'est ce que j'aimerai savoir faire.

eeeeeeuh, c'est une question soit trop courte, soit trop longue.

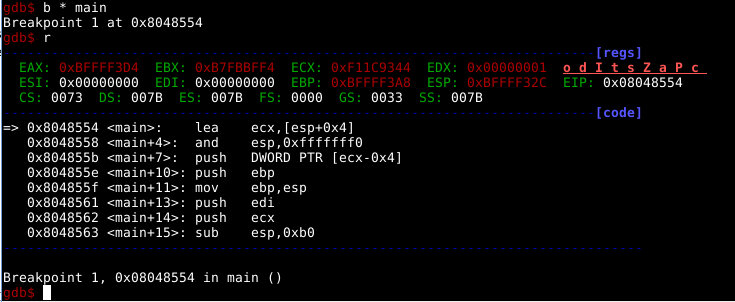

Par exemple:

gdb /path/to/my/binary

gdb$ b * main

gdb$ r arguments to binary

Ensuite, l'avantage de ce gdbinit, c'est qu'il donne une interface simple au debugger.

Au lieu de faire des enchainements de:

nexti

info regs

x/10i $eip

x/4dwx $esp

nexti

info regs

x/10i $eip

x/4dwx $esp

nexti

etc…

L'affichage te donne à chaque break l'affichage des registres, les prochaines instructions et éventuellement la stack. C'est donc un gain de temps énorme, il te suffit de faire

nexti

nexti

nexti

etc..

Maintenant, si tu ne connais rien à gdb ou l'assembleur, je pense que le gain apporté par ce gdbinit est très faible.

L'image n'est pas passée, il s'agit de Si un modo peut remettre le bon lien et supprimer ce message, merci (Et faire ainsi du reverse de journal linuxfr, yeaah!)

Question plus pernicieuse: comment es-tu si sûr que ça n'a pas déjà été détecté mais que décision fut prise que fermer sa gueule était plus avantageux que l'ouvrir?

What? Des grandes boites payent des admins censés surveiller et gérer la sécu de leurs systèmes, et un gars qui voit un flux suspect se dirait d'un coup: "oh bah alors, j'ai plutôt interêt à fermer ma gueule"

C'est vraiment ce que je ne comprends pas. Que la NSA backdoore un Cisco, OK, pourquoi pas. Mais imaginer qu'il n'y a pas derrière un Cisco un second équipement de sécurité d'une autre marque (voire un troisième rideau de FW, et l'option bridge transparent est possible) qui détecterait que "oh tiens, il y a des flux supers suspects en source et en destination de mon FW"

Par contre, au niveau étatique, j'espère qu'il y a des gars balaises qui s'en sont rendus compte. Mais l'histoire de dire: je vais balancer pleins d'infos vraies et fausses et je laisse la NSA trier le bordel, j'y crois pas trop. D'une part car d'un point de vue gestion c'est pour toi un énorme bordel: Va écrire 300 réponses à appel d'offre avec des chiffres différents dont un seul est vrai. Va ensuite retrouver le bon. Le deuxième point, c'est qu'on sait que la NSA sait gérer un gros gros tas de donées et aller piocher la bonne info au milieu d'un océan de conneries, je pense qu'il savent faire. Donc deux raisons de ne pas vouloir innonder le réseau d'infos.

Bon, je referais un essai en 2014:

$ radare2 crackme.01.32

Error: read (shdr)

Warning: Cannot initialize section headers

Erreur de segmentation

c'est le crackmes.de : http://crackmes.de/users/geyslan/crackme.01.32/ (attention demande d'inscription).

Le binaire a seulement explosé la section des headers ELF, c'est un trick antireverse assez classique. Et là, paf SegFault.

Alooooors, voyons voir.

Page 123, 22.2 IOLIs Crackme tutorial.

Je trouve ça très bien de mettre ce genre de tutos dans la doc, ça permet une prise en main immédiate de ce genre de logiciel. Surtout dans le cas présent, c'est excellent pour voir ce que le produit vaut. Surtout que ce n'est pas un simple writeup, ça donne différentes manières d'explorer le logiciel en résolvant un problème. Donc go.

Sauf que:

This tutorial has been done using radare PVC version 0.9.2.

On en est à la v2, pas de bol. Et ensuite, ça marche pas mieux:

$ rabin -z crackme0x00

0x00000154 A /lib/ld

Je tente avec rabin2 -z crackme0x00, ça passe, c'est très bien. J'ai plus d'infos à l'écran que dans la doc, mais bon. Je lis une info d'importance: With -S[len] radare prints sequences of characters that are at least len characters long, in the example we used 5. C'est super pratique pour éviter pleins de faux positifs.

Et là, paf. rabin2 utilise le flag -S pour "-S Show sections", et je ne trouve pas l'option du minimum de caractères.

Spa grave, je continue la doc qui dit:

We can dump the flags, to see what has been flagged:

[0x08048360]> flag

(…)

Et j'essaie:

$ radare2 crackme0x00

[0x08048360]> flag

Missing arguments

Apparemment, ça a changé aussi.

Puis après, ça parle de graphe! go:

Now let's print a code graph of the main() function, as our current seek is sym.main, we just type "ag":

TODO: Add graph in ascii art here TODO: http://radare.nopcode.org/img/wk/crackme0x00-sym.main.png (de moi: url broken, pas de chance encore une fois)

Ah, on va voir les graphes:

[0x08048360]> s sym.main

[0x08048414]> ag

digraph code {

graph [bgcolor=white];

node [color=lightgray, style=filled shape=box fontname="Courier" fontsize="8"];

}

[0x08048414]>

Ooooooooooook, et j'en fais quoi? Un fichier est créé quelque part? non. Un message d'erreur? non plus. Je suis heureux, j'ai un entête dot. Mais ensuite?

Etc, etc…

Il y a des exemples sympas.

Mouais, 4 exemples qui datent de plus de deux ans, ça fait léger :(

J'aurais voulu peut-être une pierre de rosette qui fasse la comparaison gdb/radare2, c'est toujours pratique aussi.

Je pense que radare2 est peut-être un peu ce que je cherche, mais sans doc pour se lancer, ça va être chaud. J'ai lu plusieurs solutions chez crackmes.de qui utilisent radare2, je vais déjà essayer avec ça.

Je sais ce qu'on va me dire: contribue à la doc. Mais avant de faire de la doc, faudrait que je sache utiliser l'outil..

Ce sont des versions d'éval limitées dans le temps (j'espère continuer à reverser dans 30j :) ).

La version gratuite est la v5 sous windows.

Elle tourne sous wine. Il faut ajouter le winetricks fonts (c'est expliqué sur le site de winehq) pour avoir un affichage correct.

Sous windows, il y a IDA, mais il y a ollydbg, windbg, etc..

Sous linux, il y a gdb. Et à part ça, on te dit d'installer IDA sous wine (et c'est tout..). C'est étonnant qu'il n'y en ait pas plus.

Quand on dit "c'est contre ma religion" il faut comprendre que c'est une boutade, hein.

Sur le papier, radare2 à l'air bien, mais l'absence de docs est relativement désespérante (au moins, avec gdb on a l'embarras du choix). De plus, les mots-clés réduits à un caractère n'aident pas. Genre:

r2 crackme

0x00000> aa <-veut dire analyze all, mais 'all' c'est quoi exactement?

0x00000> pdf@sys <-veut dire print disassemble format, mouais

etc..

-Est-ce que le reste de l'histoire est crédible? Oui

-Est ce que Dragos a donné des dumps? Oui: un BIOS infecté. 100Mo de disque dump. un dossier de fontes windows suspicieuse.

-Et qu'en est il? Bah apparamment, Tavis Ormandy dit que Dragos doit être un peu fatigué car il a tout analysé et rien ne lui paraît suspect. Et même s'il trouve des petits glitches, il pense que c'est un problème de l'outil de dump ou bien que le disque de Dragos disque est en train de mourir.

Et comme je suis un affreux pessimiste, je dirais que les petits glitchs sont bien rééls et proviennent du malware qui empêche son analyse.

Et pour la meilleure partie: Aujourd'hui les machines de Dragos fonctionnent bien!! Plus de défauts lors des dumps de disque, comme si le malware s'était auto-nettoyé de ses machines!

Il n'y a qu'une source? Déjà, en 2011: http://www.infosecisland.com/blogview/12678-HBGary-Rootkits-Catch-Me-If-You-Can.html

On retrouve le même fonctionnement de rootkit: communication via le son, déplacement via USB, infection du BIOS, etc..

rootwyrm ne dit pas grand chose: il dit juste que développer un BIOS c'est très dur (sans blague) et que le contrôle d'intégrité est là, empêchant la modif d'un BIOS. Ce qui laisse comme possibilité que tu as en face de toi soit des gars très fort qui savent écrire un BIOS et contourner une routine d'intégrité, soit que badBIOS soit logé ailleurs que dans le BIOS.

[^] # Re: CloudFlare vend de la protection anti DDOS

Posté par mitsurugi (site web personnel) . En réponse au journal L'Internet en feu (merci à Jules Verne). Évalué à 2.

Grosso modo, tu veux cracher 500MBit/s en sortie en direction d'un serveur NTP qui va l'amplifier 25x?

A 500Mbit/s tu vas exploser le pauvre serveur NTP, et je doute qu'il ait 10Gbits/ en sortie pour aller taper une cible.

[^] # Re: CloudFlare vend de la protection anti DDOS

Posté par mitsurugi (site web personnel) . En réponse au journal L'Internet en feu (merci à Jules Verne). Évalué à 2.

Je sais lire, merci. Mais quelle que soit la méthode, envoyer 500Gbit/s dans une cible "pour voir" m'étonne. Ca reste énorme, même si la source n'a qu'a en générer 25x moins. Ensuite si pour toi envoyer 20Gbit/s c'est "un débit relativement faible", pourquoi pas hein, il y a sûrement plein de boîtes qui voudront t'embaucher pour gérer des débits faibles comme ceux-ci :)

A titre d'infos, certains pays sont reliés encore par des fibres de 7GB/s. Alors 20GBit/s, c'est relativement faible, hein ;)

Non. L'idée c'est d'aggréger des données. Tu n'es pas une victime qui croule sous la charge, tu es l'ANSSI qui a la remontée de beaucoup de sondes/firewalls. Or donc, tu observes en un point un énorme DDOS de plusieurs centaines de GB/s avec en source des serveurs NTP, tu as lu l'article du bortz, tu sais ce dont il s'agit. Et qu'il n'y a rien à faire du côté de la cible.

Par contre, tu regardes sur tous les autres réseaux que tu monitores les IP qui crachent des données en sortie vers des serveurs ntp avec une IP source différente de celle du réseau d'origine (puisque c'est spoofée et que l'IP source est celle de la victime). Ca tu peux le faire car tu as un maillage de firewalls/sondes suffisamment large pour espérer catcher au moins un de ces zombies: et plus le DDOS est gros, plus il y a de zombies et plus tu as de chances d'en avoir un dans un de tes réseaux. Une fois que tu as choppé le zombie, à toi l'analyse de celui-ci pour trouver le C&C qui a piloté le zombie pour lui demander de flooder la victime (via reflection NTP).

Tu bloques le canal C&C, l'attaque stoppe immédiatement.

Oui, on parle de l'ANSSI ou de ce genre de choses. S'ils n'ont pas le droit, ils doivent bien le prendre ou se débrouiller pour modifier la loi qui va bien.

[^] # Re: CloudFlare vend de la protection anti DDOS

Posté par mitsurugi (site web personnel) . En réponse au journal L'Internet en feu (merci à Jules Verne). Évalué à 7.

Comme indiqué, je ne nie pas ces DDOS. Ce sont les chiffres donnés qui me chipotent.

Concernant les raisons, j'ai du mal à croire qu'une organisation "s'amuserait" à lancer du 500GBit/s juste comme ça, pour voir. Les sources, ce n'est pas l'adresse IP bien sûr, mais l'organisation elle même.

Je serais une orga capable de lancer du 500Gbit/s, je le ferais savoir et je démolirais une cible visible pour une raison logique:

- montrer qu'on a la plus grosse

- montrer un désaccord avec la politique éditoriale du site qui tombe

mais laisser cloudflare dire: "oh on a vu 500Gbit/s sans trop comprendre pourquoi" j'assimile ça à du marketing assez malsain.

Maintenant que des gens se prennent 700Mbit dans la carte réseau, oui j'y crois complètement.

[ Et au sujet des sources de DDOS avec spoof, je suis curieux de savoir pourquoi les fabricants de routeurs/FW n'aggrègent pas les logs en big data pour retrouver ce genre d'infos. Une machine zombie dans son réseau qui va taper des NTP avec une @IP source différente de celle de son réseau d'origine ça devrait se tracker facilement. En tout cas c'est comme ça que je ferais si j'étais l'ANSSI. Mon CV est dispo pour ceux qui veulent :-) ]

# CloudFlare vend de la protection anti DDOS

Posté par mitsurugi (site web personnel) . En réponse au journal L'Internet en feu (merci à Jules Verne). Évalué à 10.

Je ne nie pas la réalité de ces attaques, mais il y a un truc qui me chipote quand même. Tous ces communiqués alarmés viennent de chez cloudflare, qui, oh hasard, vend de la protection anti DDOS.

Grosso modo, ils indiquent que les DDOS, c'est le mal absolu, le cataclysme du siècle, que c'est extrêmement difficile de s'en protéger, mais que d'un autre côté, ça tombe bien, ils sont justement là pour sauver les clients de ces horreurs (pas cher, allez voir la grille tarifaire). Ca fait quand même pompier pyromane surtout que les chiffres sont toujours fournis pas CloudFlare eux mêmes. Ils auraient pu annoncer 500GBits/s ou 1Tbit/s puisque personne ne vient confirmer/infirmer cela.

Idem avec OVH. Ils ont bien communiqué sur leur protection antiDDOS, il faut bien mettre des chiffres en face.

Donc bon, je lis toujours ces communiqués avec un peu de distance, surtout que généralement:

-la cible du DDOS : on ne la connaît pas

-les raisons du DDOS : on ne les donne pas

-les sources du DDOS : encore très vague.

Donc on aurait des pirates qui lancent des attaques non ciblées à 500GB/s vers des IP quelconques pour des raisons floues?

Mouais mouais mouais.

[^] # Re: todo list

Posté par mitsurugi (site web personnel) . En réponse au journal Disséquer du binaire - retour d'expérience. Évalué à 3.

Ta remarque est super intéressante. Pour moi, il n'y a qu'une seule chose à faire en reverse, c'est comprendre le fonctionnement d'un binaire dont on a pas les sources.

Double but: être sur du fonctionnement du binaire (pas de fonctions cachées qui mettrait à mal la sécurité du système), ou contourner une protection (crack).

Quand je connaîtrai bien le reverse, je m'intéresserai à l'exploit, ou l'on a un peu plus souvent les sources.

Mais effectivement, le reverse peut être fait pour éviter de recoder des trucs.

Concernant les fuites d'informations, un bon tcpdump est généralement suffisant pour savoir si des choses sortent.

[^] # Re: Plugins IDA

Posté par mitsurugi (site web personnel) . En réponse au journal Disséquer du binaire - retour d'expérience. Évalué à 2.

Merci des liens, mais avant de vouloir écrire des plugins, je voudrais juste apprendre à utiliser l'outil :)

Comme je dis, je m'en sers juste pour avoir une version graphique du binaire, et de pouvoir cliquer pour aller d'un point à un autre. Je pense que IDA fait beaucoup beaucoup plus de choses que ça, et c'est ce que j'aimerai savoir faire.

[^] # Re: ooups, typo

Posté par mitsurugi (site web personnel) . En réponse au journal Disséquer du binaire - retour d'expérience. Évalué à 4.

eeeeeeuh, c'est une question soit trop courte, soit trop longue.

Par exemple:

gdb /path/to/my/binary

gdb$ b * main

gdb$ r arguments to binary

Ensuite, l'avantage de ce gdbinit, c'est qu'il donne une interface simple au debugger.

Au lieu de faire des enchainements de:

nexti

info regs

x/10i $eip

x/4dwx $esp

nexti

info regs

x/10i $eip

x/4dwx $esp

nexti

etc…

L'affichage te donne à chaque break l'affichage des registres, les prochaines instructions et éventuellement la stack. C'est donc un gain de temps énorme, il te suffit de faire

nexti

nexti

nexti

etc..

Maintenant, si tu ne connais rien à gdb ou l'assembleur, je pense que le gain apporté par ce gdbinit est très faible.

# Attention au site reverse.put.as

Posté par mitsurugi (site web personnel) . En réponse au journal Disséquer du binaire - retour d'expérience. Évalué à 7.

Attention, le site reverse.put.as est actuellement infecté ..

https://twitter.com/0xmitsurugi/status/428138329951838210

# ooups, typo

Posté par mitsurugi (site web personnel) . En réponse au journal Disséquer du binaire - retour d'expérience. Évalué à 10.

L'image n'est pas passée, il s'agit de Si un modo peut remettre le bon lien et supprimer ce message, merci (Et faire ainsi du reverse de journal linuxfr, yeaah!)

Si un modo peut remettre le bon lien et supprimer ce message, merci (Et faire ainsi du reverse de journal linuxfr, yeaah!)

[^] # Re: Jamais détecté ?

Posté par mitsurugi (site web personnel) . En réponse au journal Badbios vous a plu? Vous allez aimer le catalogue NSA. Évalué à 1.

What? Des grandes boites payent des admins censés surveiller et gérer la sécu de leurs systèmes, et un gars qui voit un flux suspect se dirait d'un coup: "oh bah alors, j'ai plutôt interêt à fermer ma gueule"

C'est vraiment ce que je ne comprends pas. Que la NSA backdoore un Cisco, OK, pourquoi pas. Mais imaginer qu'il n'y a pas derrière un Cisco un second équipement de sécurité d'une autre marque (voire un troisième rideau de FW, et l'option bridge transparent est possible) qui détecterait que "oh tiens, il y a des flux supers suspects en source et en destination de mon FW"

Par contre, au niveau étatique, j'espère qu'il y a des gars balaises qui s'en sont rendus compte. Mais l'histoire de dire: je vais balancer pleins d'infos vraies et fausses et je laisse la NSA trier le bordel, j'y crois pas trop. D'une part car d'un point de vue gestion c'est pour toi un énorme bordel: Va écrire 300 réponses à appel d'offre avec des chiffres différents dont un seul est vrai. Va ensuite retrouver le bon. Le deuxième point, c'est qu'on sait que la NSA sait gérer un gros gros tas de donées et aller piocher la bonne info au milieu d'un océan de conneries, je pense qu'il savent faire. Donc deux raisons de ne pas vouloir innonder le réseau d'infos.

[^] # Re: Serieux?

Posté par mitsurugi (site web personnel) . En réponse au journal Badbios vous a plu? Vous allez aimer le catalogue NSA. Évalué à 8.

http://ternus.github.io/nsaproductgenerator/

[^] # Re: Radare?

Posté par mitsurugi (site web personnel) . En réponse au journal Disséquer du binaire sous linux. Évalué à 2.

J'ai remonté un bug:

https://github.com/radare/radare2/issues/393

Apparemment, ça marche avec la branche git à jour.

[^] # Re: Radare?

Posté par mitsurugi (site web personnel) . En réponse au journal Disséquer du binaire sous linux. Évalué à 2.

Bon, je referais un essai en 2014:

$ radare2 crackme.01.32

Error: read (shdr)

Warning: Cannot initialize section headers

Erreur de segmentation

c'est le crackmes.de : http://crackmes.de/users/geyslan/crackme.01.32/ (attention demande d'inscription).

Le binaire a seulement explosé la section des headers ELF, c'est un trick antireverse assez classique. Et là, paf SegFault.

[^] # Re: Radare?

Posté par mitsurugi (site web personnel) . En réponse au journal Disséquer du binaire sous linux. Évalué à 8.

Alooooors, voyons voir.

Page 123, 22.2 IOLIs Crackme tutorial.

Je trouve ça très bien de mettre ce genre de tutos dans la doc, ça permet une prise en main immédiate de ce genre de logiciel. Surtout dans le cas présent, c'est excellent pour voir ce que le produit vaut. Surtout que ce n'est pas un simple writeup, ça donne différentes manières d'explorer le logiciel en résolvant un problème. Donc go.

Sauf que:

This tutorial has been done using radare PVC version 0.9.2.

On en est à la v2, pas de bol. Et ensuite, ça marche pas mieux:

$ rabin -z crackme0x00

0x00000154 A /lib/ld

Je tente avec rabin2 -z crackme0x00, ça passe, c'est très bien. J'ai plus d'infos à l'écran que dans la doc, mais bon. Je lis une info d'importance: With -S[len] radare prints sequences of characters that are at least len characters long, in the example we used 5. C'est super pratique pour éviter pleins de faux positifs.

Et là, paf. rabin2 utilise le flag -S pour "-S Show sections", et je ne trouve pas l'option du minimum de caractères.

Spa grave, je continue la doc qui dit:

We can dump the flags, to see what has been flagged:

[0x08048360]> flag

(…)

Et j'essaie:

$ radare2 crackme0x00

[0x08048360]> flag

Missing arguments

Apparemment, ça a changé aussi.

Puis après, ça parle de graphe! go:

Now let's print a code graph of the main() function, as our current seek is sym.main, we just type "ag":

TODO: Add graph in ascii art here TODO: http://radare.nopcode.org/img/wk/crackme0x00-sym.main.png (de moi: url broken, pas de chance encore une fois)

Ah, on va voir les graphes:

[0x08048360]> s sym.main

[0x08048414]> ag

digraph code {

graph [bgcolor=white];

node [color=lightgray, style=filled shape=box fontname="Courier" fontsize="8"];

}

[0x08048414]>

Ooooooooooook, et j'en fais quoi? Un fichier est créé quelque part? non. Un message d'erreur? non plus. Je suis heureux, j'ai un entête dot. Mais ensuite?

Etc, etc…

Mouais, 4 exemples qui datent de plus de deux ans, ça fait léger :(

J'aurais voulu peut-être une pierre de rosette qui fasse la comparaison gdb/radare2, c'est toujours pratique aussi.

Je pense que radare2 est peut-être un peu ce que je cherche, mais sans doc pour se lancer, ça va être chaud. J'ai lu plusieurs solutions chez crackmes.de qui utilisent radare2, je vais déjà essayer avec ça.

Je sais ce qu'on va me dire: contribue à la doc. Mais avant de faire de la doc, faudrait que je sache utiliser l'outil..

[^] # Re: Quand la religion bloque le progres...

Posté par mitsurugi (site web personnel) . En réponse au journal Disséquer du binaire sous linux. Évalué à 1.

Je crois qu'IDA refuse de se déssembler lui-même (pas fou).

[^] # Re: Pop-corn

Posté par mitsurugi (site web personnel) . En réponse au journal Disséquer du binaire sous linux. Évalué à 10.

C'est un journal de rétro ingenierie. On a donc un troll du vendredi en 1 rétro-jour.

[^] # Re: Quand la religion bloque le progres...

Posté par mitsurugi (site web personnel) . En réponse au journal Disséquer du binaire sous linux. Évalué à 1.

Ce sont des versions d'éval limitées dans le temps (j'espère continuer à reverser dans 30j :) ).

La version gratuite est la v5 sous windows.

Elle tourne sous wine. Il faut ajouter le winetricks fonts (c'est expliqué sur le site de winehq) pour avoir un affichage correct.

[^] # Re: Quand la religion bloque le progres...

Posté par mitsurugi (site web personnel) . En réponse au journal Disséquer du binaire sous linux. Évalué à 10.

Sous windows, il y a IDA, mais il y a ollydbg, windbg, etc..

Sous linux, il y a gdb. Et à part ça, on te dit d'installer IDA sous wine (et c'est tout..). C'est étonnant qu'il n'y en ait pas plus.

Quand on dit "c'est contre ma religion" il faut comprendre que c'est une boutade, hein.

[^] # Re: Radare?

Posté par mitsurugi (site web personnel) . En réponse au journal Disséquer du binaire sous linux. Évalué à 6.

Sur le papier, radare2 à l'air bien, mais l'absence de docs est relativement désespérante (au moins, avec gdb on a l'embarras du choix). De plus, les mots-clés réduits à un caractère n'aident pas. Genre:

r2 crackme

0x00000> aa <-veut dire analyze all, mais 'all' c'est quoi exactement?

0x00000> pdf@sys <-veut dire print disassemble format, mouais

etc..

Mais je l'ai sur un coin du disque dur

# fakebooc

Posté par mitsurugi (site web personnel) . En réponse au journal Bookmark le monde. Évalué à 2.

Que j'ai bien raison de ne pas être sur facebook.

# Un bon gros update

Posté par mitsurugi (site web personnel) . En réponse au journal Rencontrez badbios le virus plus puissant que Stuxnet. Évalué à 5.

Pour ceux que ça intéresse, quelques nouvelles du front:

-Oui, un malware peut communiquer par onde ultrasons. Cf http://fileperms.org/badbios-high-frequency-malware-communication-test/ et http://holmes.meklu.org/static/highfreq/

-Est-ce que le reste de l'histoire est crédible? Oui

-Est ce que Dragos a donné des dumps? Oui: un BIOS infecté. 100Mo de disque dump. un dossier de fontes windows suspicieuse.

-Et qu'en est il? Bah apparamment, Tavis Ormandy dit que Dragos doit être un peu fatigué car il a tout analysé et rien ne lui paraît suspect. Et même s'il trouve des petits glitches, il pense que c'est un problème de l'outil de dump ou bien que le disque de Dragos disque est en train de mourir.

Et comme je suis un affreux pessimiste, je dirais que les petits glitchs sont bien rééls et proviennent du malware qui empêche son analyse.

Et pour la meilleure partie: Aujourd'hui les machines de Dragos fonctionnent bien!! Plus de défauts lors des dumps de disque, comme si le malware s'était auto-nettoyé de ses machines!

[^] # Re: Well listen, let the police do the job, be sure I'll give you answer as soon as possible okay?

Posté par mitsurugi (site web personnel) . En réponse au journal Rencontrez badbios le virus plus puissant que Stuxnet. Évalué à 1.

Prudence? Il vaut mieux s'affoler.

Il n'y a qu'une source? Déjà, en 2011: http://www.infosecisland.com/blogview/12678-HBGary-Rootkits-Catch-Me-If-You-Can.html

On retrouve le même fonctionnement de rootkit: communication via le son, déplacement via USB, infection du BIOS, etc..

rootwyrm ne dit pas grand chose: il dit juste que développer un BIOS c'est très dur (sans blague) et que le contrôle d'intégrité est là, empêchant la modif d'un BIOS. Ce qui laisse comme possibilité que tu as en face de toi soit des gars très fort qui savent écrire un BIOS et contourner une routine d'intégrité, soit que badBIOS soit logé ailleurs que dans le BIOS.

[^] # Re: petite correction : oui et non

Posté par mitsurugi (site web personnel) . En réponse au journal Lavabit & Co : l'explication est tombée. Le FBI voulait la clef privée maîtresse.. Évalué à 8.

Ils ne connaissent pas le PFS chez lavabit? http://0x90909090.blogspot.fr/2013/10/lavabit-et-sa-cle-ssl.html

Par contre, le coup de la clé sur papier était vraiment un bon coup de la part de Lavabit.

Les juges ont assez peu d'humour, on dirait.