Je viens vous présenter un article de Ars Technica que je viens de lire, et qui va probablement faire de grosses vagues.

TL;DR:

Pour les décideurs pressés: l'article explique comment Kevin Young, un cryptanalyste qui craque les mots de passes, ne se limite plus à des rainbow table et du brute force, mais cherche maintenant à intégrer des phrases récupérées d'internet et qui généralement produisent des résultats ultra rapidement.

Pour exemple, Young évoque un hack d'une base de données de MilitarySingles, un site de rencontre pour les militaires américains.

Le mec, avec un petit script qui récupère les tweets contenant des mots classiques chez les militaires, arrive à récupérer pratiquement une mot de passe sur 2!

Une petite citation du bonhomme:

So, from our word list of 4400 words, we yielded 1978 passwords. Let me say that again…

FROM OUR WORD LIST OF 4400 WORDS, WE YIELDED 1978 PASSWORDS!

C'est assez impressionnant, et ce n'est que le début.

Les passphrases: c'est has-been

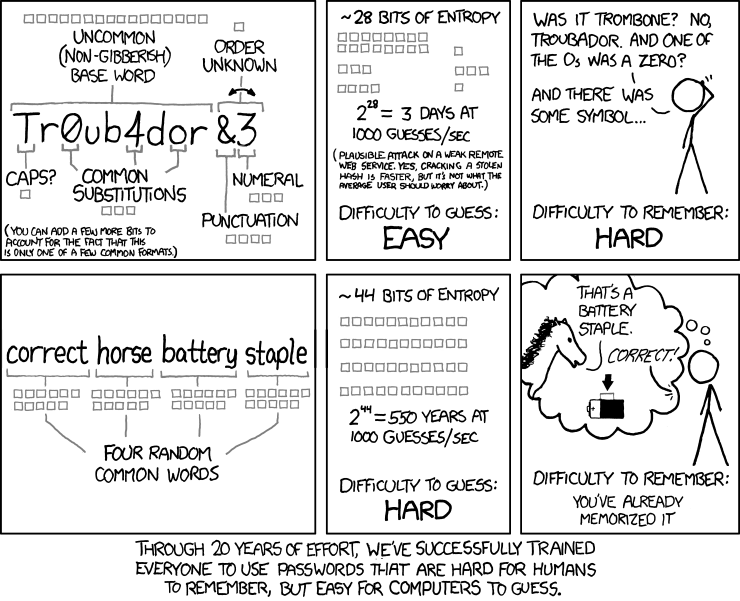

Il part du principe que le fameux XKCD reproduit ci-dessous a donné à beaucoup de monde l'idée de partir sur une phrase comme mot de passe, plutôt qu'un ensemble de lettres et de chiffres trop difficiles à mémoriser.

Le problème, c'est qu'un nombre incroyable de mots de passes ainsi choisis sont pris dans la littérature ou le langage commun. Certains sont un peu "salés" avec une majuscule ou un chiffre à la place des lettres, mais les logiciels de cassage usuels sont déjà parfaitement capables de prendre en charge ce genre de permutations.

Il a déjà réussi à choper un certain nombre de mots de passes du leak de LinkedIn en ajoutant aux mots du dictionnaire de JohnTheRipper tous les passages du magicien d'Oz.

Depuis, il est toujours en recherche de nouvelles techniques, depuis le hack de la base de données de Stratfor.

Il y a environ 60% des mots de passes qui sont déjà sortis de ce fichier. Sur les 40% qu'il reste, Young a commencé à travailler avec des sources diverses:

- quelques 15000 livres issus du projet Gutemberg

- l'intégralité des articles de Wikipedia

À chaque fois, il teste différentes combinaisons de phrases qu'il extrait de ces sources, avec des variations (mangling) sur les lettres (l33T sp34k etc.).

La petite citation qui va bien:

Almost immediately, hashes from Stratfor and other leaks that remained uncracked for months fell. One such password was "crotalus atrox". That's the scientific name for the western diamondback rattlesnake, and it ended up in their word list courtesy of this Wikipedia article.

Ce qui est excellent, c'est que plutôt que de partir sur des brute force toujours plus long, il se facilite le job en se disant que les humains vont bien plus facilement retenir des trucs qu'ils connaissent.

Les mots de passes compliqués? Nada..

Une autre chose que l'article invite à remarquer, c'est que même utiliser des phrases incongrues mais déjà écrites, genre 'Ph'nglui mglw'nafh Cthulhu R'lyeh wgah'nagl fhtagn1' (extrait de The call of Cthulhu, de Lovecraft), ne servent plus à rien avec ces techniques.

Truc encore plus dingue, le mot de passe ",fnfhtqrf_ijrjkflrf" a été récupéré… en prenant comme base de clavier le layout Russe et deux mots russes classiques, mais tapés sur un clavier US.

Il parle aussi de l'effet "shift key", qui veut que plus un mot de passe est long, moins il a de chances de contenir des lettres majuscules et autres caractères compliqués.

The longer a passphrase is, the less likely it is to contain extra characters, variations in case, and other modifications. Young called this "shift key aversion."

L'étape actuelle de son travail est de s'attaquer à un ensemble encore plus large de source de mots potentiels:

- sites de news

- logs publics d'IRC (haha)

- Pastebin

- les paroles de chansons

Ce n'est d'ailleurs pas le seul à savoir faire ça, puisque tout un tas de gens commencent à généraliser le data-mining pour récupérer des mots de passes potentiels. Pour tout vous dire, Cathash est maintenant capable de cracker des mots de passes de 55 caractères…. La faute à la puissance brute des cartes graphiques, qui font du hashing une technique à la portée de n'importe qui.

Conclusion

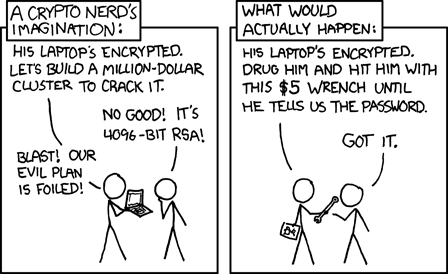

En titre de conclusion de l'article, Young explique que ce qu'il fait est à la portée de tout un chacun, et que la NSA, elle, pourrait bien avoir déjà indexé et répertorié l'intégralité du web pour générer ce genre de liste de mots.

Alors que penser de tout ça?

Pour ma part, mon sel de cryptage, la base de tous mes mots de passe, se trouve dans un vieux bouquin. Du coup, ça me fait flipper.

D'après les conclusions de l'article et quelques commentaires sélectionnés, il ne reste de vraiment sécurisé que les mots de passe composés de mots réellement aléatoires, qui n'ont strictement aucun sens. Mais pour combien de temps?

La liste des mots de passes récupérés:

http://arstechnica.com/security/2007/10/izmy-p55w0rd-saph/

Cherchez-y votre mot de passe pour voir… (le mien n'y était pas… ouf!)

# four **random** common word

Posté par ranDom (site web personnel) . Évalué à 10.

Le strip xkcd l'explique très bien: il n'est pas question d'utiliser une citation issue d'un texte plus ou moins connu, mais bien une suite de mots au hasard. Ça rend le travail de ces messieurs un peu plus difficile.

Perso, j'utilise l'imagination débordante de mes gamins comme générateur de mot de passe.

Mes 2 ¢

[^] # Re: four **random** common word

Posté par Infernal Quack (site web personnel) . Évalué à 10.

papa pipi popo ?

L'association LinuxFr ne saurait être tenue responsable des propos légalement repréhensibles ou faisant allusion à l'évêque de Rome, au chef de l'Église catholique romaine ou au chef temporel de l'État du Vatican et se trouvant dans ce commentaire

[^] # Re: four **random** common word

Posté par ranDom (site web personnel) . Évalué à 10.

Hé, évite de crier mon mot de passe sur les toits stp. D'abord d'où tu le connais ?

[^] # Re: four **random** common word

Posté par Michaël (site web personnel) . Évalué à 10.

Regarde derrière toi. :)

[^] # Re: four **random** common word

Posté par Prae . Évalué à 7.

"Je suis ton fils"

[^] # Re: four **random** common word

Posté par Xaapyks . Évalué à 8.

Elle est où l'école de ton fils ?

[^] # Re: four **random** common word

Posté par Professeur Méphisto . Évalué à 3.

ha, toi aussi ?

j'espère juste que l'on a pas des enfants en commun avec Kevin Young

# ils ne trouveront jamais mon "toto52"

Posté par riba . Évalué à 10. Dernière modification le 10 octobre 2013 à 00:10.

Thisisapasswordtest

ialwaysforgetmypassword

ANOTHERSTUPIDPASSWORD

ChangeMePassWord1

I need a new password

…classe, mais le meilleur est:

Password must be at least 8 characters

[^] # Re: ils ne trouveront jamais mon "toto52"

Posté par Sam E. (site web personnel) . Évalué à 5.

Ihavedecidedtofollowjesus!

[^] # Re: ils ne trouveront jamais mon "toto52"

Posté par dinomasque . Évalué à 3.

BISOUNOURSdoudou

BeOS le faisait il y a 20 ans !

[^] # Re: ils ne trouveront jamais mon "toto52"

Posté par windu.2b . Évalué à 10.

Le mien est "incorrect".

Quand je l'oublie, j'essaye des trucs et on me répond inévitablement : "votre mot de passe est incorrect." \o/

[^] # Re: ils ne trouveront jamais mon "toto52"

Posté par Moonz . Évalué à 7.

Le mien c’est ******. Comme ça il s’affiche à l’écran quand je le tape au lieu d’être remplacé par des étoiles.

[^] # Re: ils ne trouveront jamais mon "toto52"

Posté par zebra3 . Évalué à 10.

D'ailleurs vous saviez que lorsqu'on tape son mot de passe Linuxfr dans un commentaire, celui-ci est remplacé par des étoiles ?

Par exemple, le mien : *******

Article Quarante-Deux : Toute personne dépassant un kilomètre de haut doit quitter le Tribunal. -- Le Roi de Cœur

[^] # Re: ils ne trouveront jamais mon "toto52"

Posté par Guillaume Rossignol . Évalué à 9.

Ah bon ?

Lun1Que

[^] # Re: ils ne trouveront jamais mon "toto52"

Posté par chimrod (site web personnel) . Évalué à 8.

C'est amusant ça, c'est implémenté comment ?

[^] # Re: ils ne trouveront jamais mon "toto52"

Posté par Nicolas Boulay (site web personnel) . Évalué à 2.

bonne arnaque.

Cela me rappelle que le dialogue entre 2 types, l'un affirmait à l'autre que la vidéo de rickroll avait été supprimé.

"La première sécurité est la liberté"

[^] # Re: ils ne trouveront jamais mon "toto52"

Posté par yann-kaelig . Évalué à 1.

le mien c'est NSA mais c'est top secret

[^] # Re: ils ne trouveront jamais mon "toto52"

Posté par Maclag . Évalué à 10.

Je me demande comment ça se passerait à la NSA avec un mot de passe "Mom exploits"

# Time to eliminate passwords on the web

Posté par jean-michel.bertrou.eu . Évalué à -7.

Merci pour ce journal d'utilité public

Je cherchais justement un moyen d'expliquais à ceux qui ne veulent rien comprendre qu'il existe de meilleures solutions :

[^] # Re: Time to eliminate passwords on the web

Posté par Anonyme . Évalué à 10.

un moyen de qualitai !

[^] # Re: Time to eliminate passwords on the web

Posté par jean-michel.bertrou.eu . Évalué à -4.

C'est à dire ? Tu as des infos comme quoi les trucs de Janrain / Lastpass c'est autant insécure que de faire confiance aux utilisateurs pour choisir leur mot de passe ? N'hésite pas à me les donner si c'est le cas.

[^] # Re: Time to eliminate passwords on the web

Posté par Anonyme . Évalué à 10.

non: je ne les connais pas, mais tu pourras peut-être m'expliquai

PS: je trouve le comique de répétition un peul lourd sur ce genre de situation, donc si tu pouvais comprendre après cette deuxième tentative, je t'en serai grai (désolé)

[^] # Re: Time to eliminate passwords on the web

Posté par Sidonie_Tardieu . Évalué à 3.

désol**ai**.

De rien. C'est vrai que c'est un peul aussi.

Pour un sextumvirat ! Zenitram, Tanguy Ortolo, Maclag, xaccrocheur, arnaudus et alenvers présidents !

[^] # Explications : Time to eliminate passwords + Vérification en deux étapes + Janrain + LastPass

Posté par jean-michel.bertrou.eu . Évalué à 0.

Ah pardon, je n'avais pas précisé que ce n'était pas ton humour qui était en cause, il est parfait, n'y change rien :-)

Donc les explications

Avant LastPass,

chrome://settings/passwordsdans Google ChromePréférences de Firefox > Sécurité > Mots de passes enregistréssi vous utilisez Mozilla Firefox. cf ceciLastPass Premium me permet pour 1$/mois de concilier ce qui semble peu conciliable :

Voilà,

Jean-Michel

qui a fait plein de bêtises avant d'opter pour ce système qui est peut-être le pire à l'exception de tous les autres

[^] # Re: Explications : Time to eliminate passwords + Vérification en deux étapes + Janrain + LastPass

Posté par jigso . Évalué à 2.

Il y a clipperz qui est libre et qui fait grosso-modo la meme chose. Je l'ai installé sur mon serveur perso, et j'ai bien vérifié que le contenu de la base est bien chiffré. Bon, ok, j'ai pas audité le code, mais je fais confiance à l'intelligence collective… ah et il n'y a pas de plugin, seul le client web existe,

[^] # Re: Explications : Time to eliminate passwords + Vérification en deux étapes + Janrain + LastPass

Posté par Zenitram (site web personnel) . Évalué à 2.

puis :

Je comprend pas alors, comme ça marche pour remplir les formulaires de logins (tu as dit "grosso-modo la même chose", j'ose donc imaginer qu'il sait remplir les formulaires, quelques soit le navigateur)? Tu confirmes que si je vais sur une page linuxfr.org par exemple, je suis automatiquement loggé quelque soit le navigateur que j'utilise?

[^] # Re: Explications : Time to eliminate passwords + Vérification en deux étapes + Janrain + LastPass

Posté par jigso . Évalué à 2.

En fait sur le site on stocke les login/mots de passe, et on peut configurer certains sites pour se connecter directement.

À partir de clipperz, on peut cliquer sur un lien qui fait une redirection vers l'url de validation du formulaire de connexion du site. Par ex pour linuxfr.org, clipperz propose un lien vers "/compte/connexion" avec les input qui-vont-bien.

Ça ne marche pour tous les sites, reste sinon le copier/coller.

[^] # Re: Explications : Time to eliminate passwords + Vérification en deux étapes + Janrain + LastPass

Posté par Zenitram (site web personnel) . Évalué à -2.

ok, donc ça n'a rien à voir.

Pas de "grosso-modo la meme chose"…

c'est la différence entre les outils prévus pour être utilisés, et les outils de geek dans son coin.

Comparer les deux, c'est ne pas comprendre ce qui fait que l'un est plus utilisé que l'autre.

[^] # Re: Explications : Time to eliminate passwords + Vérification en deux étapes + Janrain + LastPass

Posté par barmic . Évalué à 6.

Autant c'est un point que défend souvent et avec le quel je suis d'accord. Autant là il me semble qu'avoir des boutons qui connecte automatiquement c'est pas mal niveau utilisabilité.

Ce n'est pas exactement pareil, c'est moins bien intégré au navigateur, mais c'est loin d'être un « outils de geek dans son coin ».

Ce qu'il manque à mon humble avis c'est une intégration plus poussé dans le navigateur :

Donc oui c'est moins bien, mais c'est pas si mal.

Tous les contenus que j'écris ici sont sous licence CC0 (j'abandonne autant que possible mes droits d'auteur sur mes écrits)

[^] # Re: Explications : Time to eliminate passwords + Vérification en deux étapes + Janrain + LastPass

Posté par jigso . Évalué à 6.

Tout dépend du "poids" que l'on met aux différentes fonctionnalités. Pour moi, donner ses mots de passe à un outil fermé contrôlé par une boite commerciale, c'est -1000000 sur un échelle de 1 à 10. Donc il y aura beau y avoir des petites fleurs partout, de la zoli musique, et qu'en même temps ça fasse le café, ça ne passe pas.

Le B-A-BA de la sécu, c'est "les mots de passe chez moi".

Après on peut discuter, est-ce qu'on met ça sur un postit, dans un fichier texte, dans un fichier Excel, encoder en ROT13, dans un plugin du navigateur, en ligne, etc.

[^] # Re: Explications : Time to eliminate passwords + Vérification en deux étapes + Janrain + LastPass

Posté par barmic . Évalué à 4.

Il faut voir ce qu'on entends par « numéro de téléphone servant de protection supplémentaire. Si c'est pour faire de l'authentification à 2 facteurs en recevant un sms, c'est ignoble comme c'est chiant (c'est long, on a pas forcément son téléphone avec soit (si si ça existe par exemple quand on l'a perdu, cassé, plus de batteries, oublié, etc), on a pas forcément envie que le service en question connaisse notre numéro de téléphone, on a pas forcément envie que le black hat qui a récupéré la base de données ai accès à notre numéro de téléphone (on peut même préféré qu'il accède au service en question avec notre compte plutôt qu'il accède à notre numéro)).

Dire au et fort que les mots de passe c'est trop nul (comme ça dénonce grave !), c'est bien, mais j'ai pas encore entendu parler d'une solution acceptable pour le remplacer. Le moins pire étant de faire du SSO et d'avoir un service au quel on a confiance et qui va se permettre d'avoir une authentification un peu plus longue, puisque qu'on ne s'en sert qu'une fois par jour.

(Note : que je ne me suis pas renseigné sur le machin de Mozilla à base d'email.)

Donc en attendant je génère des mots de passe de 12 à 15 caractères totalement aléatoire.

Tous les contenus que j'écris ici sont sous licence CC0 (j'abandonne autant que possible mes droits d'auteur sur mes écrits)

[^] # Re: Explications : Time to eliminate passwords + Vérification en deux étapes + Janrain + LastPass

Posté par qdm . Évalué à 2.

C'est un plus sioux que ça. Il ne te demande le code SMS qu'une fois par ordinateur (évidemment si tu te fais voler ton ordinateur et que tu n'as pas le temps de le déclarer perdu sur l'interface, c'est ballot). Ils proposent des solutions aussi en cas de vol du téléphone ou de déplacement à l'étranger. C'est plutôt bien pensé. Tes objections sur la communication du numéro de téléphone restent valides bien sûr.

[^] # Re: Explications : Time to eliminate passwords + Vérification en deux étapes + Janrain + LastPass

Posté par Zenitram (site web personnel) . Évalué à 1.

Le problème est que c'est pas libre, donc le "censé", ben tu dois les croire.

Reste à trouver une solution aussi pratique mais libre (malheureusement, souvent les libristes ont du mal avec le mot "pratique")

[^] # Re: Explications : Time to eliminate passwords + Vérification en deux étapes + Janrain + LastPass

Posté par aurel (site web personnel, Mastodon) . Évalué à 3.

Trois bémols:

- laspass n'est pas libre, quid de la confiance ?

- sauf erreur, lastpass propose une interface web, ce qui implique qu'ils peuvent déchiffrer les mots de passe qu'ils conservent avec le mot de passe lastpass de l'utilisateur

- il y a eu des rumeurs (confirmées?) indiquant que lastpass a déjà été compromis par le passé

Autant préférer une solution basée sur un keepassx par exemple, qui est multiplateforme. Il suffit de stocker le fichier contenant les mots de passes sur un système de fichier accessible depuis n'importe où et idéalement depuis un endroit qui ne dépend pas d'un tiers (genre autohébergé). Couplé à un Firefox Sync auto-hébergé:

- tes navigateurs se rappellent pour toi de tous les mots de passe

- si tu n'es pas sur ton navigateur habituel, tu peux accéder à ton fichier keepassx via ton smartphone, ou en ligne de commande par SSH, par exemple

Après, c'est moins intégré que à ton surf que lastpass (autocomplétion des formulaires, toussa) mais au quotidien c'est sans doute + sûr et vraiment pas contraignant.

[^] # Re: Explications : Time to eliminate passwords + Vérification en deux étapes + Janrain + LastPass

Posté par Moonz . Évalué à 4.

Ça, c’est ce qu’ils disent.

J’aurai confiance en LastPass quand ils auront releasé un LastPass Server open-source à installer chez soi.

[^] # Re: Time to eliminate passwords on the web

Posté par j_m . Évalué à 1.

C'est savoir gré

[^] # Re: Time to eliminate passwords on the web

Posté par coid . Évalué à 8.

Sociétés américaines : pas fiables.

Autant filer ses mots de passe directement à la NSA.

[^] # Re: Time to eliminate passwords on the web

Posté par jean-michel.bertrou.eu . Évalué à -2.

Ah d'accord, je me demandais s'il y avait des infos particulières à connaîtres sur Janrain et LastPass

Pour Patriot Act, je suis au courant

- mais je n'aime pas le deux poids deux mesures, donc si je boycotte janrain et lastpass, les autres également

- hors je n'arrive personnellement pas à me passer des services qu'offrent gratuitement ou non toutes les boites américaines en informatique

Et s'il n'y avait que les grosses boîtes !

Mais non, la plupart des petites boites qui font des trucs géniaux sont aussi aux USA.

[^] # Re: Time to eliminate passwords on the web

Posté par lolop (site web personnel) . Évalué à 7.

KeepassX, qui tourne sur a peu près toutes les plateformes, et c'est toi qui gères et héberges ta base de mots de passes cryptée. tu peux même en avoir plusieurs dont certaines partagées avec des gens qui ont besoin d'accès communs (typiquement admin sys pour des machines).

Votez les 30 juin et 7 juillet, en connaissance de cause. http://www.pointal.net/VotesDeputesRN

[^] # Re: Time to eliminate passwords on the web

Posté par Moonz . Évalué à 2.

Et une intégration Firefox encore pire que pas d’intégration du tout.

# ça fait

Posté par passant·e . Évalué à 8.

titre pour les journaux :-)

blague à part

- si tu utilises des éléments connus pour générer ton password, et bien il va se faire craquer.

- si tu utilises des règles connues pour construire ton password, il va se faire craquer (vous n'avez le droit qu'à une majuscule et 1 chiffre et pas de caractères spéciaux…)

C'est rien de vraiment nouveau, il a "simplement" amplifié le travail de construction des wordlists. Il peut ensuite étendre le principe à l'ensemble de dns existant, toute les fonctions dans les dll, les nom de programe, …

Il y a 10-15 ans les password à la mode c'était 123456, qwertz et avec une wordlist de 15 mots tu pouvais craquer 60% des passwords

Conseil pour la route, ne jamais chercher son password sur google ni sur les hashlist :-)

gute nacht

Je trolle dès quand ça parle business, sécurité et sciences sociales

[^] # Re: ça fait

Posté par totof2000 . Évalué à 3.

Arrête de laisser trainer ton mot de passe ici !!!

[^] # Re: ça fait

Posté par Le Gab . Évalué à 3.

Malheureusement, pas mal de site impose ce genre de contrainte, d'ailleurs c'est souvent à cause de cela que je m'y perd dans mes mots de passe, bon pour les sites moins importants.

[^] # Re: ça fait

Posté par 16aR . Évalué à 1.

Idem.

Qu'est ce que ça me gave ça d'ailleurs.

[^] # Re: ça fait

Posté par calandoa . Évalué à 7.

En fait, si tu utilises des caractères connus, ton mot de passe va se faire pirater. C'est pour ça que les miens sont tous en elfique. J'utilisais le klingon au début, mais je n'étais pas à l'abri que ces cons débarquent sur Terre et se mettent à craquer des mots de passe. Il ne devrait pas y avoir de problème avec les elfes, même si il reste possible qu'on trouve un ou deux dans un glacier.

# On en est encore loin

Posté par Al . Évalué à 2.

Sachant qu'on ne peut pas vraiment se passer d'authentification mais que, en même temps, personne ne veut y consacrer des sommes sans rapport avec le risque réel tout en prenant le risque de rebuter les utilisateurs, il y a quelques solutions déjà utilisables à ce jour, comme :

Les gestionnaires de mots de passe et les méthodes de dérivation de clés sont nettement moins pires, mais ne changent rien au fait qu'on a toujours de l'authentification à un seul facteur.

Tout ce qui est token cryptographique est bien pour satisfaire les besoins d'une entreprise avec un service central d'authentification et les moyens financiers suffisants. Mais la limite intrinsèque des puces cryptographiques est le faible nombre de clés privées asymétriques qu'elles peuvent stocker. Implicitement, cela pose un problème en termes de vie privée.

Dernière remarque : sur la complexité des mots de passe, il me paraît inutile d'utiliser autre chose que des mots de passe générés aléatoirement (quel que soit l'ensemble dans lequel on choisit). Intuitivement, c'est comme ça qu'on obtient le meilleur rapport difficulté à deviner / difficulté à retenir.

[^] # Re: On en est encore loin

Posté par Nicolas Boulay (site web personnel) . Évalué à 2.

Il faudrait créer un générateur de mot de passe qui se retiennent.

Il suffit de prendre une base de mot français, (les titres des articles de wikipedia ?) qui font plus de 3 caractères. Ensuite, d'en générer par paquet de 9.

"La première sécurité est la liberté"

[^] # Re: On en est encore loin

Posté par Maclag . Évalué à 4.

C'est justement ce qui est souligné ici: si ça se retient, il y a un motif, et la tendance est à trouver ces mots de passe de plus en plus vite en combinant les mots d'un ou plusieurs dictionnaires.

Il faut justement des mots de passe qui ne se retiennent pas, ne se calculent pas, et sont totalement aléatoires.

[^] # Re: On en est encore loin

Posté par vlamy (site web personnel) . Évalué à 3.

Ça peut marcher si chacun a son propre motif/algo de génération, lequel est bien entendu privé.

Mais bon, ce n'est pas industrialisable comme solution.

[^] # Re: On en est encore loin

Posté par Nicolas Boulay (site web personnel) . Évalué à 2.

Tu n'as pas compris le principe. Sachant que les casseurs de mot de passe connaisse parfaitement les schémas habituelles, je prends en compte qu'il connaisse celui de xkcd.

5 mots séparé par une espace, issue d'un dictionnaire de 2000 mots par exemple. (212)

Le pattern est connu, il y a 25*12 combinaisons à tester, avec 1GH/S, cela dure plusieurs années (mais quelques heures pour la NSA si on estime qu'elle peut avoir des ordinateurs avec 1 millions de cpu ou gpu).

"La première sécurité est la liberté"

[^] # Re: On en est encore loin

Posté par Maclag . Évalué à 3.

Mouai, mais justement, ton critère, c'est "qui se retiennent", et perso, 'ar4,nT@6jN" c'est pas forcément plus compliqué à retenir que 'enclume hiver journée hippopotame demain'.

Si "ça se retient", non seulement les mots sont issus d'un dictionnaire, mais en plus leur enchaînement doit avoir un sens au moins pour leur auteur.

Du coup, on réduit "de beaucoup" (cette estimation pifométrique vous est offerte par les laboratoires Maclag) le nombre de combinaisons.

Et c'est bien ce en quoi consiste la méthode: repérer plus seulement des mots, mais aussi des enchaînements de mots.

[^] # Re: On en est encore loin

Posté par Nicolas Boulay (site web personnel) . Évalué à 2.

"mais en plus leur enchaînement doit avoir un sens au moins pour leur auteur."

bah non surtout pas. il faut les choisir un ouvrant une page de dico au hasard.

"La première sécurité est la liberté"

[^] # Re: On en est encore loin

Posté par SidStyler . Évalué à 1.

Même dans ce cas, tu peux arriver à réduire les combinaisons en partant du principe que les mots les plus probables seront au milieu du dictionnaire.

Mais bon, c'est un cas particulier, je le reconnais !

[^] # Re: On en est encore loin

Posté par CHP . Évalué à 4.

Comme quoi, la mémoire, c'est pas pareil pour tout le monde.

[^] # Re: On en est encore loin

Posté par Professeur Méphisto . Évalué à 3.

qui ça n'est pas pareil ?

[^] # Re: On en est encore loin

Posté par Drup . Évalué à 0.

Et tu en prends un qui sonne bien.

Pour mon cerveau, ça marche pas mal.

# Promesses, promesses

Posté par Kerro . Évalué à 7.

Le journaliste fait un article bien long pour simplement un dictionnaire plus gros, agrémenté de règles supplémentaires.

J'utilise ce genre de chose, ben viens-y pour trouver :-)

Alors bien entendu, je ne mémorise pas mes mots de passe. Copié/collé est mon ami.

[^] # Re: Promesses, promesses

Posté par Anonyme . Évalué à 2.

ce serait pas mal, si on proposer l'usage d'un certificat pour ce genre de chose, c'est un peu ce que tu fais. J'utilise un generateur sous linux, j'en retiens 16 chiffre/lettre facilement, j'ai du mis mettre a cause de OVH :(, mais un bon certificat j'y crois.

si deja les/ma banques accepter plus de 6 caracteres et pas que des chiffres ! :O

[^] # Re: Promesses, promesses

Posté par Gui13 (site web personnel) . Évalué à 6.

Copié collé, certes, mais tu le stocke où ensuite? Parce que ton random tu dois bien l'écrire quelque-part pour le re-rentrer Dans un mois quand ton cookie expire,non?

[^] # Re: Promesses, promesses

Posté par Kerro . Évalué à 2.

Le problème est le même pour n'importe quel mot de passe non trivial et non identique d'un service à l'autre.

J'ai un mot de passe par site web, un mot de passe par serveur à administrer, etc. J'ai probablement plus de 500 mots de passes, donc je stocke avec une méthode parmi celles habituelles.

[^] # Re: Promesses, promesses

Posté par Spack . Évalué à 6.

OK, ça fait tout de suite moins classe.

[^] # Re: Promesses, promesses

Posté par Nicolas Boulay (site web personnel) . Évalué à 1. Dernière modification le 10 octobre 2013 à 11:14.

Y'a personne pour faire la même chose avec 9 mots du dictionnaire ?

Ou alors, il faut une archive auto décompressible contenant les mots de passe aléatoires, chiffré en AES-256, on a pas toujours openssl sous la main.

"La première sécurité est la liberté"

[^] # Re: Promesses, promesses

Posté par Kerro . Évalué à 2.

L'avantage d'une ligne de commande avec des utilitaires standards, c'est que ça fonctionne partout.

Copié/collé, zou, un mot de passe :-)

[^] # Re: Promesses, promesses

Posté par Sam E. (site web personnel) . Évalué à 1.

En théorie. En pratique c'est pas forcément aussi propre.

[^] # Re: Promesses, promesses

Posté par aurel (site web personnel, Mastodon) . Évalué à 3.

apt-get install pwgen

pwgen --secure -y 50

Encore moins classe qu'apg :D

# limiter les esssais ?

Posté par palm123 (site web personnel) . Évalué à 2.

dans le style de fail2ban

Si après 3 échecs, il faut attendre 10 minutes pour un autre essai, puis après 3 autres échecs, il faut attendre 6 heures

exemple sous OpenVMS

http://h71000.www7.hp.com/doc/73final/6346/6346pro_017.html

voir

Table 7-6 Intrusion Example

ウィズコロナ

[^] # Re: limiter les esssais ?

Posté par lolop (site web personnel) . Évalué à 5.

A priori, s'ils utilisent la force brute avec la capacité de calcul des GPU, ils bossent sur des fichiers qui contiennent des mots de passe cryptés, pas sur des tentatives d'intrusion comme ça.

Votez les 30 juin et 7 juillet, en connaissance de cause. http://www.pointal.net/VotesDeputesRN

[^] # Re: limiter les esssais ?

Posté par mickabouille . Évalué à 2.

Ça n'aide pas beaucoup dans le cas où ton mot de passe est pour un serveur dont la politique de sécurité t'échappe et donc sur lequel tu ne peux pas limiter les essais, stockés en MD5 dans un fichier et volés suite à un pénétration.

Je dis MD5 parce qu'il y a des hashs plus sérieux qui résistent bien mieux parce qu'ils sont plus lents, mais là encore, c'est pas toi qui décide ce que le service externe utilise.

Si en plus tu as utilisé ton mot de passe sur plusieurs services, tout est foutu.

Donc : ne pas réutiliser ton mot de passe + utiliser des mots de passe réellement aléatoires et pas des juxtapositions et ou remplacements de certains caractères + 8 caractères c'est pas assez (le gars fait de la force brute sur 8 caractères à la main ou presque).

Et contrairement à ce que dit ce journal, le système décrit par XKCD n'est pas concerné (ça revient en gros à prendre un mot de 5 lettres aléatoires avec un alphabet de 10000 lettres).

[^] # Re: limiter les esssais ?

Posté par barmic . Évalué à 1.

De ce que j'ai compris, si. Il fait de la force brute avec des mots plutôt que des lettre et avec des dérivations de mot (les exemples cités : mot écris en l33t, mot d'une langue (russe) écris avec un clavier dans une autre (qwerty)).

Tous les contenus que j'écris ici sont sous licence CC0 (j'abandonne autant que possible mes droits d'auteur sur mes écrits)

[^] # Re: limiter les esssais ?

Posté par mickabouille . Évalué à 2.

Non, il utilise wikipedia/gutemberg pour trouver des associations de mots plus fréquentes que d'autres. Après, il les teste et teste des variantes (substitutions de caractères, avec ou sans espaces, différents caractères séparateurs, majuscules/minuscules).

L'idée d'utiliser des mots aléatoires, c'est justement de ne pas avoir d'associations de mots plus ou moins fréquente. La méthode diceware recommande carrément d'utiliser un vrai dé physique pour éviter (d'éventuelles) attaques sur un générateur pseudo-aléatoire.

[^] # Re: limiter les esssais ?

Posté par Nicolas Boulay (site web personnel) . Évalué à 1.

Je me demande si un hash crypto d'image live non retouché d'une webcam fournirait une bonne entropie.

"La première sécurité est la liberté"

[^] # Re: limiter les esssais ?

Posté par windu.2b . Évalué à 1.

C'est le principe utilisé dans Johnny Mnemonic, pour accéder aux données stockées dans sa tête.

[^] # Re: limiter les esssais ?

Posté par Juke (site web personnel) . Évalué à 1.

Dans ce cas, il faut changer regulierement de mot de passe.

[^] # Re: limiter les esssais ?

Posté par ZeroHeure . Évalué à 0.

Mais au travail, va donc expliquer que fail2ban et un mot de passe oublié t'empêchent de bosser…

"La liberté est à l'homme ce que les ailes sont à l'oiseau" Jean-Pierre Rosnay

[^] # Re: limiter les esssais ?

Posté par Professeur Méphisto . Évalué à 2.

pas grave…

ha, au fait, fail2ban et un mot de passe oublié ont un peu perturbé la mise en paiement de ton salaire.

[^] # Re: limiter les esssais ?

Posté par 2PetitsVerres (Mastodon) . Évalué à 2.

Va expliquer qu'un mot de passe oublié t’empêche de bosser… fail2ban ou pas.

Tous les nombres premiers sont impairs, sauf un. Tous les nombres premiers sont impairs, sauf deux.

[^] # Re: limiter les esssais ?

Posté par ZeroHeure . Évalué à 2.

Mais ça arrive tout le temps!

Les utilisateurs viennent me voir et j'interviens, ça va vite. Mais avec un système à la fail2ban ce serait plus compliqué.

"La liberté est à l'homme ce que les ailes sont à l'oiseau" Jean-Pierre Rosnay

[^] # Re: limiter les esssais ?

Posté par Moonz . Évalué à 3.

Un certain nombre de fails ne veut pas dire « mot de passe définitivement oublié ».

Perso j’ai 4 mot de passe que j’utilise régulièrement (selon la sensibilité du site : un de ces mot de passe est mon code postal, que j’utilise sur tous les sites dont je me fiche totalement si le compte se fait voler. Un autre mot de passe est la sortie de pwgen -y pour les comptes plus importants). Chacun a genre 2 ou 3 variantes (je veux utiliser mon code postal, le site me dit « 8 caractères mini » => je double mon code postal)

Quand je reviens 2 ans plus tard sur un site je sais plus forcément lequel j’ai utilisé. Je sais encore moins quelle variante le site a requis. Pour retrouver le bon ça va me demander un certain nombre d’essais.

[^] # Re: limiter les esssais ?

Posté par xcomcmdr . Évalué à 3.

D'ailleurs, c'est ce que fait Windows lors du login depuis au moins Windows 2000.

Il y a aussi une règle (réglable dans gpedit.msc) qui permet de spécifier à partir de combien de tentatives foirées on bloque la machine, et pour combien de temps (typiquement, 30 minutes).

"Quand certains râlent contre systemd, d'autres s'attaquent aux vrais problèmes." (merci Sinma !)

[^] # Re: limiter les esssais ?

Posté par Thierry Thomas (site web personnel, Mastodon) . Évalué à 2.

Normal : Windows, ça n’est jamais qu’un fork de VMS.

# Ces cons d'administrateurs m'obligent à mettre un mot de passe de plus de 8 lettres !

Posté par Sam E. (site web personnel) . Évalué à 4.

Si je me fie à mon expérience, en général l'utilisateur est prêt à donner son mot de passe de son plein grès à partir du moment que l'on porte le titre de technicien ou d'informaticien.

Et ça change pas grand chose que ce soit la voisine du deuxième ou le collègue de bureau d'à coté (c'est encore plus désolant quand ça vient de développeurs ou d'administrateurs qui te demandent de leur installer / configurer un programme).

# Un peu trop alarmiste

Posté par Taurre . Évalué à 0. Dernière modification le 10 octobre 2013 à 09:58.

Salut,

Je pense que cet article est un peu trop alarmiste. En effet, ce qui est expliqué n'est jamais qu'une extension de l'attaque par dictionnaire, recourant à des phrases plutôt qu'à des mots. Alors, certes, cela rends certains mots de passe vulnérables, mais cette technique à ses limites.

Sinon, de mon côté, j'utilise des mots de passe générés aléatoirement pour les comptes triviaux et trois ou quatre mots de passe de mon invention pour les comptes sensibles. Les mots de passe aléatoires sont stockés sur mon disque et sont chiffrés suivant l'algorithme AES-256 à l'aide d'OpenSSL.

[^] # Re: Un peu trop alarmiste

Posté par barmic . Évalué à 1.

Je présume qu'il stocke tous les mots d'un coté et qu'il fait les associations de mots de l'autre. Tous les mots de wikipedia, c'est principalement tous les mots du dictionnaire et tous les mots d'un dictionnaire de noms propre. Sachant qu'il ne stocke probablement pas tous les mots mais plutôt des bases de mot¹ (tu ne stocke pas « maison » et « maisons » ni « administré », « administrés », « administrée » et « administrées »). Grosso modo je présume que ça lui permet de stocker les phrases non pas sous forme d'une suite de mots, mais sous forme d'une suite d'idées. Pour chaque idée, il a une série de mots qu'il peut dérivé (toutes ces formes connues dans le dictionnaires, transformation de chacun d'eux en l33t, casse bizarre, première lettre nombre dernière lettre, ajout de faute, écriture dans diverses langues, dans diverses dispositions de clavier, etc) et il ponctue entre chaque mot (espace, rien, virgule, point d'interrogation, d'exclamation, de suspension, les ponctuations d'autres langues que l'a notre,… (tiens il a peut être pas le point d'ironie :) )).

C'est une entropie monstrueuse, mais avec une puissance de calcul de folie ça doit pouvoir se faire (et ça se parallélise très facilement). Aujourd'hui prendre 2 à 4 cartes graphiques, une CPU à 8 cores, ça ne coûte pas bien cher. Au pire amazone te propose de louer sa puissance de calcul pour pas bien chère si tu ne veux pas investir.

Je pour les problèmes d'accès disque c'est probablement le goulot d'étranglement, il ne peux pas tous stocker en mémoire vive et même du SATA 3 avec des SSD (c'est du stockage qui reviens chère limite pas mal). Mais ça doit pouvoir s'optimiser comme il faut (ne traiter que des phrases qui utilisent les même idées en même temps par exemple.

Il doit être assez facile de découper le travail en envoyant une série de phrases à une machine (dans le cas d'un système distribué) avec toutes les idées dont la machine a besoin et de lui laisser faire le boulot pendant quelques minutes/heures avant de passer à une autre série de phrases.

Bref ça me semble pas insurmontable si on est motivé.

Tous les contenus que j'écris ici sont sous licence CC0 (j'abandonne autant que possible mes droits d'auteur sur mes écrits)

# le truc des banques : un clavier virtuel pour saisir son pass

Posté par saltimbanque (site web personnel) . Évalué à 3.

Question naïve et curieuse : ma banque, comme probablement les autres, me demande de saisir le pass sur un clavier virtuel. La disposition de ce clavier diffère à chaque login.

"C'est une banque ça doit marcher pas mal". Quel est le principe? Est-ce mieux? Pourquoi les autres n'utilisent pas ça?

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par Renault (site web personnel) . Évalué à 7.

C'est comme la carte bancaire, si tu fais 3 erreurs, le compte est bloqué et la procédure de récupération est longue et pénible.

Du coup avec 3 essais sur des nombres à 6 chiffres, le force brute ne fonctionne pas : seule la chance fonctionne.

C'est à mon avis une option à considérer. Si plus de 5-10 échecs de suite, reset du mot de passe par courriel.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par laurentb (site web personnel) . Évalué à 10.

Donc on peut bloquer le compte de n'importe-qui en brute-forçant ? Pas idéal comme système.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par claudex . Évalué à 5.

On peut imaginer qu'il soit uniquement bloquer pour l'IP qui bruteforce pour 24h, avec possibilité de reinitialisation par mail.

« Rappelez-vous toujours que si la Gestapo avait les moyens de vous faire parler, les politiciens ont, eux, les moyens de vous faire taire. » Coluche

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par SidStyler . Évalué à 2.

Il suffit d'utiliser un Botnet pour ça.

J'ai déjà vu des cas où un type se faisait brute forcer son SSH avec une IP par mot de passe.

Évidemment Fail2ban ou tout autre solution de ban par IP devient inutile dans ce cas.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par eingousef . Évalué à 1.

Blackhole List ?

*splash!*

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par claudex . Évalué à 3.

On peut imaginer deux solutions, un ban par IP et une désactivation de la connexion en cas de bruteforce détecté par beaucoup d'IP. La deuxième solution devient fort gênante mais je doute que cela arrive souvent.

« Rappelez-vous toujours que si la Gestapo avait les moyens de vous faire parler, les politiciens ont, eux, les moyens de vous faire taire. » Coluche

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par paco81 . Évalué à 5. Dernière modification le 10 octobre 2013 à 11:02.

Ces claviers virtuels, c'est pour être immunisé contre les keyloggers.

En tout cas je trouve que c'est la plaie à utiliser, notamment parce que ça empêche d'utiliser des solutions de gestion de mots de passe comme keepassx. De plus, cela force les mots de passe à avoir une entropie faible car seulement des chiffres et taille fixe.

C'est pas mal comme solution par défaut, mais ce serait encore mieux de laisser l'utilisateur choisir d'utiliser une méthode de saisie classique…

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par laurentb (site web personnel) . Évalué à 8.

Le clavier virtuel est supposé sécurisé car un keylogger ne peut pas l'attraper. Mais à notre époque, tout spyware décent sait faire des captures de clics et d'écrans. Ça n'a plus aucun sens.

En parallèle on se retrouve avec un mot de passe qui a une faible entropie, et donc en réalité une sécurité inférieure.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par Marotte ⛧ . Évalué à 4.

De toute manière s'il y a un (screenlogger ?) (le genre de spyware dont tu parlais) l'entropie du mot de passe n'a plus beaucoup d'importance…

Par contre effectivement les 6 chiffres des banques c'est un peu léger, je pense notamment à de l'ingénierie sociale sur les dates de naissance.

Surtout qu'on pourrait très bien avoir un clavier virtuel avec 26 lettres + 10 chiffres.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par lolop (site web personnel) . Évalué à 2.

Et après tu multiplie par 100 les effectifs du support téléphonique pour recevoir tous les gens qui ont perdu leur mot de passe ;-)

Faut voir la complexité du système en regard de la cible des services. Il faudrait un système fort ET très facile à utiliser et à retenir. Pas facile.

Votez les 30 juin et 7 juillet, en connaissance de cause. http://www.pointal.net/VotesDeputesRN

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par Marotte ⛧ . Évalué à 3.

Si on reste sur 6 caractères le fait qu'il y ait des lettres en plus des chiffres ça ne doit pas être vraiment plus difficile à retenir. C'est surtout la longueur qui fait que c'est plus dur à retenir. Enfin il me semble.

Ou alors les gens ne sont pas capables de retenir 6 chiffres aléatoirement choisis et collent une date de naissance. Mais dans ce cas, si on ajoute les lettres ils n'auront qu'à mettre leur plaque minéralogique :)

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par Adrien . Évalué à 4.

Un système à base de GPG ou de certificat ? Bien implémenté, je suis persuadé que ça reste accessible à beaucoup de gens.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par paco81 . Évalué à 5.

Et bien entendu, ces 36 caractères changent de place à chaque fois ! Un truc user-friendly, quoi…

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par Marotte ⛧ . Évalué à 2.

Bien vu…

D'ailleurs, ça sert à quoi de changer les digits de place actuellement ?

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par Reihar . Évalué à 2.

Keyloggers. Mais bon, comme dit plus haut, rien empêche de prendre des screens et de capturer la souris.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par saltimbanque (site web personnel) . Évalué à 4.

c'est le clavier virtuel qui pète les keylogger. Le changement de place c'est autre chose.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par Marotte ⛧ . Évalué à 3.

Et bien oui mais quoi…

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par zebul0n (site web personnel) . Évalué à 2.

Ça pourrait être un code javascript injecté par exemple par un plugin ou une extension de navigateur qui enregistre l'URL, la dimension de la fenêtre et les coordonnées de click de souris. Le changement de place empêcherait de rejouer la combinaison …

Mais je suis vraiment pas fan (en fait je déteste) de ces systèmes de clavier virtuel pour les mots de passes.

C'est pour ça qu'il faut que CSP soit implémenté dans les navigateurs et adopté par les devs.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par Marotte ⛧ . Évalué à 3.

Mettons qu'il y ait un keylogger (classique, juste l'enregistrement des touches du clavier) et pas de capture de l'écran à chaque clic de souris, que les touches du clavier virtuel soient mélangées ou pas ne change rien, non ? Le clavier virtuel rend inefficace le keylogger.

Dans le cas de capture de l'écran à chaque clic de souris, pareil, ça ne change rien. Le mot de passe est récupéré dans les deux cas (mélangé ou pas).

Il doit y avoir une raison mais ta réponse ne me satisfait pas.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par saltimbanque (site web personnel) . Évalué à 2.

vi vi ce n'est pas une réponse, à la base je lançais le thread car je n'en sais rien =)

dans le cas de ma banque 60% environ des coordonnées ne renvoient pas à un chiffre (donc même si le code est composé de chiffres, il y a 25 possibilités par caractère)

il se peut que le changement soit uniquement destiné à préserver 25 possibilités plutot que 9. mais j'espère que c'est mieux que ça.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par paco81 . Évalué à 3. Dernière modification le 10 octobre 2013 à 14:59.

J'imagine que si tu ne changes pas la place des digits, le mot de passe devient à peu près aussi facile à intercepter via les clics de souris que dans le cas d'un keylogger de clavier. En effet, avec une disposition de pavé numérique classique, tu n'as plus besoin de capture d'écran pour obtenir le mot de passe à partir des positions des clics. Ou, au pire, tu pourras obtenir une liste de quelques (moins de 10 dans le pire cas) mots de passe contenant le mot recherché.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par CHP . Évalué à 5.

Eviter qu'on trouve le code en enregistrant simplement les mouvements de la souris ?

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par Marotte ⛧ . Évalué à 3.

Ça doit être ça. Chez l'une des banques chez qui je suis le pavé numérique virtuel n'apparaît en plus pas à la même place à chaque fois…

[^] # Commentaire supprimé

Posté par Anonyme . Évalué à 10.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par saltimbanque (site web personnel) . Évalué à 3.

avis aux joueurs de triple town…

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par barmic . Évalué à 1.

La problématique n'est pas tout à fait la même. Le journal parle de pirates qui récupère un fichier de base de données. Si ta banque a ce genre de problème, la récupération des code ne sera pas le plus important (elle va probablement bloquer tous les accès ASAP).

Pour bloquer les accès au site. Il suffit de mettre 3 minutes d'attente toutes les 3 tentatives pour que la recherche avec un mot de passe un chouia compliqué mette plusieurs semaines/mois (si en plus tu mets un temps exponentiel (3 tentatives => 3 minutes, 5 tentatives => 5h, 7 tentatives => 7 jours, 10 tentatives => 10 mois,…) tu es sûr que personne ne brute forcera ton site. Bien sûr il faut réfléchir à la procédure de déblocage.

Tous les contenus que j'écris ici sont sous licence CC0 (j'abandonne autant que possible mes droits d'auteur sur mes écrits)

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par dinomasque . Évalué à 0.

C'est un peu plus compliqué que ça de se prémunir des attaques bruteforce.

Il suffit d'essayer le même mot de passe à 6 chiffres successivement avec tous les identifiants de connexion possibles puis de passer au mot de passe suivant.

Le temps de faire le tour des identifiants possibles, l'utilisateur légitime se sera peut-être connecté, remettant à zéro le compteur de connexions en échec.

Heureusement, les moyens de se prémunir de ce type d'attaque un peu plus subtile existent et sont déjà en place : systèmes de détection d'intrusion, obligation de changer de mot de passe régulièrement, protection des informations et fonctionnalités sensibles par une authentification renforcée, etc.

BeOS le faisait il y a 20 ans !

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par eingousef . Évalué à 9.

Ça dans l'absolu c'est une connerie : ça incite l'utilisateur à choisir des mots de passe simples.

Mais comme l'admin sait que de toute façon ses utilisateurs sont des neuneus du jore à utiliser leur date d'anniversaire ou le prénom de leur gueuzesse comme mot de passe, il les oblige à en changer toutes les semaines, donc au final, c'est plus sécurisé comme ça. /o\

Et les deux-trois non-neuneus qui savent utiliser un système informatique sont soumis au même régime, et finissent par adopter les mêmes pratiques parce qu'ils en ont marre.

Nivellement par le bas, toussa.

*splash!*

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par Benoît Sibaud (site web personnel) . Évalué à 9.

Surtout que ce n'est pas forcément évident de changer de « gueuzesse » (disons de conjoint de manière générale) toutes les semaines. Sans parler du fait que l'informatique est plus tolérante à l'erreur de mot de passe que le conjoint à l'erreur de prénom ou à l'oubli de son anniversaire.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par Donk . Évalué à 1.

mot de passe de la première semaine: tatayoyo1

mot de passe de la deuxième semaine: tatayoyo2

mot de passe de la troisième semaine: tatayoyo3

…

:)

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par Reihar . Évalué à 2.

Ça me rappelle, une boite qui faisait en changement de mot de passe à l'année donc les mots de passe :

Georgette2012

Georgette2013

Georgette2014

Encore plus simple à trouver !

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par zerkman (site web personnel) . Évalué à 3.

Dans ma boite ça marche pas, parce que le système compare avec les anciens mots de passe, et si c'est trop proche c'est refusé ! C'est la sécurité ultime, … no wait

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par barmic . Évalué à 3.

Ça signifie surtout qu'il stocke les mots de passe en clair (il y a des recherche pour pouvoir faire ça via des hash (traiter des données chiffrer sans les déchiffrer, pouvoir déterminer des propriétés des données sans avoir accès à leur version déchiffrée), mais c'est pas encore gagné je crois).

Tous les contenus que j'écris ici sont sous licence CC0 (j'abandonne autant que possible mes droits d'auteur sur mes écrits)

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par O'neam Anne . Évalué à 4.

Pas forcement. Est-ce que tu n'es jamais tombé sur un formulaire qui te demande de fournir l'ancien mot de passe pour pouvoir choisir le nouveau ? C'est sans doute ce qui se passe ici.

LinuxFr, parfois c'est bien de la MERDE : https://linuxfr.org/users/c2462250/journaux/ecriture-inclusive-feministes-et-wikipedia#comment-1793140

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par windu.2b . Évalué à 3.

Ca dépend : des fois, on te demande ton ancien mot de passe, au moment où tu donnes le nouveau. Dans ce cas, tu peux comparer la "proximité" entre les 2.

(mais s'il y a comparaison avec les X précédents mots de passe, on est d'accord : il faut les avoir en clair).

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par Moonz . Évalué à 3.

Tu stockes Hash(pass ~= s/\d+$//) en plus de Hash(pass) et tu as ton système qui détecte toto1 toto2 toto3 sans rien stocker en clair (la plupart des algos de hash ont la propriété de savoir calculer Hash(x+y) à partir de Hash(x) et de y)

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par windu.2b . Évalué à 2.

Là, si j'ai bien compris, ça ne marche que dans le cas d'un incrément à la fin du mot de passe…

Mais comment gérer 1toto, 2toto, 3toto, … ou to1to, to2to, to3to, … quand des petits malins auront vite compris comment couillonner ton système ?

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par SidStyler . Évalué à 1.

A part faire des règles toujours plus compliquées, et stocker toujours plus de hashs, je ne vois pas.

D'autant que ça ne me parait pas être une super idée d'augmenter ainsi la surface d'attaque d'un mot de passe (dans le cas où ils ne sont pas salés).

En fait pour être honnête, je ne pense pas que ce genre de technique se fasse beaucoup, c'est trop contraignant pour ça.

Mieux vaut stocker les X derniers hashs d'un mot de passe et interdire de les réutiliser.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par Moonz . Évalué à 2.

L’idée c’est d’empêcher le contournement utilisé dans 90% des cas, pas 100% :)

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par SidStyler . Évalué à 1.

Ta solution est très limitée dans le temps, justement parce qu'en très peu de temps l'utilisateur comprendra comment contourner ta restriction. Surtout que c'est pas compliqué à contourner.

Et tout sera à refaire.

Après tu pars dans une escalade inutile et dangereuse, comme je l'ai dis plus haut.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par delio . Évalué à 3.

Dans ma boite, on a un service dont le mot de passe doit être changé tous les 3 mois, avec interdiction de reprendre les 2 derniers mots de passe.

résultat: certains on un script lancé en cron genre tous les mois, et qui fait 3 changements de pass à la suite pour remettre l'ancien. La sécurité est moins bonne qu'avec un mot de passe qui ne changerait pas puisqu'on l'a maintenant stocké en clair sur nos machines.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par palm123 (site web personnel) . Évalué à 5.

Dans une grande entreprise française, ils sont les spécialistes du "une appli, un nouveau fichier utilisateurs/mot de passe"

Génial, les users varient, des fois c'est identifiant, d'autres fois une lettre suivie de l'identifiant, ou une autre lettre.

résultat plein de post-it autour des écrans…

Sécurité blindée…

ウィズコロナ

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par Marotte ⛧ . Évalué à 2.

Tu devrais peut-être leur parler de

LDAPActiveDirectory…[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par SidStyler . Évalué à 2.

Ils connaissent Active Directory pour la plupart, et ont juste pas envie de se faire chier avec.

Surtout quand c'est des applications développées dans un coin avec les moyens du bord, ou achetées à des entreprises tierces et adaptées au SI de l'entreprise avec une truelle.

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par cosmocat . Évalué à 3.

Au boulot, on utilise Office365 et leur politique de mot de passe est à chier :

- changement de mot de passe tous les 3 mois (énervant!)

- 6 caractères minimum (ok!)

- limite sur le nombre de caractères à 13 ou 14 (wtf!?!).

Du coup, non seulement je peux pas utiliser un mot de passe assez complexe pour ce site (car il fait plus que la limite imposée) et du coup je m'en rappelle jamais (car je le saisie qu'une fois).

Skype est pas mal pour les mots de passe aussi. De mémoire, on ne peut pas se servir de (tous les ?) caractères autres que les lettre et chiffres…

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par Albert_ . Évalué à 4.

Même boite donc même debilitude?

[^] # Re: le truc des banques : un clavier virtuel pour saisir son pass

Posté par eingousef . Évalué à 7.

Faire croire au neuneu que c'est super sécurisé parce que c'est plus chiant que de taper au clavier.

Pour le neuneu de base nourri aux blockbusters et aux séries télé débiles : plus l'IHM est chiante à utiliser, plus c'est sécurisé.

Point de vue sécu, non, c'est de la merde. Demande aux devs de weboob.

Je te rassure toutes les banques font la même chose. Il faut que ça ait l'air moderne, que ça brille et que ce soit chiant à utiliser. Sinon le neuneu croit que c'est moins sécurisé que la banque d'à côté.

*splash!*

# houla...

Posté par Nicolas Boulay (site web personnel) . Évalué à 5.

Le problème, c'est qu'un nombre incroyable de mots de passes ainsi choisis sont pris dans la littérature ou le langage commun. Certains sont un peu "salés" avec une majuscule ou un chiffre à la place des lettres, mais les logiciels de cassage usuels sont déjà parfaitement capables de prendre en charge ce genre de permutations.

Tu n'as pas compris le strip de xkcd. Ses 4 mots ont 44 bits d'entropie. Il prend 1000 essais par seconde, or les machines actuelles tournent autour de 1G essais par seconde.

La NSA casse tout ce qui a moins de 100 bits en clef symétrique. Donc, pour un avoir un mot de passe qui tiennent, il faut 9 mots aléatoires, et pas une phrase. Jouer sur un codage genre "L33t", cela ne fait qu'ajouter 1 ou 2 bits d'entropie : soit rien du tout.

"Ce qui est excellent, c'est que plutôt que de partir sur des brute force toujours plus long, il se facilite le job en se disant que les humains vont bien plus facilement retenir des trucs qu'ils connaissent."

C'est le principe de hashcat.

"La première sécurité est la liberté"

[^] # Re: houla...

Posté par Gui13 (site web personnel) . Évalué à 1.

Selon http://rumkin.com/tools/password/passchk.php on est à 104 bits d'entropie pour "correct horse battery staple".

Pour ce qui est des essais, je ne suis pas d'accord. Dans ton affirmation, tu parles de hashes / seconde, mais tu ne tiens pas compte du temps mis pour générer le hash à tester.

XKCD prend un cas où tu bruteforce, et dans ce cas là tu dois calculer le hash en premier, ce qui n'est pas du tout la même chose.

Sur une ATI 7990 tu peux atteindre 1GH/s pour bitcoin, mais tu ne fais que permuter un bit entre chaque essai.

[^] # Re: houla...

Posté par Nicolas Boulay (site web personnel) . Évalué à 4.

"on est à 104 bits d'entropie pour "correct horse battery staple"."

C'est juste faux. Il rajoute sans doute de l'entropie pour les espaces, ce qui n'a pas de sens si on considère que la méthode xkcd est connu du casseur de mot de passe. Il reste donc simplement 4 mots du dictionnaires. Si on les prend parmi les 2000 mots courant, cela fait 12 bits (212 =2048) par mots.

"Sur une ATI 7990 tu peux atteindre 1GH/s pour bitcoin, mais tu ne fais que permuter un bit entre chaque essai."

Oui, mais l'ordre de grandeur est le même, avoir 0.5GH/S ne change rien.

"La première sécurité est la liberté"

[^] # Re: houla...

Posté par Gui13 (site web personnel) . Évalué à 2.

Tiens d'ailleurs, relis la planche XKCD: il parle bien d'un "Realistic average attack speed on a website", et il annonce qu'effectivement, cracker un hash est bien plus rapide, mais dans ce cas là tu sais déjà qu'il y a eu un leak, et l'utilisateur a pu avoir le temps de changer son mdp.

[^] # Re: houla...

Posté par Moonz . Évalué à 2. Dernière modification le 11 octobre 2013 à 09:53.

Le souci d’un leak c’est surtout que tu as l’adresse email et qu’énormément de personnes utilisent le même mot de passe pour l’email et youporn.ru.

L’accès sur le site original bien souvent on s’en fiche.

[^] # Re: houla...

Posté par Nicolas Boulay (site web personnel) . Évalué à 2.

Le seul moyen que j'ai trouvé est d'essayer d'avoir une hiérarchie de mot de passe, mais c'est finalement difficile à suivre, du important au moins important :

- mot de passe stocké sur les machines personnels

- mot de passe du web mail

- mot de passe de site marchand ayant ma carte bancaire (Amazon)

- site marchand sans stockage de n° de carte bancaire

- site ayant un impact e-reputation (réseau sociaux, forum important, …)

- le reste

En gros, le mot de passe des sites moins important ne doivent pas servir à déduire le mot de passe des sites plus important.

"La première sécurité est la liberté"

[^] # Re: houla...

Posté par Moonz . Évalué à 3.

Tu viens de décrire mon idée du gestionnaire de mot de passe parfait là (enfin, presque : dans mes rêves les plus fous le gestionnaire de mot de passe utilise un chiffrage asymétrique pour permettre d’ajouter des entrées sans avoir à rentrer le moindre mot de passe). Ça fait longtemps que j’ai ce projet dans les cartons, mais le temps, le temps :(

[^] # Re: houla...

Posté par Troy McClure (site web personnel) . Évalué à 0.

T'exagères pas un petit peu, comme même ?

[^] # Re: houla...

Posté par barmic . Évalué à 7.

Tu va pas dire que c'est du comique de répétition quand même ?

Tous les contenus que j'écris ici sont sous licence CC0 (j'abandonne autant que possible mes droits d'auteur sur mes écrits)

[^] # Re: houla...

Posté par Nicolas Boulay (site web personnel) . Évalué à 2.

Non, c'était la justification de la construction de leur énorme nouveau datacenter : stocker tout ce qui fait plus de 100 bits pour les casser plus tard.

Je pense qu'ils ont des méthodes plus efficaces que le brut force, pour casser de l'aes. Déjà c'est connu que l'on peut réduire un peu la taille de la clef (qq bits), ensuite ils peuvent avoir des attaques statistiques sur le contenu du message (surtout si c'est du texte non compressé), ils peuvent aussi avoir des statistiques de générateur de nombre biaisé utilisé pour le mot de passe (genre une personne qui a utilisé le générateur random de java non crypto qui se base sur un nombre 32 bits), il peut y avoir aussi des attaques sur le mode CBC utilisé avec un vecteur d'initialisation non aléatoire, …

"La première sécurité est la liberté"

# Que vaut un mot de passe comme ceux de pwgen ?

Posté par Tanouky . Évalué à 2.

J'utilise pwgen pour me générer des mots de passe, pour les comptes importants.

De telle sorte :

Ceci va créer un mot de passe "sécurisé" contenant 30 caractères dont certains spéciaux. Je retiens ces mots de passe, de cette forme h_ojG*8|PI:MCyO{#O ^ :A`O%1v1A9K et j'en ai une douzaine que je retiens de tête.

Qu'est-ce que cela vaut, à l'heure actuelle ?

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par vlamy (site web personnel) . Évalué à 0. Dernière modification le 10 octobre 2013 à 11:27.

Des migraines à répétition ?

Sérieusement, 30 caractères?

D'après le même article, à la vue de la puissance moyenne de calcul en 2013, avec 12 caractères on est pas mal ! Prends en 15 si t'es parano. Cela dit, avec la loi de Moore, on en aura peut-être besoin de 30 caractères rapidement. S'y mettre maintenant, n'est peut être pas si bête que ça.

Pour le moment, je préfères rester à 12 et changer souvent.

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par Tanouky . Évalué à 1.

Une fois retenus, tout va bien. :)

Ce n'est pas que je suis parano, mais comme je ne sais pas ce que tout ça vaut, j'ai préféré m'assurer de ne pas être idiot de ce côté-là…:)

Pourquoi changer de mot de passe ? Je veux dire, s'il est sécurisé, quel est le risque à ne pas changer ?

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par Nicolas Boulay (site web personnel) . Évalué à 4.

Si il est découvert (sniff de clavier, lecture par dessus l'épaule), les accès sont ouvert pour un moment.

"La première sécurité est la liberté"

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par Tanouky . Évalué à 1.

C'est donc le seul problème. Il n'y a pas vraiment d'outils capables de dire "que la découverte du mot de passe est sur la bonne piste". Merci. :)

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par ariasuni . Évalué à 2.

Lecture d'un mot de passe de 30 caractères comme celui-là par-dessus l'épaule, à part Chuck Norris…

Écrit en Bépo selon l’orthographe de 1990

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par Nicolas Boulay (site web personnel) . Évalué à 2.

filmer avec un téléphone portable ?

"La première sécurité est la liberté"

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par ariasuni . Évalué à 3.

Ah oui… En plus j'ai déjà utilisé cette technique!

Écrit en Bépo selon l’orthographe de 1990

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par Marotte ⛧ . Évalué à 1.

TrueCrypt qui recommande 25 caractères c'est pour le fun ?

Qu'entends-tu par « puissance moyenne de calcul en 2013 » ?

Si cette puissance de calcul moyenne représente la moyenne entre tous les ordinateurs (smartphones, super calculateurs et botnets inclus) ça ne donne pratiquement aucune indication sur la puissance de calcul des dispositifs les plus puissants.

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par vlamy (site web personnel) . Évalué à 1.

Oui j'avoue ne pas avoir été très explicatif dans ma réponse, je faisais référence à cette partie de l'article :

J'ai traduit 11 caractères minimum par 12, ce qui n'est pas très rigoureux.

Pour la puissance de calcul, je faisais référence aussi à l'article, ce qui est long à détailler et subjectif. Je pensais au type de cluster qu'il a construit, un truc financièrement « abordable » en dehors des états et des multi-nationales.

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par Al . Évalué à 3.

Le mot de passe de TrueCrypt sert à chiffrer des données, et non à authentifier. Si un attaquant vole un portable chiffré ou arrive à faire une copie du disque chiffré, après il a tout le temps qu'il veut pour casser le mot de passe. Alors que quand un mot de passe d'authentification est remplacé régulièrement, ça n'a aucun intérêt d'avoir celui de l'année dernière. Et puis si le mot de passe actuel est compromis, il suffit de le remplacer et l'ancien devient totalement inutile.

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par Marotte ⛧ . Évalué à 7.

Si tu dis vrai je trouve personnellement que tu as une faculté de mémorisation très au dessus de la moyenne.

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par Tanouky . Évalué à 1.

C'est vraiment juste une habitude à prendre ; c'est comme retenir 3 numéros de téléphone, avec une facilité en plus, il y a peu de risques de confusion.

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par Marotte ⛧ . Évalué à 6. Dernière modification le 10 octobre 2013 à 13:24.

J'utilise des mots de passe plus simples que les tiens, style °°852kouteG:B36+, je peux en retenir quelques uns, à condition de les utiliser souvent (genre au moins 2 à 3 fois par semaine). Mais si je devais en retenir un pour une utilisation dans 3 mois je l'oublierai à coup sûr.

Si tu n'as pas une faculté de mémorisation exceptionnelle c'est que c'est moi qui suis franchement à la ramasse de ce côté là, ce qui est fort probable… :)

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par cosmocat . Évalué à 2.

c'est bien. Par contre, je te conseille d'insérer à un endroit du mot de passe une chaine de caractère propre à l'utilisation choisie (pour que le mot de passe soit différent pour chaque utilisation). Genre :

h_ojG*8|PI:MCyO{# \linuxfr/ O ^ :A`O%1v1A9K

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par RbN . Évalué à 1.

À priori, pas grand chose, des biais dans la génération ont été découverts :

cf http://openwall.com/lists/oss-security/2013/09/26/1

La bonne nouvelle, avec ta commande, tu ne tombe que dans le dernier problème à première vue.

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par gouttegd . Évalué à 2.

Tu parles d’une découverte, les deux premiers sont annoncés blanc sur noir dans le manuel de pwgen(1)…

“In addition, for backwards compatibility reasons, when stdout is not a tty and secure password generation mode has not been requested, pwgen will generate less secure passwords”

“The pwgen program generates passwords which are designed to be easily memorized by humans, while being as secure as possible. Human-memorable passwords are never going to be as secure as completely completely random passwords.”

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par mrr . Évalué à 0.

Impressionnant.

Personnellement, il n'y a aucune chance que je retienne un mot de passe de plus de 8 caractères, et encore moins douze.

Jusqu'à maintenant, j'utilisais PasswordMaker avec des mots de passes de 15 caractères. D'après le « Strengh Test », ça me fait 74,7 bits d'entropie (ne me demandez pas d'où il sort les 0,7). Du coup, je vais peut être passer à 20, par ce que c'est un peu faible…

Envoyé depuis ma Debian avec Firefox

[^] # Re: Que vaut un mot de passe comme ceux de pwgen ?

Posté par Nicolas Boulay (site web personnel) . Évalué à 2.

Laisse tomber ce site, il ne considère pas de "pattern humain" :

Length: 16

Strength: Reasonable

pour "0123456789azerty" qui doit pourtant être dans n'importe quel dictionnaire.

"La première sécurité est la liberté"

# copiteur by-sa

Posté par vlamy (site web personnel) . Évalué à 0.

Référence à une discussion sur cet article il y a 3 mois. Avec 3 mois de recule sur la conclusion (qui est la même que celle du journal), j'insiste sur le fait que ni mon « _2%e%w8BcKWl », ni mon « 2)FGQ-OtUWKW » ne sont dans la liste :)

Générés avec la bonne vielle commande :

Courage, tout le monde peut le faire !

C'est une question d'habitude, on arrive à en mémoriser pas mal au final !

[^] # Re: copiteur by-sa

Posté par Nicolas Boulay (site web personnel) . Évalué à 2. Dernière modification le 10 octobre 2013 à 11:31.

Tu pourrais faire pareil, mais en allant chercher des mots dans un dictionnaire ? (avec 3 mots, c'est déjà pas mal)

"La première sécurité est la liberté"

[^] # Re: copiteur by-sa

Posté par Nicolas Boulay (site web personnel) . Évalué à 3.

(3 mots tiennent 1min20, 4 mots, tiennent 78h, 5 mots, 36 ans avec une puissance de 1GH/S ) Je me suis trompé :

((2n*12/109)/60)/60

"La première sécurité est la liberté"

[^] # Re: copiteur by-sa

Posté par vlamy (site web personnel) . Évalué à 1. Dernière modification le 10 octobre 2013 à 16:18.

Chez moi :

donne :

C'est sûrement plus simple à retenir que « T)g_P@q3JBw_8-JqV(Zl », mais c'est plus long à taper (en fait non, mais c'est moins Nerd :))

PS : notez le premier mot sorti aléatoirement.

[^] # Re: copiteur by-sa

Posté par Jiehong (site web personnel) . Évalué à 3.

Fais gaffe, c'est un faux ami ;)

[^] # Re: copiteur by-sa

Posté par Reihar . Évalué à 1.

Ah ! Je me disais aussi que Hasard Bio, c'était bizarre comme nom pour une œuvre qui traite de zombies.

[^] # Re: copiteur by-sa

Posté par vlamy (site web personnel) . Évalué à 1.

Bien vu !

Pour les incultes comme moi : ça signifie « danger/menace ».

[^] # Re: copiteur by-sa

Posté par Nicolas Boulay (site web personnel) . Évalué à 3.

J'aurais tendance à prendre un dico français. De base, les outils gèrent surtout l'anglais. Le top du top étant les caractères spéciaux, qui changent l'alphabet à considérer(éèàç).

"La première sécurité est la liberté"

[^] # Re: copiteur by-sa

Posté par vlamy (site web personnel) . Évalué à 2.

Ho ben l'idéal alors serait de prendre un dictionnaire espéranto !

[^] # Re: copiteur by-sa

Posté par pifou . Évalué à 2.

Attention, le nombre de mot disponibles en français n'est pas non plus énorme. Dans mon jeu Begglo http://fr.orange-pagesperso.pagesperso-orange.fr/begglo/ dans le dictionnaire le plus "fourni" j'ai :

* 586 mots de 3 lettres

* 2437 mots de 4 lettres

* 7967 mots de 5 lettres

Normalement cela compte toutes les variantes possibles (conjugaisons, pluriel, féminin, masculin …) et tous les mots anciens ou nouveaux (réforme de 1990). J'ai juste enlever les unités de mesure (cal, kcal …). Voir discussion sur le sujet https://linuxfr.org/users/pifou/journaux/mon-petit-jeu-pour-navigateur-et-pas-grand-chose-de-plus

Sinon pour faire générer une liste de mot français, voici une méthode rapide :

* Installer les packages hunspell-fr et hunspell-tools (Debian/Ubuntu)

* Générer la liste de tous les mots possibles : unmunch /usr/share/hunspell/fr.dic /usr/share/hunspell/fr.aff > /tmp/dict.fr

* Utilisé la commande sed pour prendre des mots au hasard (voir script au-dessus) : sed -n $RANDOM"p" /tmp/dict.fr | cud -d/ -f1

Il faudrait affiner cela pour filtrer un peu les résultats (enlever les prénoms, les mots composés, les sigles) … je vais voir pour utiliser mes fichiers dictionnaires qui sont déjà épurés (http://fr.orange-pagesperso.pagesperso-orange.fr/begglo/dict-MIX.fr.json).

[^] # Re: copiteur by-sa

Posté par vlamy (site web personnel) . Évalué à 1.

Serait-ce vraiment plus simple à retenir ? (vraie question)

[^] # Re: copiteur by-sa

Posté par Nicolas Boulay (site web personnel) . Évalué à 4.

essayes :)

"La première sécurité est la liberté"

# fichier clef ?

Posté par Nicolas Boulay (site web personnel) . Évalué à 2.

Pour s'identifier, on peut utiliser un truc que l'on connait, que l'on a, ou que l'on est (mot de passe, clef, biométrie).

Est-ce qu'en plus du mot de passe, on ne pourrait pas utiliser un fichier quelconque, et le système d'identification, fait un sha512 dessus pour générer un mot de passe (pas de transit sur le réseau), il reste toujours un mot de passe classique, car un simple fichier peut se voler. Mais cela rend inutile le cassage de mot de passe issue de dump de base de donné volé.

"La première sécurité est la liberté"

[^] # Re: fichier clef ?

Posté par palm123 (site web personnel) . Évalué à 5.

la biométrie est une mauvaise idée, car par exemple les empreintes digitales sont des usernames, pas des mots de passe : tu en laisses des copies de partout, et tu ne peux pas les changer.

Ton oeil ou ta voix pareil.

Il y avait récemment un article sur ce thème

"fingertips are username, not password"

ウィズコロナ

[^] # Re: fichier clef ?

Posté par Nicolas Boulay (site web personnel) . Évalué à 2.

Je sais bien. Mais ce n'est pas trop le sujet de mon poste :)

Changer de fichier clef, cela n'est pas difficile.

"La première sécurité est la liberté"

[^] # Re: fichier clef ?

Posté par Professeur Méphisto . Évalué à 2.

«ce que l'on a» peut aussi être une clé OTP, mais tout n'est pas rose non plus

http://www.ldh-toulon.net/spip.php?article4386

[^] # Re: fichier clef ?

Posté par Nicolas Boulay (site web personnel) . Évalué à 2.

C'est juste un boitier qui contient une clef asymétrique. La connerie de RSA a été d'utiliser une seul clef.

C'est le principe de la carte à puce, si jamais il y a une clef commune sur plusieurs cartes, le leak est inévitable, si cela vaut le cout.

En général pour casser une carte à puce, il en faut plusieurs, et trouver un moyen générique de casser une unique carte, est beaucoup plus difficile que d'extraire un secret présent sur une centaine de carte.

"La première sécurité est la liberté"

# Alors que penser de tout ça?

Posté par yann-kaelig . Évalué à 0.

C'est bien toute la question.

De quels mots de passe parle t-on ?

Du trousseau de clés, de la cession utilisateur, du bios, d'un service du web, de son serveur, de ma base de données, etc.. ?

Doit-on placer tout cela dans le même sac au même niveau ?

Un espace sécurisé est un attribut au mot de passe, au hachage, au salage.

J'imagine qu'un mot de passe au nombre de caractères infini avec un hachage et salage médiocre ne vaut rien. Tout comme un hachage, salage de qualité supérieur sur un seul mot ne vaut aussi rien.

Des avis éclairés ?

[^] # Re: Alors que penser de tout ça?

Posté par Marotte ⛧ . Évalué à 2. Dernière modification le 10 octobre 2013 à 20:06.

Gni ?!