L’union locale des syndicats CNT de Lille vous invite à découvrir comment sont conçus ces outils de surveillance et quels sont les moyens de s’en prémunir. Des travailleurs de l’informatique du syndicat CNT de l’industrie, du commerce et des services du Nord (CNT-STICS 59) présenteront le fonctionnement des réseaux de communication mondiaux et comment les services secrets les scrutent. Des outils et services présumés résistants aux systèmes de surveillance seront également présentés (Tor, GPG, Riseup…).

Aucune connaissance préalable en informatique n’est nécessaire.

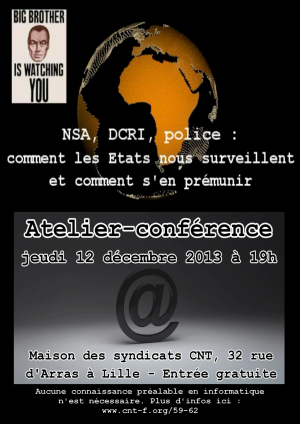

Jeudi 12 décembre 2013 à 19h

à la Maison des syndicats CNT, 32 rue d’Arras, Lille

Entrée gratuite!

NdM : merci à keyes pour son journal.

Nous savions déjà que les États et leurs polices – sous couvert de lutte antiterrorisme – sont adeptes de la surveillance généralisée. Les révélations de l’ex consultant de la NSA Edward Snowden permettent désormais de savoir qui est la cible de cette surveillance et comment elle s’effectue. Dissidents et opposants, militants politiques et associatifs (même « amis »), acteurs de l’industrie et de l’économie ; de Al-Qaïda à Angela Merkel en passant par l’ensemble des utilisateurs de Google, de Facebook ou encore de Wanadoo, les services secrets états-uniens et leurs alliés surveillent toutes les communications électroniques de la planète.

Bien sur, le gouvernement français n’est pas en reste. En plus de collaborer activement avec la NSA et de posséder des outils de surveillance similaires, une filiale de l’entreprise Bull (propriété de l’État français) et l’Armée ont fourni des dispositifs de surveillance extrêmement performants à Kadhafi qui ont été utilisés pour réprimer la révolution libyenne. Des outils de surveillance d’internet et du téléphone fournis par les occidentaux ont également été utilisés lors des révolutions de Tunisie et d’Egypte.

Aller plus loin

- Journal à l'origine de la dépêche (268 clics)

# incohérences

Posté par Adrien . Évalué à 10.

Marrant de parler de la grosse artillerie (Tor, GPG, etc.) pour contrer la surveillance massive mais d'avoir un site web qui utilise Google API et qui n'est pas dispo en HTTPS.

[^] # Re: incohérences

Posté par keyes . Évalué à 2.

Le site est développé bénévolement par des militants (pas les mêmes qui animeront la conférence). Effectivement il pourrait être amélioré, mais les gens font en fonction de leur disponibilités et de leurs compétences.

[^] # Re: incohérences

Posté par Adrien . Évalué à 3.

Donc si je comprend bien le raisonnement vous préférer passer du temps à parloter plutôt que de passer réellement à l'action pour contrer l'espionnage massif qu'on subit tous ?

Je taquinne, mais la cohérence entre le propos et l'action est un gros problème aujourd'hui : quand les mots n'ont plus de rapport avec la réalité, c'est le plus sûr chemin vers la dictature et le contrôle de la pensée.

Quand on dit « Big Brother is watching you » et qu'on se fout en slip dans la rue, faut pas non plus venir pleurer.

[^] # Re: incohérences

Posté par JGO . Évalué à 5. Dernière modification le 25 novembre 2013 à 18:17.

Que ce site ait le https ou pas, si un MITM observe les communications, il saura que telle IP se connecte à ce site « subversif ». Ce que les services d'espionnage de masse veulent ce sont ces métadonnées : qui lit quoi, qui parle à qui. Ils n'ont pas besoin de savoir quelle page en particulier a été consultée, ce qui ne correspond plus à l'espionnage automatisé, mais plutôt à une enquête ciblée. L'intérêt des mesures présentées dans cette conférence (je pense) c'est plutôt d'éviter de se faire remarquer. Une fois que tu es sous enquête c'est trop tard pour passer inaperçu.

[^] # Re: incohérences

Posté par Adrien . Évalué à 6.

Pour le HTTPS : effectivement ça n'empêche pas de savoir quel serveur j'ai consulté. Mais bon, c'est quand même mieux de fournir uniquement le site web, plutôt que toutes les pages.

Enfin simple remarque : quand je vais sur votre site web, Google le sait. Là pour le coup, vous participez à cet espionnage massif, de manière volontaire.

[^] # Re: incohérences

Posté par JGO . Évalué à 3.

J'ai pas le papier sous la main mais des chercheurs ont montré qu'on peut savoir quelle page de Wikipédia tu consultes en observant le trafic chiffré : le nombre et la taille des images téléchargées constituent une signature des pages et il est possible de comparer cette signature à une base pré-générée. Si un site importe des fichiers (images ou autres) variés en nombre et taille, t'es foutu même en https.

[^] # Re: incohérences

Posté par claudex . Évalué à 3.

ça marche tant qu'il n'y a pas un contenu personalisé de taille variable.

« Rappelez-vous toujours que si la Gestapo avait les moyens de vous faire parler, les politiciens ont, eux, les moyens de vous faire taire. » Coluche

[^] # Re: incohérences

Posté par Skynews . Évalué à -2.

Outrement, si cette lecture t'eus désobligée, tu peux aussi, le faire, aussi étonnant que cela semble, l'on est jamais mieux servit, que par soi-même.

[^] # Re: incohérences

Posté par deor . Évalué à 1.

Relis deux fois le message juste au-dessus. Les gens qui font le site internet ne sont pas les gens qui font la conf. Tant mieux si la conf/formation vient se faire dans un lieu qui a justement besoin de ces savoir-faire et qui pourra donc en profiter et en tirer des leçons, notamment pour le site internet.

Au passage, ce n'est pas le site internet qui est le plus critique à protéger des yeux indiscrets, dans les milieux politiques, puisqu'il s'agit des activités publiques (pas le plus prioritaire, ça ne veut pas dire qu'il ne faut rien faire, ça veut juste dire que s'il y a de l'énergie à mettre, ça serait dans un second temps). Le mail/tchat/skype seraient, à mon humble avis, une priorité plus importante, car c'est ce qui est surveillé activement dans le cas des groupes politiques.

[^] # Re: incohérences

Posté par chabotsi (site web personnel) . Évalué à 0.

Le site est disponible en https. Il faut juste avoir le certificat root de cacert (cf ici)

# On peut pas

Posté par datz . Évalué à 1.

Il n'y a rien d'efficace et de sur. Ni Tor, ni GPG, ni Freenet…

Lisez les mails de Stratfor sur le site de Wikileaks. Tout ça les fait bien rigoler. Anonymous est pas capable de pondre un Stuxnet.

Et puis ils sont tous financés par la NSF. Alors, oui, il est sympa Appelbaum, le gars de Tor. Mais il reçoit 3 M$ de la NSF pour son logiciel.

L'enfer est pavé de bonnes intentions.

Ils laissent faire car ce n'est pas dangereux pour le système. Le fameux "état profond". Les "Printemps" et les les révolutions "colorées", ils s'en foutent et ça les arrangent même dans certains cas.

Une technologie sure serait une technologie que tous pourrait comprendre. Comme La Poste, ils ouvrent pas le courrier (enfin, pas toujours!).

La cryptographie, Mme Michu, elle y comprendra jamais rien.

[^] # Re: On peut pas

Posté par doktoil makresh . Évalué à 2.

TOR si fragile que le FBI doit attendre qu'un admin d'un site TOR pose des questions hors TOR pour se faire appréhender

ou qu'un membre de lulzsec oublie de se connecter à TOR pour le débusquer.

[^] # Re: On peut pas

Posté par datz . Évalué à -4.

Tu peux avoir une super technologie sophistiquée, si il y a un tout petit trou, c'est foutu.

C'est ça mon message.

J'y ai bien réflêchi. Si tu prône l'anonymat, c'est pour tout le monde. C'est comme la démocratie ou la liberté.

Suivre le flux des commentaires

Note : les commentaires appartiennent à celles et ceux qui les ont postés. Nous n’en sommes pas responsables.