pour avoir une réponse dont tu ne connais pas la fiabilité

en vrai, je pense que le site d'origine est moins fiable que chatgpt, comme je le signalais. Après, le résultat n'a aucune importance dans ma vie. Peut-être que Nokia a débuté en construisant un épluche légume, so what?

C'est pratique. C'est pour ça qu'on l'utilise. Après, dans le temps les gens disaient "c'est vrai, c'est tata germaine qui le tient du jean-claude", puis c'est devenu "c'est vrai je l'ai vu aux infos", puis "c'est vrai je l'ai lu sur internet". Maintenant les gens disent "c'est vrai je l'ai lu sur chatgpt".

c'est ptet une évolution. Qu'est ce qui est fiable? Les journalistes qui relatent la dernière dinguerie de trump? Rachelbythebay qui dit qu'atop est malveillant et qu'il faut le désinstaller? que la guerre est pour demain?

J'ai vraiment pas envie de cliquer sur le lien.

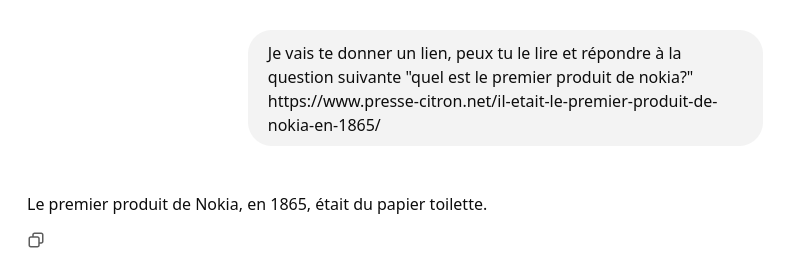

Des fois, l'IA c'est pratique:

Alors oui, peut-être que c'est une hallucination de l'IA et que ce n'est pas du papier toilette le premier produit de nokia, mais franchement, ça n'a aucune importance que ce soit vrai ou pas, que l'IA ait halluciné ou pas, que presse citron ait raconté de la merde ou pas. Merci chatgpt \o/

C'est parce que tu ne les cuis pas comme il faut, tes endives, service.

:-o

Je suis preneur de recette, là. Les endives je les aime crues en salade, avec des noix, des pommes granny smith en dés, du fromage, et des ajouts selon la saison ou l'envie du moment: chou rouge (ou blanc) coupé en lanières, cru et croquant, graines diverses, petits croutons.

Pour la sauce, c'est huile d'olive, ou vinaigrette classique, ou vinaigrette allongée de jus d'orange (et faut mettre des agrumes dans la salade d'endives dans ce cas).

-je n'aime pas les endives

-c'est parceque tu ne connais pas un petit producteur qui vient tous les jeudis matin

-j'ai raté ma vie, je suis tordu devant mon PC et j'ai une tendinite, j'ai pris 20kg, je ne m'habille qu'avec des tee-shirts noirs qui ont un dessin incompréhensible pour 99.7% de la population, et je ne connaîtrai jamais l'amour

-mouahahahahaha, t'aurai du faire école de commerce loser!

-mon chat est vraiment pénible

-t'aurais du prendre un chien ou un poisson rouge

Alors, ce n'est pas tout a fait ça. Car là, la puce est accessible par du code. C'est comme si tu disposait d'un terminal sur ton Linux sur un shell restreint… et que tu découvre, qu'il y a d'autres programmes non documentés accessibles… et que ces programmes sont des valgrind/gdb…

gné? As tu juste compris qu'il s'agit de deux systèmes indépendants? C'est vraiment comme si tu as 2 PC côte à côte.

Mais surtout, on peut se demander si l'admin, n'a pas laissé ces programmes parce qu' intrinsèquement, ils contiennent une backdoor pour accéder à ton terminal sans le login/mdp…

J'arrête ici, mais tout est documenté, il y a eu de la recherche, tu peux même download un firmware de puce bluetooth et l'analyser dans son entiereté. Donc en vrai, arrête de te demander, analyse le firmware, trouve une backdoor et annonce le au monde! Puisque tu es persuadé que ça cache un truc, tu as tout ce qu'il faut pour le prouver, en avant!

Tu as mon mot de passe linuxfr ? Tu ne pourra pas le réutiliser ailleurs.

ben en soi, c'est déjà un problème? Le pirate qui a accès à 1 site ça m'ennuie. Surtout si c'est celui de ma boite mail, il a accès à quasiment tous mes mdp via les formulaires de réinitialisation.

Le second facteur peut aussi être compromis, mais on imagine peut probable qu’un attaquant arrive à casser les 2 simultanément.

Pas besoin.

Cas 1:

Le site est tellement nul que le pirate l'a rooté dans tous les sens, il a déjà accès à tes données, le mdp 2FA t'aide pas, c'est trop tard.

Cas 2:

Tu t'es fait voler ton mot de passe par un formulaire de phishing, rien n'empêche le formulaire de phishing de te demander ton 2FA, tu lui donnes, le pirate a accès au site.

C’est l’idée de passkey (qui reprend si j’ai bien compris l’authentification par clef comme on peut utiliser avec SSH) depuis 3 ans.

Sauf que ça marche pas. Je veux accéder à linuxfr depuis mon ordi de boulot, mon smartphone, l'ordi perso et des fois un ordi de passage. Je vais pas me promener avec une clé USB contenant tous mes cert avec mes clés.

Et non l’authentification TLS est très mal géré par les navigateurs

wut? Ca marche super bien. Tu as un cert client, tu t'auth sans rien faire \o/ (ok ok, faut le mettre en place), mais c'est pénible quand tu changes de PC, cf point au dessus.

Donc maintenant on a un protocole utilisable, il faut juste y passer mais ça a de l’inertie.

Franchement, je sais pas s'il y a une solution. Faut t'authentifier, et quelle que soit la solution choisie, y'aura toujours une partie humaine qui intervient, et qui sera faillible.

Avoir une bonne politique de mot de passe permet non seulement de mitiger les problèmes de sites qui font des choix discutables, mais aussi ceux codé avec les pieds (genre stockage de mot de passe en clair) et ceux qui se font voler leur base de mot de passe.

Je suis pas sûr de comprendre? Mon mot de passe fait 97 caractères avec des majs, des mins, des chiffres et des symboles, mais la base de mot de passe stockée en clair a fuitée. Le pirate a donc accès à mon mot de passe. Je vois pas comment ma politique a mitigé (?) le problème?

À noter que l’usage d’un second facteur endigue le problème.

A se demander à quoi sert le mot de passe du coup.

C'est un peu comme si tu avais mis en place des couches d'abstraction et un MAC, et que d'un coup, tu découvres qu'un gbd dans un container Docker permet de lire et d'écrire dans la RAM du kernel hôte tout en contournant tranquillement SELinux.

Alors non. Et c'est pour ça que l'histoire a fait un flop. le gdb que tu as trouvé dans ton docker permet d'écrire dans la mémoire de ton docker et c'est tout.

Faut vraiment voir la puce bluetooth comme un ordinateur à part entière (c'est souvent un CPU ARM) avec de la RAM, une unité de stockage et un bus de communication.

Ce qu'ils ont trouvé, c'est uniquement dans la puce bluetooth. Jamais ils ont dit que tu peux pirater l'hôte.

Osons un autre parallèle, c'est comme si tu disais: j'ai un gdb sur un firefox, est-ce que ça veut dire que je peux pirater le serveur apache? Ca parait osé quand même.

Des commandes de debug c'est généralement pour tester des fonctions sans passer par toutes la pile habituelle et voir le résultat facilement. On imagine bien que ça peut souvent avoir des conséquences sur la sécurité.

Nan, faut vraiment voir ça comme un gdb. Je fais un parallèle: c'est comme si là, les chercheurs découvrent qu'un linux embarque un gdb dans leut distribution. Et ils disent y'a une backdoor, parcequ'avec gdb, on peut modifier des registres CPU, lire la mémoire des programmes, l'écrire etc..

Je me base sur l'analyse dans l'article de "dark mentor" mentionné par Benoît. Il y est expliqué entre autres que ça affaibli les fonctions comme Secureboot, par exemple.

Si je ne m'abuse, c'est le secureboot du chip, hein, pas de ton ordinateur. Donc éventuellement, ton chip bluetooth peut voir sa chaine de boot pétée, et démarrer un firmware arbitraire.

Firmware qui lui donne le droit d'envoyer des trames bluetooth mal branlées vers d'autres puces bluetooth, ou remonter des infos mal fichues vers ton hôte. Si ton hôte (ton kernel linux donc) est pas trop mal fichu, il va gérer ces situations très bien en droppant ces infos. Imagine une carte réseau qui remonte des trames n'importe comment, ton kernel va drop les trames et c'est tout.

Dans le cadre d'un scénario d'attaque: pour exploiter ces commundes, il faut déjà être en mesure d'exécuter du code sur la puce.

Ce sont des commandes hci, non? Donc avoir déjà un gros niveau de privlèges sur l'hôte qui communique avec la puce BT.

il pourrait trouver un moyen d'exploiter ces commandes pour, peut-être, réussir à injecter du code quelque part

Il utiliserait ces commandes pour analyser le firmware et trouver une vuln dans le firmware de la puce BT. Ce sont des commandes de DEBUG, donc depuis un hôte privilégié (genre faut être root quoi), tu va pouvoir accéder à des infos sur le chip BT.

Avec une chance absolument énorme (et beaucoup de travail), il trouverait une vuln qui permettrait, en envoyant des trames BT, de prendre le contrôle de la puce BT (et ça j'y crois pas trop). Et ensuite, ben il est root d'un chip wifi, et il va falloir basculer depuis le chip wifi sur l'hôte pour obtenir un truc intéressant. Bref, en tant qu'attaquant tu passes de trois fois rien à pas grand chose.

Je n'ai jamais observé ça. C'est quoi zefklop ? Un exemple concret, pas inventé, permettrait d'évaluer la situation correctement et objectivement.

tor

Y'a un tor.service et un tor@default.service. Encore une syntaxe à apprendre (mais pourquoi le arobase?? quel est le sens de tout ceci?), il y a surement une bonne explication à ce truc qui me paraît initialement incompréhensible.

Bon, rarement quand-même, il y a souvent une bonne explication à un truc qui nous parait initialement incompréhensible.

Oui, mais on est pas forcément d'accord avec ces justifications.

C'est sûr que si tu prends les dev pour des adversaires, la vie va être triste.

I'm my worst enemy, muhahahaha!!!

Propose aussi simple avec les outils Unix traditionnels.

tail -f /var/log/messages | grep zefklop

En fait, je pense qu'il y a pas vraiment de solution. Je vais continuer de rager dans mon coin tel un vieux boomer qui râle en disant que de son temps les trains arrivaient à l'heure et les prix ne dépendaient que de la distance, et je suis entouré de gens qui vont me dire que non non vieux boomer c'est mieux avec la nouvelle tarification et que j'ai le choix entre uber et blablacar. systemd fait plein de trucs géniaux, j'ai toujours pas compris (enfin si j'ai très bien compris, mais ce ne sont pas des problèmes pour moi) quels problèmes ça résoud et quel génie Lennart est.

Je vais m'en retourner à mon service de tartiflette on premise, parceque l'heure tourne (déjà midi passé! :o )et que j'ai faim.

La mauvaise foi…

Tu vois bien que la commande systemctl donne beaucoup plus d'information que ta commande ps

J'ai pas dit que ça en donnait plus ou moins.

active (exited) se comprend aisément : le service est active mais ce n'est pas un démon. un démon afficherait active (runing)

Ah bah ui, c'est évident. Bien sûr. C'est clairement indiqué. Parfaitement lumineux. Running pour un daemon, exited pour pas un daemon. Mais mon service zefklop est un daemon. Sauf qu'il n'en est pas un, c'est clair comme du cristal avec "active (exited)".

Pour les logs, à ma connaissance, toutes les distributions continuent à fournir rsyslog même si ce n'est pas installé par défaut. Donc tu as le choix et cela te laisse le temps de te familiariser avec journald pur en voir les avantages et les incovénients.

attends je retrouve mes notes ou j'avais noté les options utiles de journalctl.

Je ne vois pas comment on peut prétendre administrer un système (en pro ou en amateur), pou faire du développement, sans faire de la veille technologique et lire de la doc. Et pour ne pas oublier, on prend des notes surtout quand ce sont des choses inhabituelles et nouvelles.

Donc exactement ce que j'ai fait?

(oulala mon karma en prend un coup sévère)

(vite, vite :

Oh, systemd, tu es si grand, si beau 🎶😅

Un seul process pour tout, quel cadeau ! 🎵🤨

Tes logs en binaire, quel doux parfum 🤩🎶

Et tes dépendances, un vrai festin ! 🎵🙃

Qui voudrait d'un Unix léger et charmant ? 🤔🎶

Vive systemd… (et pour longtemps?) 😵🎵

siouplaît, pourrissez pas trop mon karma coeur avec les doigts)

Tu installes un nouveau service, tu sais direct comment t'en servir, et notamment que tu peux avoir ses logs en lançant journalctl -fu service par exemple. grep, tail, tout ça, tu peux continuer à les utiliser en apprenant une commande : journalctl -u service; c'est pas la mort. En général il y a un flag pour faire ça mieux direct dans l'outil, mais c'est toujours possible.

Ou pas. Genre tiens mon service "zefklop" a pas démarré (ou si?). Faisons juste un ps ax | grep zefklop. oula non. systemctl status zefklop parcequ'on est moderne:

octane@patate:~ $ systemctl status zefklop

● zefklop.service - On-premise tartiflette AI powered (multi-instance-master)

Loaded: loaded (/lib/systemd/system/zefklop.service; enabled; preset: enabled)

Active: active (exited) since Tue 2025-02-18 17:20:32 GMT; 14h ago

Process: 302473 ExecStart=/bin/true (code=exited, status=0/SUCCESS)

Main PID: 302473 (code=exited, status=0/SUCCESS)

CPU: 6ms

Feb 18 17:20:32 patate systemd[1]: Starting zefklop.service - tartiflette On-premise

Feb 18 17:20:32 patate systemd[1]: Finished zefklop.service - tartiflette On-premise

Bien bien bien. Du coup on a "active (exited)" Ca veut dire quoi? code=exited status=SUCCESS? Donc il a démarré, mais il est arrêté?

Bah non, tout faut, zefklop.service c'est un lien sur /bin/true (pourquoi? parceque fuck you, that's why!!) et qu'il fallait utiliser systemctl start zefklop@default t'avais qu'a lire la doc! (wut?). Et t'as de la couleur dans le terminal! Et va pas faire un tail /var/log/messages parcequ'il est vide, lol! systemd c'est modulaire, mais faut prendre tout le package complet sinon ça marche moins bien.

Cette standardisation, ça demande effectivement un apprentissage initial, mais sur le long terme, c'est moins la pagaille, l'ensemble est plus facile à comprendre et au final c'est moins d'effort.

Ouais. Comme tail, grep, cat, et quelques autres outils utilisés universellement ailleurs. C'est effectivement un apprentissage initial (c'est quoi déjà le -x de journalctl? ou c'est -u, ou attends je suis au travers d'un xterm dans un VNC et journalctl a gentiment mis de la couleur et du scroll à droite/gauche sauf que du coup j'ai pas la fin de la ligne).

C'est toujours un plaisir de passer 2h à chercher de la doc pour apprendre l'existence d'une option assez obscure et mystérieuse qui fait exactement ce que tu veux faire dans un cas précis d'usage (car systemd sait ce qui est bon pour toi). Tu mets l'option, ça marche de manière assez mystérieuse, et tu t'empresses de l'oublier. Learn once, use once, forget immediately. Ca me rappelle l'époque héroïque de windows quand on te disait d'aller manipuler des clés dans la base de registre avec des valeurs opaques. Des fois ça marchait bien. J'ai du utiliser l'autre jour "ConditionPathExists=!/etc/ssh/sshd_not_to_be_run

" Je suis heureux de savoir que ce genre de directive existe. C'est très utile.

Je vais me faire moinsser encore une fois, mais vous connaisser le sketch du tailleur de Fernand Reynaud? https://www.youtube.com/watch?v=TtADuXkM560 bah je crois que c'est un peu ça le principe. Tu fais tout comme systemd veut que tu fasses, t'es content. Tu veux faire légèrement différent, il ne reste qu'à te tordre en deux pour faire à la manière de systemd et tu seras content. Ca va toujours pas? Bah t'as toujours rien compris, tu te tiens mal et tu fais mal, fais comme systemd veut et tords toi encore un peu et ça sera bien.

Sauf que utiliser une backdoor imposée permet de l'utiliser dans tes enquêtes, et permettre de collecter des preuves, utiliser une faille est illégale et rends l’obtention de la preuve illégale.

Mais là, tu sous-entends que le gouvernement veut que cela soit légal. La NSA, quand elle écoute un gouvernement étranger s'en contrefiche de la légalité (par défaut l'espionnage, c'est illégal de toute façon…). Ensuite, et je pense que c'est une vraie question de démocratie, c'est comment savoir de manière formelle comment la preuve t'incriminant a été obtenue? Il est tellement facile pour la police de faire un "contrôle inopiné" au bon endroit au bon moment sans dire qu'ils t'écoutent depuis des semaines. Bref, j'arrête sinon ma parano va remonter très fort.

Ajoute à cela que justement les failles étant découvertes et corrigées, cela impose de devoir mettre à jour ta surveillance.

ouais, une faille de corrigée, 10 de plus de trouvées. La NSA (cf snowden) avait un catalogue qui débordait de failles, donc ils pouvaient en perdre tant qu'ils voulaient.

Le gros problème des backdoor, c'est lorsqu’elle sont compromises

ouais, c'est bien mon opinion. Pourquoi se prendre la tête à utiliser des backdoors? Je dis pas qu'il y en a pas, c'est que j'ai vraiment du mal à comprendre leur intérêt.

Ouais, donc le FAI peut répondre ce qu'il veut. Avec un bon certificat SSL, il pourrait lire le contenu de certains sites (pas tous, cf ssl pinning etc..) que tu consultes. Mais dans les faits, ça marche pas bien.

C'est un peu comme l'insertion de la publicité et des traqueurs dans les pages, ça fait courir un risque important pour l'Internaute.

Oui! je mettrais bien deux fois "pertinent" à ton message \o/

Ceci étant dit, il est fort probable que la majorité des gouvernements essayent de mettre des backdoor dans linux, certains peut-être avec des gros moyens et certains peut-être avec succès.

Franchement, pourquoi aller s'ennuyer à mettre une backdoor alors qu'il suffit de chercher des vulnérabilités? Tous les mois on voit passer des CVE sur le kernel, il y en a surement plein qui sont dans les mains des gouvernements.

Mettre une backdoor c'est d'autant plus risqué que le jour a l'info fuite, tu es dans l'embarras. Trouver des vulns? Je suis sûr qu'il en reste une palanquée.

Bien sûr, il est courtois de descendre chercher le colis. D'un autre côté, pour avoir discuté avec des livreurs, les sociétés de livraisons comptent sur la courtoisie des gens pour accélérer les livraisons: le livreur appelle la livraison N quand il livre la N-1, et c'est toi qui patiente en bas. Et quelque part, ça me chipote vraiment beaucoup: ma courtoisie participe au bénéfice d'une société de livraison capitalistiques, qui en plus met la pression sur ses livreurs pour accélérer les tournées. Au boulot, un livreur a carrément piqué une colère et insulté le collègue qui refusait de descendre chercher un carton, on a retrouvé le carton par terre sur le trottoir. Entre deux insultes à l'interphone le gars disait qu'il risquait de perdre sa place car il avait pas le temps de monter chez tout le monde.

Donc oui, il est sympathique de descendre, mais quand tu sais que des personnes calculent et comptent sur cette sympathie pour optimiser leur gains, tu te dis que ce monde capitaliste est totalement pourri, et le livreur suivant tu lui dis "balek frérot, tu montes à ma porte, je vais pas bouger mon cul pour permettre à un connard de financier d'optimiser un placement permettant à un connard de rentier de faire progresser plus vite son tas d'argent". Oui, ça tombe sur le livreur qui a rien demandé. Des fois je préférerai un petit jeff bezos en plastique pour lui taper dessus(*). Mais bon.

Et on retrouve souvent cette vampirisation de la gentillesse pour le profit. Il existe la même chose avec l'overbooking: les compagnies savent très bien qu'en cas d'overbooking, un ou deux pauvres gars vont juste accepter le fait et ne pas monter dans l'avion/bus/train. Toujours ça de profit en plus!

(* tiens, je vais voir sur amazon si ils en proposent à la livraison, euh, wait.)

Alors c'est du chatgpt tout bête avec un prompt: "Peux tu me dessiner un plat en pyrex hexagonal? Fais le de façon photoréaliste dans un décor de studio, neutre, comme une publicité."

Je suis d'ailleurs très amusé qu'il n'ait pas pu s'empêcher de coller des petits dessins d'hexagones en bas à gauche et au milieu du plat:D

# okok

Posté par octane . En réponse au lien Bypassing Ubuntu's user-namespace restrictions. Évalué à 4.

Je ne comprends pas trop le poc final (?)

et donc, on a fait un bind mount? je ne vois pas ce qu'il fait avec ça (???)

[^] # Re: alors

Posté par octane . En réponse au lien Qu l'eut cru : les débuts de Nokia. Évalué à 2.

ouais

en vrai, je pense que le site d'origine est moins fiable que chatgpt, comme je le signalais. Après, le résultat n'a aucune importance dans ma vie. Peut-être que Nokia a débuté en construisant un épluche légume, so what?

C'est pratique. C'est pour ça qu'on l'utilise. Après, dans le temps les gens disaient "c'est vrai, c'est tata germaine qui le tient du jean-claude", puis c'est devenu "c'est vrai je l'ai vu aux infos", puis "c'est vrai je l'ai lu sur internet". Maintenant les gens disent "c'est vrai je l'ai lu sur chatgpt".

c'est ptet une évolution. Qu'est ce qui est fiable? Les journalistes qui relatent la dernière dinguerie de trump? Rachelbythebay qui dit qu'atop est malveillant et qu'il faut le désinstaller? que la guerre est pour demain?

[^] # Re: alors

Posté par octane . En réponse au lien Qu l'eut cru : les débuts de Nokia. Évalué à -1.

J'ai vraiment pas envie de cliquer sur le lien.

Des fois, l'IA c'est pratique:

Alors oui, peut-être que c'est une hallucination de l'IA et que ce n'est pas du papier toilette le premier produit de nokia, mais franchement, ça n'a aucune importance que ce soit vrai ou pas, que l'IA ait halluciné ou pas, que presse citron ait raconté de la merde ou pas. Merci chatgpt \o/

[^] # Re: gros boulet

Posté par octane . En réponse au lien Un dessin humoristique de Boulet sur l'entraide technique [date de 2023]. Évalué à 4.

:-o

Je suis preneur de recette, là. Les endives je les aime crues en salade, avec des noix, des pommes granny smith en dés, du fromage, et des ajouts selon la saison ou l'envie du moment: chou rouge (ou blanc) coupé en lanières, cru et croquant, graines diverses, petits croutons.

Pour la sauce, c'est huile d'olive, ou vinaigrette classique, ou vinaigrette allongée de jus d'orange (et faut mettre des agrumes dans la salade d'endives dans ce cas).

[^] # Re: gros boulet

Posté par octane . En réponse au lien Un dessin humoristique de Boulet sur l'entraide technique [date de 2023]. Évalué à 2.

et y'a plein d'autres

-je n'aime pas les endives

-c'est parceque tu ne connais pas un petit producteur qui vient tous les jeudis matin

-j'ai raté ma vie, je suis tordu devant mon PC et j'ai une tendinite, j'ai pris 20kg, je ne m'habille qu'avec des tee-shirts noirs qui ont un dessin incompréhensible pour 99.7% de la population, et je ne connaîtrai jamais l'amour

-mouahahahahaha, t'aurai du faire école de commerce loser!

-mon chat est vraiment pénible

-t'aurais du prendre un chien ou un poisson rouge

etc etc..

[^] # Re: gros boulet

Posté par octane . En réponse au lien Un dessin humoristique de Boulet sur l'entraide technique [date de 2023]. Évalué à 2.

Et c'est tellement dépendant du contexte

-tu connais le chemin pour aller au mcdo le plus proche?

-bah laisse, c'est dégueulasse, va plutôt prendre un sandwich à cette boulangerie

-je suis allé en vacances dans le pays XXX, et j'ai choppé une gastro

-bah oui, fallait aller à YYY. Et en plus t'aurais pas pollué, sale capitaliste

-ma facture de gaz augment, je sais pas quoi faire

-bah si t'avais pris des granulés comme je t'avais dit y'a 3 ans..

[^] # Re: Réponse d’espressif

Posté par octane . En réponse au journal Une backdoor dans les ESP32 ?. Évalué à 4.

gné? As tu juste compris qu'il s'agit de deux systèmes indépendants? C'est vraiment comme si tu as 2 PC côte à côte.

J'arrête ici, mais tout est documenté, il y a eu de la recherche, tu peux même download un firmware de puce bluetooth et l'analyser dans son entiereté. Donc en vrai, arrête de te demander, analyse le firmware, trouve une backdoor et annonce le au monde! Puisque tu es persuadé que ça cache un truc, tu as tout ce qu'il faut pour le prouver, en avant!

[^] # Re: FUD ?

Posté par octane . En réponse au lien CloudFlare voit tous vos mots de passe en clair (sur tous les sites qui utilisent CloudFlare). Évalué à 1.

ben en soi, c'est déjà un problème? Le pirate qui a accès à 1 site ça m'ennuie. Surtout si c'est celui de ma boite mail, il a accès à quasiment tous mes mdp via les formulaires de réinitialisation.

Pas besoin.

Cas 1:

Le site est tellement nul que le pirate l'a rooté dans tous les sens, il a déjà accès à tes données, le mdp 2FA t'aide pas, c'est trop tard.

Cas 2:

Tu t'es fait voler ton mot de passe par un formulaire de phishing, rien n'empêche le formulaire de phishing de te demander ton 2FA, tu lui donnes, le pirate a accès au site.

[^] # Re: FUD ?

Posté par octane . En réponse au lien CloudFlare voit tous vos mots de passe en clair (sur tous les sites qui utilisent CloudFlare). Évalué à 4.

Sauf que ça marche pas. Je veux accéder à linuxfr depuis mon ordi de boulot, mon smartphone, l'ordi perso et des fois un ordi de passage. Je vais pas me promener avec une clé USB contenant tous mes cert avec mes clés.

wut? Ca marche super bien. Tu as un cert client, tu t'auth sans rien faire \o/ (ok ok, faut le mettre en place), mais c'est pénible quand tu changes de PC, cf point au dessus.

Franchement, je sais pas s'il y a une solution. Faut t'authentifier, et quelle que soit la solution choisie, y'aura toujours une partie humaine qui intervient, et qui sera faillible.

[^] # Re: FUD ?

Posté par octane . En réponse au lien CloudFlare voit tous vos mots de passe en clair (sur tous les sites qui utilisent CloudFlare). Évalué à 3.

Je suis pas sûr de comprendre? Mon mot de passe fait 97 caractères avec des majs, des mins, des chiffres et des symboles, mais la base de mot de passe stockée en clair a fuitée. Le pirate a donc accès à mon mot de passe. Je vois pas comment ma politique a mitigé (?) le problème?

A se demander à quoi sert le mot de passe du coup.

[^] # Re: bah oui

Posté par octane . En réponse au lien CloudFlare voit tous vos mots de passe en clair (sur tous les sites qui utilisent CloudFlare). Évalué à 2.

chez eux, c'est en clair, mais j'espère qu'ils rechiffrent entre eux et le serveur final :-o

[^] # Re: FUD ?

Posté par octane . En réponse au lien CloudFlare voit tous vos mots de passe en clair (sur tous les sites qui utilisent CloudFlare). Évalué à 9.

c'était cloudflare: https://fr.wikipedia.org/wiki/Cloudbleed

[^] # Re: Réponse d’espressif

Posté par octane . En réponse au journal Une backdoor dans les ESP32 ?. Évalué à 4.

Alors non. Et c'est pour ça que l'histoire a fait un flop. le gdb que tu as trouvé dans ton docker permet d'écrire dans la mémoire de ton docker et c'est tout.

Faut vraiment voir la puce bluetooth comme un ordinateur à part entière (c'est souvent un CPU ARM) avec de la RAM, une unité de stockage et un bus de communication.

Ce qu'ils ont trouvé, c'est uniquement dans la puce bluetooth. Jamais ils ont dit que tu peux pirater l'hôte.

Osons un autre parallèle, c'est comme si tu disais: j'ai un gdb sur un firefox, est-ce que ça veut dire que je peux pirater le serveur apache? Ca parait osé quand même.

[^] # Re: Réponse d’espressif

Posté par octane . En réponse au journal Une backdoor dans les ESP32 ?. Évalué à 3.

Nan, faut vraiment voir ça comme un gdb. Je fais un parallèle: c'est comme si là, les chercheurs découvrent qu'un linux embarque un gdb dans leut distribution. Et ils disent y'a une backdoor, parcequ'avec gdb, on peut modifier des registres CPU, lire la mémoire des programmes, l'écrire etc..

[^] # Re: Réponse d’espressif

Posté par octane . En réponse au journal Une backdoor dans les ESP32 ?. Évalué à 3.

Si je ne m'abuse, c'est le secureboot du chip, hein, pas de ton ordinateur. Donc éventuellement, ton chip bluetooth peut voir sa chaine de boot pétée, et démarrer un firmware arbitraire.

Firmware qui lui donne le droit d'envoyer des trames bluetooth mal branlées vers d'autres puces bluetooth, ou remonter des infos mal fichues vers ton hôte. Si ton hôte (ton kernel linux donc) est pas trop mal fichu, il va gérer ces situations très bien en droppant ces infos. Imagine une carte réseau qui remonte des trames n'importe comment, ton kernel va drop les trames et c'est tout.

[^] # Re: Réponse d’espressif

Posté par octane . En réponse au journal Une backdoor dans les ESP32 ?. Évalué à 8.

Ce sont des commandes hci, non? Donc avoir déjà un gros niveau de privlèges sur l'hôte qui communique avec la puce BT.

Il utiliserait ces commandes pour analyser le firmware et trouver une vuln dans le firmware de la puce BT. Ce sont des commandes de DEBUG, donc depuis un hôte privilégié (genre faut être root quoi), tu va pouvoir accéder à des infos sur le chip BT.

Avec une chance absolument énorme (et beaucoup de travail), il trouverait une vuln qui permettrait, en envoyant des trames BT, de prendre le contrôle de la puce BT (et ça j'y crois pas trop). Et ensuite, ben il est root d'un chip wifi, et il va falloir basculer depuis le chip wifi sur l'hôte pour obtenir un truc intéressant. Bref, en tant qu'attaquant tu passes de trois fois rien à pas grand chose.

Si ça intéresse des gens, je ne peux que les inviter à lire https://github.com/seemoo-lab/internalblue c'est super bien expliqué.

[^] # Re: C'est pas que je veuille cramer systemd, mais ...

Posté par octane . En réponse au lien 14 ans de systemd. Évalué à 2.

tor

Y'a un tor.service et un tor@default.service. Encore une syntaxe à apprendre (mais pourquoi le arobase?? quel est le sens de tout ceci?), il y a surement une bonne explication à ce truc qui me paraît initialement incompréhensible.

Oui, mais on est pas forcément d'accord avec ces justifications.

I'm my worst enemy, muhahahaha!!!

tail -f /var/log/messages | grep zefklop

En fait, je pense qu'il y a pas vraiment de solution. Je vais continuer de rager dans mon coin tel un vieux boomer qui râle en disant que de son temps les trains arrivaient à l'heure et les prix ne dépendaient que de la distance, et je suis entouré de gens qui vont me dire que non non vieux boomer c'est mieux avec la nouvelle tarification et que j'ai le choix entre uber et blablacar. systemd fait plein de trucs géniaux, j'ai toujours pas compris (enfin si j'ai très bien compris, mais ce ne sont pas des problèmes pour moi) quels problèmes ça résoud et quel génie Lennart est.

Je vais m'en retourner à mon service de tartiflette on premise, parceque l'heure tourne (déjà midi passé! :o )et que j'ai faim.

[^] # Re: C'est pas que je veuille cramer systemd, mais ...

Posté par octane . En réponse au lien 14 ans de systemd. Évalué à -4.

J'ai pas dit que ça en donnait plus ou moins.

Ah bah ui, c'est évident. Bien sûr. C'est clairement indiqué. Parfaitement lumineux. Running pour un daemon, exited pour pas un daemon. Mais mon service zefklop est un daemon. Sauf qu'il n'en est pas un, c'est clair comme du cristal avec "active (exited)".

attends je retrouve mes notes ou j'avais noté les options utiles de journalctl.

Donc exactement ce que j'ai fait?

(oulala mon karma en prend un coup sévère)

(vite, vite :

Oh, systemd, tu es si grand, si beau 🎶😅

Un seul process pour tout, quel cadeau ! 🎵🤨

Tes logs en binaire, quel doux parfum 🤩🎶

Et tes dépendances, un vrai festin ! 🎵🙃

Qui voudrait d'un Unix léger et charmant ? 🤔🎶

Vive systemd… (et pour longtemps?) 😵🎵

siouplaît, pourrissez pas trop mon karma coeur avec les doigts)

[^] # Re: C'est pas que je veuille cramer systemd, mais ...

Posté par octane . En réponse au lien 14 ans de systemd. Évalué à -2.

Ou pas. Genre tiens mon service "zefklop" a pas démarré (ou si?). Faisons juste un ps ax | grep zefklop. oula non. systemctl status zefklop parcequ'on est moderne:

Bien bien bien. Du coup on a "active (exited)" Ca veut dire quoi? code=exited status=SUCCESS? Donc il a démarré, mais il est arrêté?

Bah non, tout faut, zefklop.service c'est un lien sur /bin/true (pourquoi? parceque fuck you, that's why!!) et qu'il fallait utiliser systemctl start zefklop@default t'avais qu'a lire la doc! (wut?). Et t'as de la couleur dans le terminal! Et va pas faire un tail /var/log/messages parcequ'il est vide, lol! systemd c'est modulaire, mais faut prendre tout le package complet sinon ça marche moins bien.

Ouais. Comme tail, grep, cat, et quelques autres outils utilisés universellement ailleurs. C'est effectivement un apprentissage initial (c'est quoi déjà le -x de journalctl? ou c'est -u, ou attends je suis au travers d'un xterm dans un VNC et journalctl a gentiment mis de la couleur et du scroll à droite/gauche sauf que du coup j'ai pas la fin de la ligne).

C'est toujours un plaisir de passer 2h à chercher de la doc pour apprendre l'existence d'une option assez obscure et mystérieuse qui fait exactement ce que tu veux faire dans un cas précis d'usage (car systemd sait ce qui est bon pour toi). Tu mets l'option, ça marche de manière assez mystérieuse, et tu t'empresses de l'oublier. Learn once, use once, forget immediately. Ca me rappelle l'époque héroïque de windows quand on te disait d'aller manipuler des clés dans la base de registre avec des valeurs opaques. Des fois ça marchait bien. J'ai du utiliser l'autre jour "ConditionPathExists=!/etc/ssh/sshd_not_to_be_run

" Je suis heureux de savoir que ce genre de directive existe. C'est très utile.

Je vais me faire moinsser encore une fois, mais vous connaisser le sketch du tailleur de Fernand Reynaud? https://www.youtube.com/watch?v=TtADuXkM560 bah je crois que c'est un peu ça le principe. Tu fais tout comme systemd veut que tu fasses, t'es content. Tu veux faire légèrement différent, il ne reste qu'à te tordre en deux pour faire à la manière de systemd et tu seras content. Ca va toujours pas? Bah t'as toujours rien compris, tu te tiens mal et tu fais mal, fais comme systemd veut et tords toi encore un peu et ça sera bien.

[^] # Re: Question d'indépendance ?

Posté par octane . En réponse au journal Facebook bloque les news sur Linux pour "menace pour la cybersécurité". Évalué à 4.

Mais là, tu sous-entends que le gouvernement veut que cela soit légal. La NSA, quand elle écoute un gouvernement étranger s'en contrefiche de la légalité (par défaut l'espionnage, c'est illégal de toute façon…). Ensuite, et je pense que c'est une vraie question de démocratie, c'est comment savoir de manière formelle comment la preuve t'incriminant a été obtenue? Il est tellement facile pour la police de faire un "contrôle inopiné" au bon endroit au bon moment sans dire qu'ils t'écoutent depuis des semaines. Bref, j'arrête sinon ma parano va remonter très fort.

ouais, une faille de corrigée, 10 de plus de trouvées. La NSA (cf snowden) avait un catalogue qui débordait de failles, donc ils pouvaient en perdre tant qu'ils voulaient.

ouais, c'est bien mon opinion. Pourquoi se prendre la tête à utiliser des backdoors? Je dis pas qu'il y en a pas, c'est que j'ai vraiment du mal à comprendre leur intérêt.

[^] # Re: Question d'indépendance ?

Posté par octane . En réponse au journal Facebook bloque les news sur Linux pour "menace pour la cybersécurité". Évalué à 5.

"boite noire du FAI" -> ça sous entendait "écoute" pour moi.

Ouais, donc le FAI peut répondre ce qu'il veut. Avec un bon certificat SSL, il pourrait lire le contenu de certains sites (pas tous, cf ssl pinning etc..) que tu consultes. Mais dans les faits, ça marche pas bien.

Oui! je mettrais bien deux fois "pertinent" à ton message \o/

[^] # Re: Question d'indépendance ?

Posté par octane . En réponse au journal Facebook bloque les news sur Linux pour "menace pour la cybersécurité". Évalué à 3.

Alors que tout circule en chiffré? (vraie question hein). Il y a 20 ans quand tout passait en http, ok pour les boîtes noires. Mais aujourd'hui?

[^] # Re: Question d'indépendance ?

Posté par octane . En réponse au journal Facebook bloque les news sur Linux pour "menace pour la cybersécurité". Évalué à 4.

Franchement, pourquoi aller s'ennuyer à mettre une backdoor alors qu'il suffit de chercher des vulnérabilités? Tous les mois on voit passer des CVE sur le kernel, il y en a surement plein qui sont dans les mains des gouvernements.

Mettre une backdoor c'est d'autant plus risqué que le jour a l'info fuite, tu es dans l'embarras. Trouver des vulns? Je suis sûr qu'il en reste une palanquée.

[^] # Re: Mode balek

Posté par octane . En réponse au journal Vers l'interdiction du démarchage téléphonique en France !. Évalué à 7. Dernière modification le 30 janvier 2025 à 09:45.

Je suis partagé sur la réponse.

Bien sûr, il est courtois de descendre chercher le colis. D'un autre côté, pour avoir discuté avec des livreurs, les sociétés de livraisons comptent sur la courtoisie des gens pour accélérer les livraisons: le livreur appelle la livraison N quand il livre la N-1, et c'est toi qui patiente en bas. Et quelque part, ça me chipote vraiment beaucoup: ma courtoisie participe au bénéfice d'une société de livraison capitalistiques, qui en plus met la pression sur ses livreurs pour accélérer les tournées. Au boulot, un livreur a carrément piqué une colère et insulté le collègue qui refusait de descendre chercher un carton, on a retrouvé le carton par terre sur le trottoir. Entre deux insultes à l'interphone le gars disait qu'il risquait de perdre sa place car il avait pas le temps de monter chez tout le monde.

Donc oui, il est sympathique de descendre, mais quand tu sais que des personnes calculent et comptent sur cette sympathie pour optimiser leur gains, tu te dis que ce monde capitaliste est totalement pourri, et le livreur suivant tu lui dis "balek frérot, tu montes à ma porte, je vais pas bouger mon cul pour permettre à un connard de financier d'optimiser un placement permettant à un connard de rentier de faire progresser plus vite son tas d'argent". Oui, ça tombe sur le livreur qui a rien demandé. Des fois je préférerai un petit jeff bezos en plastique pour lui taper dessus(*). Mais bon.

Et on retrouve souvent cette vampirisation de la gentillesse pour le profit. Il existe la même chose avec l'overbooking: les compagnies savent très bien qu'en cas d'overbooking, un ou deux pauvres gars vont juste accepter le fait et ne pas monter dans l'avion/bus/train. Toujours ça de profit en plus!

(* tiens, je vais voir sur amazon si ils en proposent à la livraison, euh, wait.)

[^] # Re: Super bon \o/

Posté par octane . En réponse au journal Légumes rôtis. Évalué à 5.

Alors c'est du chatgpt tout bête avec un prompt: "Peux tu me dessiner un plat en pyrex hexagonal? Fais le de façon photoréaliste dans un décor de studio, neutre, comme une publicité."

Je suis d'ailleurs très amusé qu'il n'ait pas pu s'empêcher de coller des petits dessins d'hexagones en bas à gauche et au milieu du plat:D