En juin 2013, Edward Snowden, un informaticien de 30 ans travaillant à l’agence de sécurité américaine (NSA) a révélé des informations top secrètes concernant les programmes de surveillance américains à travers les journaux Guardian et Washington Post. Ces révélations distillées au compte-goutte par les médias ont été un choc pour la planète et ont relancé les débats sur la prise d’information et la surveillance généralisée.

Synthèse des programmes les plus importants révélés dernièrement.

Sommaire

-

Programmes principaux

- UKUSA—1941

- I. Prism—NSA : 2007

- II. Bullrun / Turmoil—NSA : date non connue, révélé le 5 septembre 2013

- III. Turbulence—NSA : 2005

- IV. Upstream / Room 641A / NarusInsight—NSA : 2005

- V. Stellar Wind / Mainway—NSA : 2001

- VI. Boundless Informant—NSA

- VII. XKeyscore—UKUSA : avant 2008

- VIII. Echelon—NSA : 1960

- Organisation générale

- Capacités et ressources

- Capacité de ciblage

- Intelligence économique

- À voir également :

Comme dans la plupart des pays, les programmes de surveillance américains sont séparés en deux : la surveillance intérieure et la surveillance extérieure (on peut d'ores et déjà noter que certains programmes mélangent un peu trop les deux).

Ils sont principalement conduits par :

- la NSA (National Security Agency) : organisme gouvernemental du département de la défense ;

- le FBI (Federal Bureau of Investigation) : service fédéral de renseignement et police judiciaire ;

- la CIA (Central Intelligence Agency) : agence indépendante effectuant principalement des opérations clandestines hors du pays.

Il est notable que la plupart des programmes présentés ci-dessous sont issus d'un mouvement politique ayant entrainé la création de lois qui les légitiment.

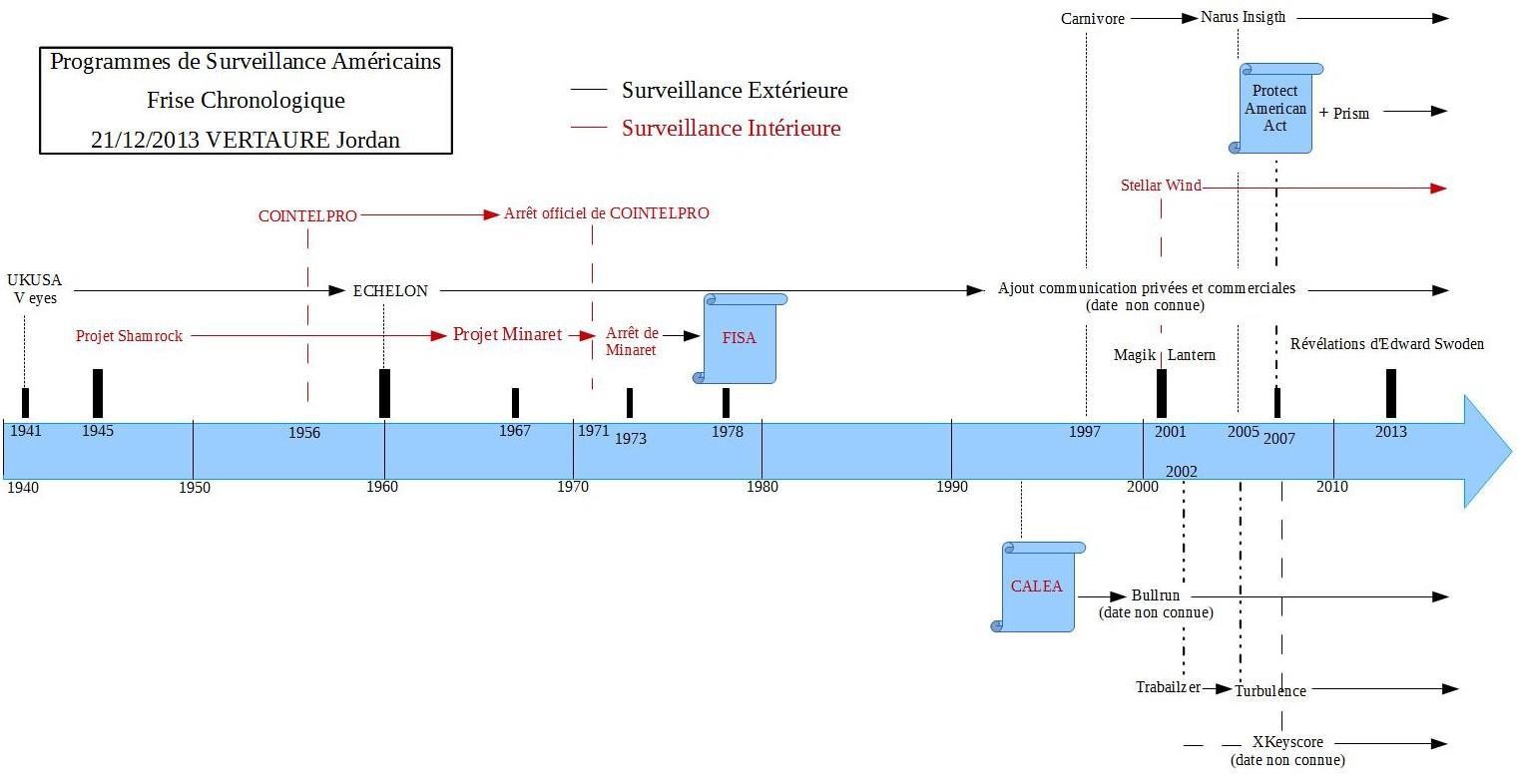

En 1940, les Etats-Unis et le Royaume Unis vont former une alliance d'espionnage qui se traduira par la création du premier programme d'envergure mondiale : Echelon. A l’ère Bush, aux alentours des années 2000, de nombreuses lois vont renforcer les capacités de l’armée. Des programmes sont alors lancés : Bullrun (vaste programme de décryptage) et Prism en 2007 (accord avec des entreprises).

Programmes principaux

UKUSA—1941

UKUSA est l’accronyme de United Kingdom – United States of America Agreement aussi appelé Five Eyes (FVEY).

Il s’agit d’un accord de coopération sur le renseignement d'origine électromagnétique entre les Etats-Unis, le Royaume-Unis, le Canada, l'Australie et la Nouvelle-Zélande. D'autres pays font également partie d'un accord plus large d'échanges de renseignement de ce type (notamment la France qui est citée dans les Nine Eyes).

I. Prism—NSA : 2007

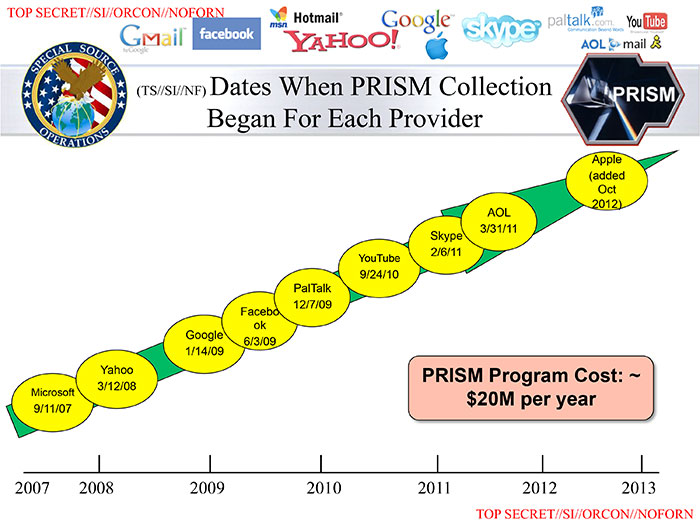

Prism est un programme d’entente entre la NSA et des sociétés américaines pour la collecte de données. Il a été lancé en 2007 par l’administration Bush après un amendement de la loi de surveillance des étrangers (FISA : Foreign Intelligence Surveillance Act).

C’est la plus grosse source de données brutes utilisée par la NSA, elle comprend des données provenant des compagnies suivantes (par ordre d’arrivée dans le programme): Microsoft (2007), Yahoo(2008), Google(2009), Facebook(2009), PalTalk(2009), YouTube(2010), AOL(2011), Apple(2012).

(origine)

https://en.wikipedia.org/wiki/PRISM_%28surveillance_program%29

https://en.wikipedia.org/wiki/File:Prism-slide-7.jpg

https://en.wikipedia.org/wiki/File:Prism_slide_5.jpg

II. Bullrun / Turmoil—NSA : date non connue, révélé le 5 septembre 2013

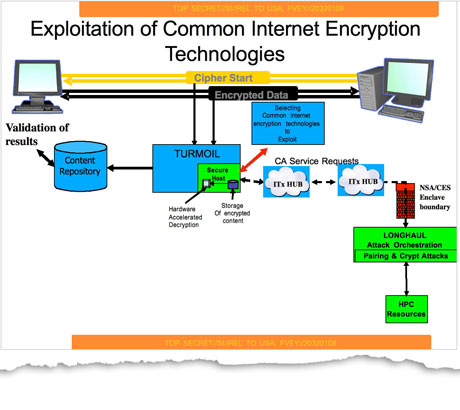

Bullrun est un programme de déchiffrement de la NSA accessibles à tous les signataires de l’UKUSA. Ce programme est régi par CALEA (Communications Assistance for Law Enforcement Act). D’après la page associée sur Wikipédia, ce programme regroupe :

- des mesures pour s'assurer le contrôle sur l'établissement de normes américaines et internationales de chiffrement (NIST, normes ISO),

- la collaboration avec des entreprises technologiques pour intégrer — dès la conception — des portes dérobées dans leurs solutions de chiffrement (logiciels ou puces électroniques)

- la collaboration avec des fournisseurs de services Internet pour récupérer des certificats de déchiffrement,

- l'utilisation de superordinateurs pour casser le chiffrement avec la technique dite de « force brute », des cyberattaques ou l'espionnage des sociétés pour leur voler leurs clés numériques.

Son équivalent Britannique est Edgehill.

Turmoil est un logiciel également lié au déchiffrement systématique des données.

(origine)

Diagramme de l'architecture d'un programme de dechiffrage

https://en.wikipedia.org/wiki/Bullrun_%28decryption_program%29

https://fr.wikipedia.org/wiki/Bullrun

http://www.theguardian.com/world/2013/sep/05/nsa-gchq-encryption-codes-security

http://www.numerama.com/magazine/27869-la-nsa-aurait-paye-10-millions-de-dollars-pour-corrompre-rsa-qui-dement.html

III. Turbulence—NSA : 2005

Turbulence est né de l’arrêt d’un autre projet : Trailblazer Project, un programme de surveillance des informations provenant des réseaux de communication. Cet ancien projet avait pour objectif de traquer les téléphones portables et emails. Il a été annulé en 2005 car trop couteux et incapable de remplir ses objectifs.

Turbulence est donc moins complexe, et moins couteux. Il comprend en revanche des capacités de cyber guerre comme l'injection de malware.

https://en.wikipedia.org/wiki/Turbulence_%28NSA%29

https://en.wikipedia.org/wiki/Trailblazer_Project

IV. Upstream / Room 641A / NarusInsight—NSA : 2005

NarusInsight est un super calculateur de l'entreprise Narus spécialisée dans l'analyse de big data. Il est capable d'agréger, organiser et analyser le contenu du réseau en temps réel. Il peut ainsi surveiller individuellement chaque personne pour informer du contenu et de l'utilisation de ses logiciels. Il est capable de créer un graphe de connexion (liste de personnes visitant un certain type de sites ou utilisant certains mots clés dans leurs messages).

En 2007, une seule machine pouvait analyser 10Gbit/s en temps réel (correspond à plusieurs millions de personnes).

La Room 641A est une pièce mise en place pour la NSA par la société AT&T en plein cœur de San Francisco. Elle est destinée à intercepter et analyser les données d’une des plus grandes lignes de réseau des Etats-Unis. C’est notamment la machine Narus Insight qui traitait ces données.

https://en.wikipedia.org/wiki/Narus_%28company%29#NarusInsight

https://en.wikipedia.org/wiki/Room_641A

V. Stellar Wind / Mainway—NSA : 2001

Stellar Wind est un programme de collecte d’informations des communications des citoyens américains. Cela comprend : les mails, les communications téléphoniques (Mainway), les transactions bancaires et l'activité sur internet.

Mainway a été révélée en 2006, cette base de données—maintenue pas la NSA—rassemble des informations téléphoniques contenant : l'appelant, le destinataire, la date et l'heure, la durée … de chaque appel. Elle ne contient pas le contenu audio des appels. Elle est utilisée pour analyser le trafic et les réseaux sociaux.

https://en.wikipedia.org/wiki/Stellar_Wind_%28code_name%29

https://en.wikipedia.org/wiki/MAINWAY

VI. Boundless Informant—NSA

Boundless Informant est un logiciel utilisé par les dirigeants de la NSA pour mettre en forme visuellement (cartes, graphiques, tableaux) les statistiques de données collectées par d’autres programmes (notamment XKEYSCORE).

Informations typiquement retournées par Boundless Informant :

- Nombre de sites de la NSA dans une région. Importance des données récoltées.

- Type de couverture possédée dans un pays

- Comparaison des données entre différents sites … Boundless Informant

Notice d'explication de l'utilisation du logiciel.

(origine)

https://en.wikipedia.org/wiki/Boundless_Informant

https://en.wikipedia.org/wiki/File:Doc01187820130608104742-2.jpg

https://en.wikipedia.org/wiki/File:Doc01187620130608104422.pdf

https://en.wikipedia.org/wiki/File:Boundless_Informant_data_collection.svg

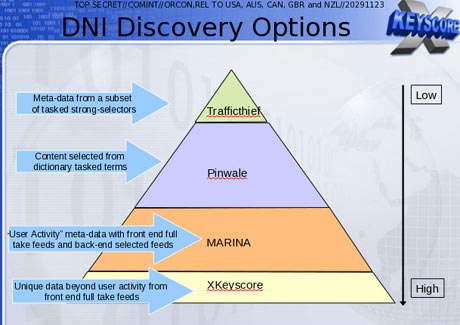

VII. XKeyscore—UKUSA : avant 2008

XKeyscore est un programme de surveillance opéré par le UKUSA—1941. Il comprend plus de 700 serveurs répartis dans plusieurs dizaines de pays (incluant la majorité des pays européens) pour une « collecte quasi-systématique des activités de tout utilisateur sur Internet ». Les informations récupérées proviennent de satellites d’interception, d’ambassades, de toutes les sources approuvées par la FISA, d’espionnages de diplomates et leaders étrangers, d’opérateurs mobiles, de la branche cyberguerre de la NSA.

(origine)

(origine)

https://en.wikipedia.org/wiki/XKeyscore

https://fr.wikipedia.org/wiki/XKeyscore

https://upload.wikimedia.org/wikipedia/commons/3/33/KS10-001.jpg

VIII. Echelon—NSA : 1960

Echelon est le premier programme de surveillance des réseaux à être dévoilé au grand public (en 1988 par le journaliste écossais Duncan Campbell).

Ce vaste programme de surveillance s'étend sur toute la planète grâce à l'alliance UKUSA. Il regroupe : des stations d'écoutes (35 connues et identifiées), des satellites, des capteurs implantés dans les câbles sous-marins et dans les ambassades.

Liste des stations d'interception dévoilées en 2012 par Edward Snowden

http://www.monde-diplomatique.fr/mav/46/RIVIERE/m1

https://fr.wikipedia.org/wiki/Echelon

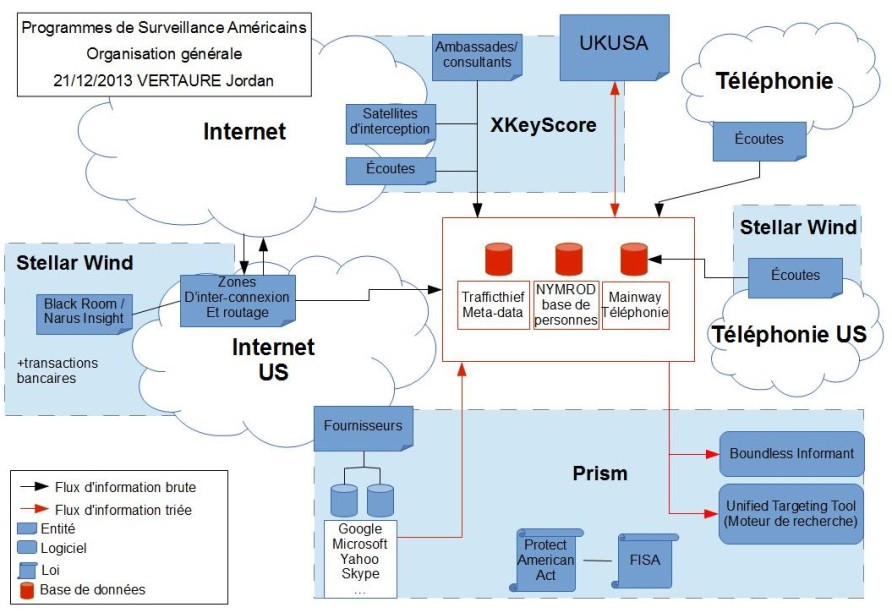

Organisation générale

On peut donc résumer ces informations par un schéma simple (ne contient qu'une partie des programmes étant actuellement connus pour être en service).

À noter que Bullrun peut être utilisé à chaque étape

Capacités et ressources

XKeyscore est sûrement le programme le plus important, ses capacités sont limitées par le stockage et les traitements nécessaires à l’exploitation de ses données. Ainsi, plus de 20 téraoctets sont reçus quotidiennement et ne sont stockés que 24 heures, les métadonnées restent 30 jours et les données identifiées intéressantes 5 ans.

Le programme Prism permet de chercher directement dans les bases de données des fournisseurs américains partenaires, on note que 10 des 25 sites web les plus visités au monde font partie de ces fournisseurs (source : alexa). Cela comprend également les hébergeurs de mails (Google, Yahoo, Microsoft), ce qui équivaut à plus de 858 millions de comptes actifs (source : pcinpact), les réseaux sociaux, le système d’exploitation Windows utilisé par plus de 90% des ordinateurs et les deux systèmes d’exploitation sur téléphone les plus populaires (Android, IOS) ainsi que le logiciel majeur de voix sur IP (Skype).

La récupération des données dans les bases partenaires est facilitée par le fait que les informations ne sont pas chiffrées, elles sont aussi déjà triées. La seule limite de Prism est donc sa capacité de traitement (nombre d’utilisateurs et logiciels / méthodes d’exploitation).

La machine Narus Insight pouvait (en 2007) analyser 10Gbit/s en temps réel, ce qui correspond à un réseau de plusieurs millions de personnes. Les capacités de traitement de quelques machines sont ainsi suffisantes pour surveiller chaque personne dans le monde utilisant internet pendant au moins une journée par an.

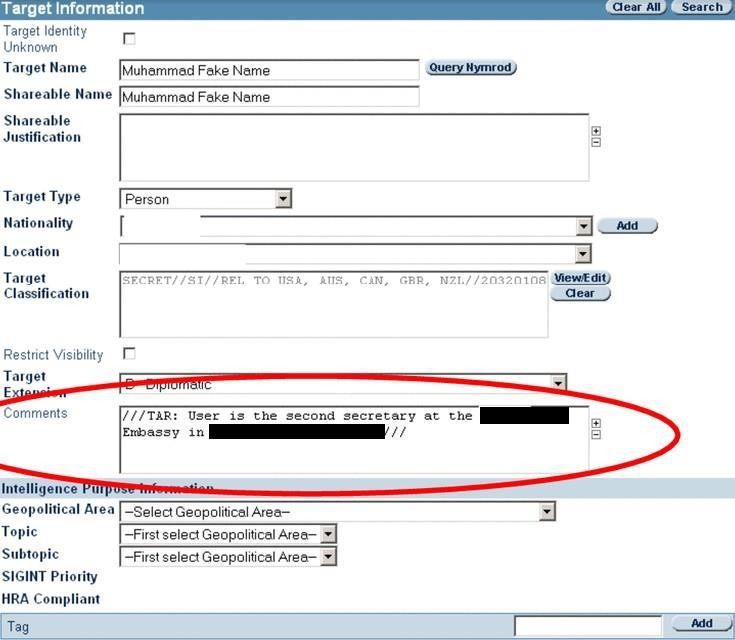

Capacité de ciblage

Le système de ciblage sélectif unifié (Unified Targeting Tool) employé pour chercher dans les bases de la NSA permet de rechercher en utilisant le nom d’une personne, son « extension » (exemple donné : diplomate), sa nationalité, sa position géographique et l’objet de la recherche (zone géopolitique, sujet …).

Intelligence économique

Un des points inquiétants de ce système d'espionnage généralisé est l'utilisation d'intelligence économique. En effet, certaines informations seraient dévoilées à des entreprises américaines pour accroître leur profit.

L’exemple connu le plus édifiant est l’affaire Airbus. En 1990, la NSA a écouté les communications entre Airbus et Saudi Arabian national Airline. Cette écoute a permis à la NSA de dénoncer une corruption lié à ce contrat, et à la société McDonnell Douglas (branche de Boeing) de signer le prochain contrat pour plusieurs milliards de dollars.

https://en.wikipedia.org/wiki/ECHELON#Examples_of_industrial_espionage

Le journaliste Glenn Greenwald ayant révélé les informations d'Edward Snowden a communiqué sur le sujet dans une vidéo (video, retranscription en anglais, traduction en français).

Et pourtant, au fil des rapports qui nous sont révélés, de l’espionnage sur le géant pétrolier brésilien Petrobas en passant par l’espionnage sur l’organisation des états américains et des sommets économiques où des accords économiques d’envergure ont été négociés, de l’espionnage des sociétés d’énergie à travers le monde ou en Europe, en Asie et en Amérique latine, le gouvernement américain continue de nier toutes ces allégations et les considèrent comme des mensonges. Et puis nous avons le président Obama qui a dit à plusieurs reprises des paroles telles que « nous ne pouvons pas et n’effectuons pas de surveillance ou d’espionnage sur les communications des Américains sans l’existence d’un mandat » et ceci a été dit alors que la loi de 2008 qui a été adoptée par le congrès dont il faisait partie permet au gouvernement américain d’intercepter les conversations et les communications des Américains sans mandat.

À voir également :

Frenchelon : https://fr.wikipedia.org/wiki/Frenchelon

Tempora (britannique) : https://fr.wikipedia.org/wiki/Tempora

Aller plus loin

- Surveillance Globale (724 clics)

# XkeyScore

Posté par Nicolas Boulay (site web personnel) . Évalué à 5.

D'après la vidéo de l'interview de Snoden au journaliste allemand, XKeyScore serait une sorte de super moteur de recherche pour avoir toutes les informations possibles sur une personne. Cela ne serait pas un outil de collecte mais d'analyse. D'ailleurs, si les 5 eyes, y ont accès, la France et l'Allemagne aussi on dirait.

"La première sécurité est la liberté"

[^] # Re: XkeyScore

Posté par _jordan_ . Évalué à 2.

J'ai regardé cette vidéo interview juste après avoir envoyé la dépêche et effectivement, je me suis dis qu'il y avait un problème de cohérence.

[^] # Re : XkeyScore

Posté par _jordan_ . Évalué à 2.

https://en.wikipedia.org/wiki/XKeyscore

[^] # Re: XkeyScore

Posté par skhaen (site web personnel) . Évalué à 2.

mmh non.

les « Five Eyes » (ou FVEY, ou encore AUSCANNZUKUS) comporte seulement les États-unis, le Royaume-uni, la Nouvelle-Zélande, le Canada et l'Australie

Nine Eyes = consiste aux Five Eyes avec en plus le Danemark, la France, les Pays-bas et la Norvége.

Fourteen Eyes / SSEUR (Sigint Senior EURope) = consiste aux Nine Eyes avec en plus l'Allemagne, la Belgique, l'Italie, l'Espagne et la Suède.

# Incompétence

Posté par ariasuni . Évalué à 2. Dernière modification le 13 février 2014 à 22:12.

C’est moi où tous leurs documents font saigner des yeux? Nan mais sérieusement, les documents internes du gouvernement sont tous aussi merdiques?

Écrit en Bépo selon l’orthographe de 1990

[^] # Re: Incompétence

Posté par GG (site web personnel) . Évalué à 2.

Avec la molette, tu peux zoomer.

/me --> []

Pourquoi bloquer la publicité et les traqueurs : https://greboca.com/Pourquoi-bloquer-la-publicite-et-les-traqueurs.html

[^] # Re: Incompétence

Posté par Plume . Évalué à 2.

J'imagine que les gouvernements n'emploient pas d'agence de com' pour leur documents secrets.

Niveau sécurité on aurait vu mieux sinon…

[^] # Re: Incompétence

Posté par ariasuni . Évalué à 2.

Nan mais tu laisses le fond blanc que n’importe quel outil de présentation te met par défaut et ça suffit…

Écrit en Bépo selon l’orthographe de 1990

Suivre le flux des commentaires

Note : les commentaires appartiennent à celles et ceux qui les ont postés. Nous n’en sommes pas responsables.