Sommaire

- Les faits en deux mots.

- Hacking Team c'est qui au juste.

- Comme un air de déjà vu.

- Une backdoor dans la backdoor.

- Que trouve-t-on dans l'archive ?

- Les miroirs onlime, les gits …

- Le listing des clients / pays.

- Le petit WTF luxembourgeois.

- Le cas français.

- FAIL en série.

- Questionnement.

- Remerciement.

Cher journal,

Je sais que le hacking a mauvaise réputation (et beaucoup trop de définition qui s’entremêle) mais aujourd'hui j'aimerai te faire pars de la compromission d'une entreprise italienne qui (au yeux de la population) le mérite. Cette société a pour nom "Hacking Team", et même si un tel nom ne fait pas vraiment sérieux ils n'ont rien de trois gus dans un garage.

Les faits en deux mots.

Tout débute fin du WE (5 juillet 2015) par un tweet un peu étrange:

On remarque fort vite que le nom du compte Hacking Team a été modifié pour Hacked Team et vu le contenu du message, on s’attend à un leak plutôt important. Une fois le torrent récupéré certains se posent des questions, ce dernier fait plus de 26Mo (ce qui est énorme pour un fichier torrent) mais l'explication vient bien assez vite:

le .torrent ne conduit pas vers une archive compressée mais permet de télécharger fichier par fichier l'ensemble du contenu de l'archive), qui donne accès à une archive de 400 Go de données, dont des e-mails, des contenus de disques durs, des enregistrements audio, ou encore des codes sources.

Hacking Team c'est qui au juste.

Si l'ont en croit wikipedia:

La Hacking Team est une entreprise italienne de sécurité informatique, qui vend des logiciels servant à l'espionnage et à la surveillance, qu'elle décrit elle-même comme « offensifs »¹. Leur site indique ainsi: « Chez Hacking Team, nous pensons que combattre le crime doit être facile : nous fournissons dans le monde entier une technologie offensive, efficace et simple d’utilisation, à destination des organismes chargés d’appliquer la loi et des services de renseignements. La technologie doit vous rendre plus fort, pas vous entraver¹. »

[1] - http://archive.wikiwix.com/cache/?url=http://surveillance.rsf.org/hacking-team/&title=Hacking%20Team

Cette société, classée ennemie d'internet depuis un moment par reporter sans frontière, suivie de près par citizen-lab (avec des dossiers remontant à 2012) fourni à des gouvernements tous régimes disposant des ressources financières nécessaire des outils permettant de s'attaquer plus aisément au méchant dans un strict respect des lois en vigueur des outils permettant de bypasser le chiffrement lors de diverses communications (mail, skype, fichier …) tout en étant une parfaite petite backdoor sur tout type de terminaux (Windows, GNU/Linux, osx, android, blackberry, ios …). NextInpact a eu le nez creux en réalisant une copie de la vidéo de présentation de Gallileo/DaVinci sur le site officiel de hacking team (actuellement hors service), cela permet de se faire une idée plus précise de comment Hacking Team voit son travail.

reflets.info nous apprend aussi que:

Les outils d’Hacking Team peuvent aussi bien porter sur de la surveillance bien ciblée que de la surveillance plus massive. Les outils offensifs d’Hacking Team sont déployables à l’échelle d’un pays se vantait la société dans une vidéo promotionnelle publiée en 2013.

Comme un air de déjà vu.

Il y a (approximativement) une année, le même phénomène est survenu avec l'entreprise Gamma Group (éditrice de FinFisher). Même genre de compagnie, même genre d'outil, même genre de client, même moyen par les hackers de communiquer sur le hack (via la prise en main du compte de la compagnie), serait-ce lié ? D’après @lorenzoFB (Staff writer @Motherboard) la réponse est oui. Il affirme que les hackers responsables de l'attaque lui ont confirmé avoir fait les deux coups.

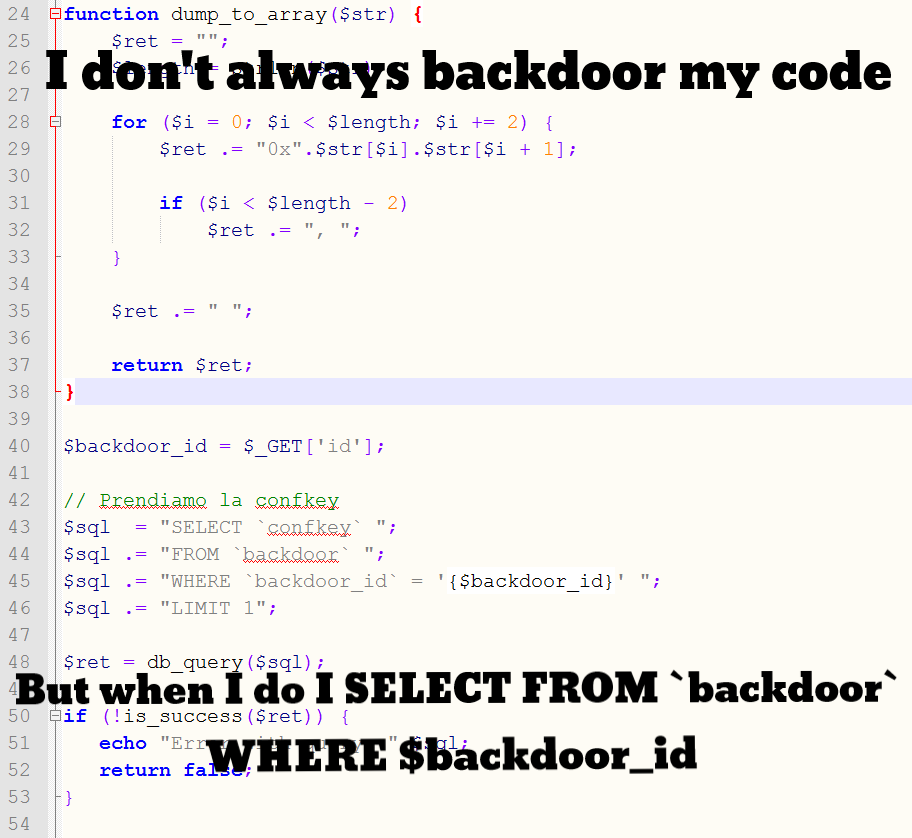

Une backdoor dans la backdoor.

Non vous n’êtes pas dans inception … pas encore. Bien que la compagnie n'ait pas vraiment communiqué publiquement sur son hack, il semblerait qu'elle ait communiqué à ses clients en leur demandant de ne plus utiliser ses outils suite au leak. Des traces de faille de sécurité (volontaire ou non à vous de juger) ont été trouvées dans des codes sources (des gens biens on vous dit).

le technicien attentif regardera la ligne 40 et 45 et hurlera à la fort probable SQLi

Que trouve-t-on dans l'archive ?

Avertissement.

Le .torrent pour obtenir l'archive peut se trouver sur infotomb. A ce stade, il faut bien garder un esprit critique sur le fait que c'est un leak. Tout n'est pas forcement vrai, il peut y avoir de la manipulation, vous pouvez infecter votre ordinateur si vous jouez à l'apprenti sorcier avec le matériel contenu dans l'archive.

400 Go c'est long à parcourir, des nouvelles découvertes se font d'heure en heure, suivez google, vos sites d'actu préférés ainsi que #HackingTeam pour rester informé.

D'un point de vue technique.

On trouve dans l'archive des codes sources, des programmes sous licence propriétaire (avec des licences ou des cracks), un 0 day flash (a lire), des VMs, des access, des IPs, des références au C&C (voir un travail effectué à partir du leak), des exploits (pas toujours d'eux) (qui soulève pas mal de question entre autre au sujet d'OpenSSL et de SELinux (voir kernel)).

si vous pensez avoir été compromis (ou l’être dans un prochain avenir), certains travaux commencent à voir le jour.

D'un point de vue non technique.

Des mails, des contrats, de la documentation, du porno, une carte de crédit, des documents tiers, des fiches de paye, des CVs …

Les miroirs onlime, les gits …

Ont trouve pas mal de miroirs recopiant (exactement ?) le contenu de l'archive tel que http://ht.musalbas.com/ ou http://hacking.technology/Hacked%20Team/

Certains ont fait pareil juste pour le code source disponible sur github comme https://github.com/hackedteam et https://github.com/informationextraction/

Certains miroirs disparaissent, ainsi que des repos github. des requêtes DMCA sont envoyées pour retrait de contenu à cause de violation de droit d'auteur … et rien ne garantit que ce qui est upload est égal au contenu de l'archive (déjà qu'on ne peut être sur à 100% du contenu de l'archive …) !

Le listing des clients / pays.

Hacking team affirme depuis longtemps:

“Les logiciels développés par Hacking Team sont vendus uniquement aux agences gouvernementales, et jamais dans des pays inscrits sur listes noires par les États-Unis et les organisations internationales dont l’Union européenne et l’OTAN. Un comité indépendant composé d’experts juridiques analyse chaque opportunité de vente pour s’assurer de leur compatibilité avec notre politique. Les contrats passés avec les acheteurs gouvernementaux définissent des limites d’utilisation de nos logiciels. Nous surveillons l’actualité et les communications publiques comme les blogs et les commentaires Internet pouvant rapporter des abus, et nous enquêtons si c’est nécessaire.”

Parmi les clients (passés et actifs) de Hacking Team, on peut citer:

- la Corée du Sud

- le Kazakhstan

- l'Arabie Saoudite

- l'Éthiopie

- Oman

- le Liban

- l'Égypte

- la Mongolie

- l'Azerbaijan

- la Malaisie

- Singapour

- la Thaïlande

- l'Uzbekistan

- le Vietnam

- Chypre

- l'Australie

- le Maroc

- Le Nigeria

- le Soudan

- le Chili

- la Colombie

- l'Équateur

- le Honduras

- le Mexique

- le Panama

- les États-Unis

- l'Italie

- Chypre

- la Turquie

- la Tunisie

- le Luxembourg

- la Russie

- l'Espagne

- le Bahrain

- les Émirats Arabes unis

- …

Des billets de blog avec un peu plus de contexte et de détails apparaissent.

Il ne semble pas que l'ensemble des clients soient vraiment tout rose, certains sont même plutôt loin dans le coté obscur de la force . Hacking Team est il incompétent ? non plutôt malveillant et menteur si l'ont en croit ce document (soulignement rajouté).

On est ici très loin de respecter l'arrangement de Wassenaar.

Un peu plus d'information sur les contenus ici et la.

Le petit WTF luxembourgeois.

Nous pouvons lire dans le leak

EU Luxembourg Luxemburg Tax authority 5/31/2015 Active

hors, d’après 5 minutes RTL luxembourg

Cette nouvelle est à l'origine d'une question parlementaire urgente du CSV et a provoqué une réaction du Premier Ministre cet après-midi à la Chambre des Députés.

D'après lui, et selon les responsables de l'administration fiscale, aucun lien et aucune facture ne les lieraient à cette société italienne. Aucune activité n'a été commandée par l'administration des contributions. En revanche, et dans un soucis de transparence, Xavier Bettel a confirmé qu'un logiciel a bien été acheté auprès de cette même société mais cette fois-ci par les Services de Renseignement luxembourgeois. Le deal commercial remonte à 2012, à l'époque Jean-Claude Juncker avait validé l'achat de ce programme d'écoutes (qui n'aurait été utilisé que deux fois) pour 300.000 euros, facturés vraisemblablement au Ministère d’État.

Cela permet de rappeler que c'est un leak, et non une bible non sujette à erreur ;)

Le cas français.

D’après les mails contenu dans le leak, il semblerait que c'est ainsi que hacking team aurait repris contact avec l'administration française. Le rapport entre la France et hacking team entre facilement dans un contexte plus important (post PJL, pendant des process d'entreprise française similaire à hacking team pour complicité d'acte de torture …). Le lecteur intéressé pour consulter les quelques articles suivants (et continuer ses recherches sur google).

- https://reflets.info/hacking-team-et-la-france-cest-plus-pas-facile-que-cest-complique/

- http://www.lemonde.fr/pixels/article/2015/07/07/les-logiciels-espions-de-hacking-team-interessaient-aussi-la-france_4674469_4408996.html

- http://www.lefigaro.fr/secteur/high-tech/2015/07/06/32001-20150706ARTFIG00097-le-spectaculaire-piratage-d-une-societe-de-surveillance-des-internautes.php

- http://www.zdnet.fr/actualites/espionnage-la-france-un-temps-interessee-par-les-outils-de-the-hacking-team-39822092.htm

FAIL en série.

Dans cette section nous trouverons des fails, plus ou moins explicables, il y en aura sans doute beaucoup d'autre …

Il s'agit ici plus de se "moquer" gratuitement que d'information vraiment utile.

Les passwords.

Quand on fait de la sécurité, on passe une partie non négligeable de son temps à se rendre compte que les password c'est important, qu'un bon password doit être long, avoir des minuscules, majuscules, chiffre, caractère spéciaux, ne pas être un mot du dictionnaire (même écrit en leetspeach), une date de naissance, le nom de votre chat et être unique (non réutilisé pour d'autre plateforme).

Et quand une boite de hacker se fait avoir, on remarque que les password sont du genre:

- HTPassw0rd

- Passw0rd!81

- Passw0rd

- Passw0rd!

- Pas$w0rd

Les licences.

Le leak contient beaucoup d'information financières, il n'est pas difficile de dire que les licences des produits de Hacking Team ne sont pas bon marché, mais qu'en est il des logiciels sous licence utilisée par la société ?

Le (pedo)porn.

Plus glauque cette fois, un des scripts présent dans l'archive fait référence à C:\Utenti\pippo\pedoporno.mpg" et "C:\Utenti\pluto\Documenti\childporn.avi . Le script en lui-même n'a pas encore été analysé en profondeur, mais ça semble un peu trop spécifique …

Toujours sale mais moins glauque, des références plusieurs porno sur youporn ;)

Questionnement.

Le sujet soulève beaucoup de questions sur les gouvernements à travers la planète, sur la légitimité et responsabilité de ce genre de société (Amesys, Bull1, Qosmos, vupen, bluecoat, Gamma International …) et l'importance de laisser ce domaine d’activité aux états uniquement. Beaucoup de questionnement sur la politique internationale pourrait aussi surgir (faut-il laisser un état non démocratique utiliser ce genre de matériel pour contrer leurs dissidents sans intervenir ?

Dans un autre cadre, comment réagir face à ce leak ? un hack/vol comme un autre punissable en justice? un acte citoyen?

Quoi qu'il en soit, l'affaire Snowden nous a montrer que le grand public aime ce genre d'information mais ne semble pas vouloir se bouger pour que ça change pour autant, tout devrait donc se passer en coulisse.

Remerciement.

Tous les faits de ce journal ne sont pas issus de mes propres recherches, j'ai trouvé beaucoup d'informations sur le web et IRC. Je remercie tout le monde pour ça (j'ai pointé le plus souvent possible la source d'une information dans l'article).

# Not prems

Posté par Spack . Évalué à -9.

Très beau journal très bien détaillé que je vais m'empresser de lire mais tu n'es pas le prems.

[^] # Re: Not prems

Posté par domble42 . Évalué à 10.

si tu as lu l'autre journal et ses commentaires tu sais que je sais :p

[^] # Re: Not prems

Posté par Spack . Évalué à 3.

Mouais, j'avais pas vu. Tu aurais vraiment dû proposer une dépêche.

[^] # Re: Not prems

Posté par domble42 . Évalué à 10.

je suis pas familier du site, a mon premier journal on m'a dit que le journal c’était bien.

et parfois je vois dans les dépêches qu'un journal est promu en dépêche.

du coup je me dit que si ca doit passer en dépêche, ça passera en dépêche :p

[^] # Re: Not prems

Posté par eingousef . Évalué à -10.

putain mais ta gueule

*splash!*

# C'est vexant

Posté par Victor STINNER (site web personnel) . Évalué à 10.

Il n'y a pas d'exploit pour Linux ? (j'exclus volontairement Android de "Linux".) Est-ce que ça veut dire que Linux n'est pas prêt pour le desktop ?

[^] # Re: C'est vexant

Posté par Frédéric COIFFIER . Évalué à 3.

Peut-être pas identifié pour l'instant mais en tout cas, Linux est ciblé :

https://github.com/hackedteam

En regardant rapidement, on y voit du Firefox, le whoopsie mentionné dans l'autre journal, gnome-keyring…

[^] # Re: C'est vexant

Posté par rdhlnn . Évalué à 3. Dernière modification le 08 juillet 2015 à 19:18.

Si, il y a une exploitation d'une faille du kernel plus vieux que la version 3.5.5, et cela semblait être au départ une faille de SELinux. Je ne saisis pas tous les détails techniques, alors je te laisse découvrir la discussion sur reddit.

PS : j'ai précisé cela aussi dans l'autre journal

Edit : le lien était déjà dans ce journal

[^] # Re: C'est vexant

Posté par Victor STINNER (site web personnel) . Évalué à 8.

Bah justement, selon le 1er commentaire ce n'est pas une faille qui cible Linux/Intel, mais plutôt Android avec Linux/ARM:

https://www.reddit.com/r/linux/comments/3cegok/unknown_selinux_exploit_found_in_the_hacking/

Pour moi, s'il n'y a pas de rootkit et d'exploits pour Linux, c'est que Linux n'est pas assez rentable en terme de cibles potentielles. Je ne pense pas que ça soit un problème technique, des failles, y'en a à tous les niveaux et sur tous les OS. Mais ça coûte du temps (donc de l'argent) de les rechercher puis d'écrire des exploits fiables pour les utiliser.

Ou alors il y a vraiment un problème technique pour écrire des rootkits "portables" d'une distribution Linux à l'autre ?

Je ne sais pas. Ma question de base est : ai-je raison de me sentir protégé sous Linux, ou bien est-ce de l'inconscience de ne pas installer de parefeu et d'antivirus sur mon poste de travail ?

[^] # Re: C'est vexant

Posté par Harry . Évalué à 2.

Est-ce que tu as vu https://github.com/hackedteam/core-linux ? C'est la version Linux de leur backdoor RCS.

Et je ne pense pas qu'un antivirus sur ton poste de travail change grand chose, vu le travail important réalisé par Hacking Team pour que leurs binaires ne se fassent justement pas détecter. Par contre ça peut te donner l'illusion que tu es protégé.

[^] # Re: C'est vexant

Posté par Albert_ . Évalué à 8.

Pour moi, s'il n'y a pas de rootkit et d'exploits pour Linux, c'est que Linux n'est pas assez rentable en terme de cibles potentielles.

Cette argument me laisse toujours dubitatif. La majorite des gros serveurs sont sous linux et j'ai un peu de mal a croire que cela ne soit pas interessant pour ces

connardscretins.Par contre que cela soit parfait niveau securite n'exagerons rien.

[^] # Re: C'est vexant

Posté par Zenitram (site web personnel) . Évalué à 2. Dernière modification le 09 juillet 2015 à 12:26.

Eux-mêmes sans utilisateur direct avec un client email ou autre et qui va réussir à faire exécuter un programme "cheval de Troie".

On parle de faille userland surtout, donc il faut déjà avoir un accès au serveur, ce qui n'est pas facile (en théorie, un admin de serveur intéressant est un minimum compétant).

Quel que soit l'OS (Windows, Mac, Linux), les failles "à distance" sont très rares (l'open bar à la Debian avec SSH date quand même pas mal…)

Tandis que sous Windows/Mac/Android, l'utilisateur est la, et une des failles à exploiter est entre la chaise et le clavier.

Donc Linux sur un serveur n'est pas une cible potentielle pour un rootkit générique (après, si on a une cible précise à haute valeur, c'est une autre histoire et on travaille sur un rootkit dédié), ça ne compte pas vraiment.

Et Linux sur un client, ben… voila, quoi, c'est rare, factuellement, donc pas rentable.

Au final, peu d’intérêt financier de faire du rootkit générique pour Linux (plus loin que le script kiddy qui n'a pas d'effort à faire sur une faille connue), Linux est protégé par son nombre d'utilisateurs "directs" faible.

[^] # Re: C'est vexant

Posté par Harry . Évalué à 9.

Rootkit générique ? Rootkit dédié ? Je ne suis pas sûr de comprendre ce que tu écris.

Comme je l'ai écrit dans mon commentaire précédent, la backdoor RCS supporte bien Linux, ce qui montre que c'est bien une cible pour Hacking Team. Pourquoi refuser la réalité, et ne pas accepter que Linux aussi est la cible d'attaques, que ce soit des serveurs ou des postes clients ?

Les failles "à distance", comme tu les appelles, ne sont pas rares, au contraire. Preuve en est le nombre de serveurs piratés grâce à des vulnérabilités dans des langages de script comme PHP au hasard. Enfin, Linux sur un poste client peut aussi constituer une cible de choix, par exemple si l'utilisateur administre d'autres serveurs, si c'est un développeur d'un projet important, etc.

# .

Posté par Sufflope (site web personnel) . Évalué à 10.

Le pedopron en fait c'est un outil qui génère de fausses preuves sur un ordi infecté (je vous laisse vérifier dans les sources :P).

Par contre il me semble qu'on a bien un historique (non-pedo) d'un employé qui devait sans doute aller aux toilettes avec son ordi.

[^] # Re: .

Posté par domble42 . Évalué à 3.

j'y ai pense a l'outil dont tu parles, mais le path est trop specifique non?

c'est le cas oui, je donne le lien sur "Toujours sale mais moins glauque, des références plusieurs porno sur youporn ;)"

# Pedobear

Posté par Kerro . Évalué à 10.

Si les trucs pédopornographiques se limitent à deux fichiers dont le nom ne ressemble pas à un nom "habituel" pour une vidéo, c'est peut-être que ce sont simplement des appâts pour que les cibles cliquent/téléchargent/etc. Ou pour faire du chantage une fois que le fichier est balancé sur l'ordinateur d'un technicien réseau d'une entreprise qui ne veut pas collaborer.

# Ils ont (enfin?) communiqué

Posté par domble42 . Évalué à 9.

ils n'ont pas violée la loi disent-ils: https://www.ibtimes.co.uk/hacking-team-we-have-broken-no-laws-acted-completely-ethicially-1509740

il semblerait que l'arrangement de Wassenaar bafoue, les crack, la creation de preuve, les fake id, tout ca c'est legitime.

# Backdoors

Posté par Ms-Mac . Évalué à 7.

Le pire c'est que des gouvernements donc des abrutis de politiques trompés par leurs supers techniciens en renseignement ont payé des millions de dollars ou euros pour avoir des produits avec des backdoors.

Daesh cette soit disant organisation non gouvernementale de terrorisme qui a du pognon ( rançons, pétrole …)

doit se régaler avec le double des clés.

Mais c'est vrais que les boites noires sont la pour nous protéger …

```

Tout le monde a un cerveau. Mais peu de gens le savent.

# hacked vs cracked

Posté par BAud (site web personnel) . Évalué à 6.

l'arroseur arrosé, depuis la LCEN (dès 2004 :/) c'est aujourd'hui moins rigolo (Bluetouffe pourrait en témoigner). Comme quoi, l'humour se perd. Heureusement que LQDN en garde une bonne dose, avec une ligne directrice claire, ça va de soi, malheureusement on ne sait pas ce qu'en pensent les braves gens.

Pour autant, être un hacker au sens de bidouilleur, souhaitant comprendre comment cela fonctionne, je ne vois vraiment pas la mauvaise réputation (de Georges Brassens ?) qui pourrait y être associée :/

[^] # Re: hacked vs cracked

Posté par jihele . Évalué à 9.

Il y a le bon hacker et le mauvais hacker.

Le hacker au sens où tu l'entends n'est pas en cause. C'est le bon hacker.

Mais au sens couramment employé dans la presse non spécialisée (et même spécialisée, sans doute), c'est quelqu'un qui s'introduit dans les systèmes informatiques pour voler des donner ou foutre la merde. C'est le mauvais hacker. D'où la connotation négative du terme.

L'auteur du journal en a conscience puisqu'il fait référence à la mauvaise réputation et précise que le mot répond à des définitions variées.

[^] # Re: hacked vs cracked

Posté par jihele . Évalué à 10.

Mais pour tout compliquer, il y a aussi le bon mauvais hacker, Robin des Bois du net, qui s'introduit dans les systèmes d'informations pour voler aux méchants pour leaker à tout le monde.

Et là c'est un bon ou un méchant, ça dépend qui le juge et quand.

Un peu comme Nelson Mandela. Résistant, c'était un terroriste. Rétrospectivement, les vestes se sont retournées, c'est un héros. Mais les résistants palestiniens c'est des terroristes, c'est pas pareil.

[^] # Commentaire supprimé

Posté par Anonyme . Évalué à -10. Dernière modification le 09 juillet 2015 à 15:23.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # Re: hacked vs cracked

Posté par ohm . Évalué à 4.

Moi je propose de privilégier VLC ou tout autre lecteur libre pour voir des vidéos en ligne : possibilité de caler à la souris, au raccourci clavier ou même en CLI sur n'importe quelle partie de la vidéo.

Par exemple une vidéo YouTube avec VLC (VLC lit nativement un lien YouTube mais au pire il y a youtube-dl) ; voici une commande pré-calée sur 1h00m38s :

[^] # Re: hacked vs cracked

Posté par Marotte ⛧ . Évalué à -2. Dernière modification le 09 juillet 2015 à 16:17.

[commentaire supprimé par l’auteur]

[^] # Re: hacked vs cracked

Posté par Marotte ⛧ . Évalué à 3.

Je vois au moinssage que je n’aurais peut-être pas dû supprimer mon commentaire…

En fait j’avais écrit qu’il suffisait de faire :

vlc https://youtu.be/Tx_8GcV12co?t=3638Mais en fait ça ne fonctionne pas, ça lance la vidéo au début…

[^] # Commentaire supprimé

Posté par Anonyme . Évalué à -10. Dernière modification le 10 juillet 2015 à 11:03.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # Re: hacked vs cracked

Posté par Antoine . Évalué à 1.

Mouarf.

[^] # Re: hacked vs cracked

Posté par BAud (site web personnel) . Évalué à 2.

SamWang :-)

[^] # Commentaire supprimé

Posté par Anonyme . Évalué à -10.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # Re: hacked vs cracked

Posté par BAud (site web personnel) . Évalué à 2. Dernière modification le 16 juillet 2015 à 00:34.

merci pour la transciption, même si c'est un peu du réchauffé (j'étais hacker et cracker dès les années 80, ce qui m'a donné un peu d'expérience du contexte et des intervenants, j'ai lu langelot aussi en bibliothèque verte… Je trouve normal que nos « amis » de la DCRI soient à nos côtés, sans que cela exacerbe un quelconque complexe complotiste, même si je le regarde encore avec perplexité aujourd'hui :D).

Tu es à +10/-9 désormais (même si je n'ai cliqué sur aucun des deux liens possibles).

[^] # Commentaire supprimé

Posté par Anonyme . Évalué à -10. Dernière modification le 15 juillet 2015 à 22:23.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # Re: hacked vs cracked

Posté par Nairwolf . Évalué à 2.

Merci pour la transcription ;)

Je suis trop jeune pour avoir connu les mouvements de libération sexuelle, le combat des féministes ainsi que pour les homosexuels. Bien leurs combats continuent encore aujourd'hui, mais je n'ai pas connu comment c'était au tout départ. Néanmoins, l'imaginaire que je m'en fais c'est que ces combats touchaient un bon nombre de personnes. On ne peut pas rester indifférent par rapport à cela. Soit les gens sont favorables au fait de traiter les homosexuels comme une personne normale, soit, ils ne le sont pas, et le font savoir. L'opinion générale a aussi fait avancer la cause. Mais il me semble que tout le monde pouvait trouver des solutions sur "comment améliorer la cause".

Pour la question de la vie privée, malheureusement, j'ai bien peur que les conditions ne soient pas les mêmes. J'ai l'impression que la question de la vie privée n'intéresse personne, alors que paradoxalement, tout le monde pourrait défendre cette cause. Cela ne concerne pas uniquement les homosexuels ou les femmes ! Pourtant, tout le monde s'en fiche, et ne voient pas les problèmes liés à cette perte de vie privée. La stigmatisation et les "injustices" sont moins voyantes…

Alors, comment faire ? Vous y croyez vraiment que cette bataille puisse être remportée ? Je veux dire, ce n'est pas comme les logiciels libres où il "suffit" de se mettre à développer des logiciels libres. On embête personne. Et si tu veux n'utiliser que des logiciels libres, cela vient de ta volonté première, il y a parfois des difficultés techniques, parfois, il faut renoncer à un certain confort, mais il y a toujours la possibilité de le faire.

La vie privée ? Tu peux dire que tu revendiques un droit à la vie privée. Mais concrètement comment tu t'y prends ? N'importe quelle connexion et échange de données chiffrés peut sans doute être déchiffré si la volonté est là…

[^] # Commentaire supprimé

Posté par Anonyme . Évalué à -10. Dernière modification le 16 juillet 2015 à 14:35.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # Re: hacked vs cracked

Posté par Nairwolf . Évalué à 3.

Hum… Je m'attendais à des réponses intéressantes, mais pas à quelque chose comme ça. D'une part, je n'ai pas l'impression que tu réponds à mes questions, qui sont, je le rappelle "Croyez-vous que l'on puisse remporter cette bataille ? Et si oui, comment faire ?".

Je comprends bien l'importance de l'intégrité du matériel pour s'assurer du comportement des machines, mais qu'est-ce que la relocalisation des centres de production à avoir ? Est-ce que quand tu télécharges un exécutable même dans les dépôts les plus surs, est-ce que tu regardes où a été "compilé" l'exécutable ?

Ensuite, le reste…. Est-ce que tu penses pouvoir gagner ma confiance en me donnant comme référence des ouvrages d'Alain Soral, et ses amis ? Pas que je puisse démonter ses arguments, ou m'assurer du bien-fondé (ou non) de ses théories, je trouve que la façon dont il s'exprime, et qu'il se met en scène, ne font rien pour me donner confiance en ses arguments. Tant bien même s'il critique le pouvoir en place, et qu'il aurait raison !

Le truc s'appelle Kontre Kulture. Déjà, on sait qu'on est dans l'opposition, donc dans un avis forcément tranché et subjectif… ce n'est pas trop le signe d'une objectivité quelconque… Ensuite, je déteste cette argument qui est de dire "puisqu'on me censure, et qu'on m'interdit de parler, c'est forcément parce que les critiques que je fais contre le pouvoir sont vrais, ils ne veulent pas que l'on sache !".

Ensuite, l'annonce prophétique comme quoi cette censure est unique en France, et va faire soulever les foules…. Et bien, je crois qu'on peut attendre longtemps ! Je doute que cela soit unique d'ailleurs.

[^] # Commentaire supprimé

Posté par Anonyme . Évalué à -10. Dernière modification le 18 juillet 2015 à 20:51.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # Re: hacked vs cracked

Posté par robotux . Évalué à 10.

Le mauvais hacker, il prend un ordi, il hacke. Le bon hacker, il prend un ordi, il hacke… mais c'est un bon hacker ;-)

[^] # Re: hacked vs cracked

Posté par zurvan . Évalué à 4.

ici on a de bons hackers qui ont commit un acte « illégal » (s'introduire dans un système informatique) mais éthique selon certains (puisque ce système informatique est néfaste), et qui donc auront bonne réputation auprès d'une partie des informaticiens libristes suite à cela.

C'est de « bonne guerre » on va dire…

Rappel important : vos amis qui se sont retournés contre vous parce que la TV leur a dit de le faire : ils le feront encore.

[^] # Re: hacked vs cracked

Posté par eingousef . Évalué à 10.

ouais enfin ils auraient pu défacer le site avec des photos de bites comme même

Ils n'ont fait le boulot qu'à moitié :/

*splash!*

[^] # Re: hacked vs cracked

Posté par Seb . Évalué à -6.

C'est très sexiste comme remarque

[^] # Re: hacked vs cracked

Posté par Crp (site web personnel) . Évalué à -7.

Perso je fais la distinction entre la technique et l'éthique:

Le hacking est la technique qui consiste à s'introduire dans un système en contournant la sécurité.

Et en fonction des intentions du hacker, c'est un white ou un black hat.

[^] # Re: hacked vs cracked

Posté par Nitchevo (site web personnel) . Évalué à 2.

Très bien ta définition mais qui est juge de l'intention? En fonction de quelles règles juridiques ou morales? Disons que d'après toi un white hat est un hacker dont les motivations ne choquent pas tes conceptions éthiques, bref un bon hacker c'est celui qui hacke ce que j'accepte de voir hacké. C'est simple clair, à condition que le monde entier pense comme toi.

[^] # Re: hacked vs cracked

Posté par Zenitram (site web personnel) . Évalué à 8.

Non.

Hacking

"le bidouillage ou hacking concerne les activités visant à détourner un objet de sa fonction première. Le hacking a pour fonction de résoudre ou d'aider à résoudre des problèmes, et cela dans de nombreux domaines."

que ça te plaise ou pas, tu ne peux pas changer le sens des mots, et ce même si d'autres le font.

Et en fonction des intentions du cracker (en fait, surtout en sachant si il a l'autorisation de contourner la sécurité ou pas, par exemple en ayant un contrat de test de la sécurité avec le proprio de la machine), c'est un white ou un black hat.

(un hackeur travaillant toujours sur des choses à lui, il est toujours "white", ce que dit l'auteur du commentaire auquel tu réponds sans répondre en fait).

[^] # Re: hacked vs cracked

Posté par domble42 . Évalué à 10.

Il est vrai que pour beaucoup le hack originel c’était le détournement de matos telecom pour améliorer une installation ferroviaire miniature au MIT.

Par contre le terme crackeur n'a jamais vraiment pris pour ce qu'on appels communément aujourd'hui les black hat simplement parce que le mot était déjà utilisé (et l'est toujours aujourd'hui) pour désigner les gens contournant les protections numérique (réalisation d'un keygen ou d'un patch pour bypass une activation, contournement de DRM ect.).

Et si tu peux changer le sens des mots, de façon plus ou moins jolie, de façon plus ou moins imagée, et de façon plus ou moins vrai. Si je te dis "t'as pas 100 balles" je m'attends pas a des ballons de basket. La modification d'une langue par les personnes qui l'emploi font de cette langue une langue vivante. c'est pas toujours beau mais c'est pas interdit.

[^] # Re: hacked vs cracked

Posté par BAud (site web personnel) . Évalué à -1. Dernière modification le 11 juillet 2015 à 01:52.

Contrairement au raccourci que tu fais, un cracker n'est àmha pas forcément un black hat, cela peut être un white hat (j'ai pas mal de collègues qui font de l'intrusion, je puis aussi en faire en moins de 15 min au sein d'une prod'… en ne faisant appel qu'au social hacking).

Pour autant, le terme de cracker est foncièrement plus connoté que hacker sur une volonté d'intrusion (bénéfique ou pas) ou pire (le côté black hat que tu relèves). Tout est dans la nuance et la compréhension de l'intention.

Pour revenir sur tes exemples des « drm flawed by design » (ce n'est aucunement des protections même si accessoirement numériques, la clé étant fournie avec le cadenas la plupart du temps…), c'est àmha du ressort au mieux de script kiddies, pas très élaboré, ni très compétent… éventuellement sachant chercher (j'ai failli dire astucieux, mais même pas). Utiliser un crack ne fait pas de toi un cracker :-) eh oui !

[^] # Re: hacked vs cracked

Posté par domble42 . Évalué à 4.

j'ai pas vraiment compris ce que tu as tente de dire … pourtant j'ai relu.

Ce n'est pas un raccourci, un cracker dans sa définition est assimilable à un black hat:

RFC 1983

Dans le sens commun (wikipedia)

hacker dans sa définition première n'a RIEN à voir avec la sécurité informatique:

(les premiers hacker ne l’était pas en informatique mais en modélisme ferroviaire.

RFC 1983

Dans le sens commun, hacker garde ce sens, et une sous culture du hacking pour la sécurité informatique a fait son chemin qui englobe entre autre les cracker.

[^] # Commentaire supprimé

Posté par Anonyme . Évalué à -10.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # Re: hacked vs cracked

Posté par domble42 . Évalué à 0. Dernière modification le 11 juillet 2015 à 12:02.

pourquoi tu passes de souvent a parfois? de plus si tu continue la lecteur, il est bien exprime qu'il y a souvent une confusion entre hacker et cracker et renvoie vers la référence de hacker. ca ne change rien que dans le langage courant cracker est assimile a blackhat.

[^] # Commentaire supprimé

Posté par Anonyme . Évalué à -10. Dernière modification le 11 juillet 2015 à 13:38.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # Commentaire supprimé

Posté par Anonyme . Évalué à -10.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # Re: hacked vs cracked

Posté par téthis . Évalué à 10.

Et, le plus souvent, à un biscuit apéritif.

The capacity of the human mind for swallowing nonsense and spewing it forth in violent and repressive action has never yet been plumbed. -- Robert A. Heinlein

[^] # Re: hacked vs cracked

Posté par eingousef . Évalué à 5.

Se faire pwner par un biscuit apéritif, si ça c'est pas le summum de la honte… :'(

*splash!*

# Intermédiaires

Posté par nico4nicolas . Évalué à 4.

Ce qui m'intéresse le plus, c'est ce que fait la France et comment elle le fait. J'ai donc lu les extraits d'échanges de courriers électroniques sur cette page et j'ai été surpris de voir les adresses des clients avec qui conversait le personnel de la société hacking-team.

KCS Group

Le premier interlocuteur a une adresse appartenant à KCS Group, il s'agit d'une entreprise de stratégie intelligente et de risque basé à Londres.

Sagic

Le deuxième interlocuteur a une adresse @sagic.fr. Les informations ne sont pas aussi évidentes à trouver, n'étant pas bon dans ce domaine, tout ce que j'ai trouvé est à prendre avec précaution. Il semblerait que l'entreprise soit basée en France qui fait de la restauration. Cette information paraissant peu fiable, on peut penser qu'il s'agit d'un organisme travaillant entre le centre national d'études des télécommunications et le groupement interministériel de contrôle.

Conclusion

Malgré mon dégoût pour l'industrie de l'espionnage, je suis heureux de constater qu'entre 2014 et 2015, un intermédiaire s'est retiré de la discussion. Par contre, de mémoire, il me semble que la loi renseignement stipule que le gouvernement ne peut faire appel à aucun intermédiaire et doit garder le contrôle des outils de surveillance de masse (c'est pas écrit comme ça en tout cas). La boite noire qu'aurait constitué hacking-team me parait contrevenir à la loi et être une faille majeure… et mes espoirs s'envolent à nouveau.

[^] # Re: Intermédiaires

Posté par fearan . Évalué à 3.

Surtout que leurs outils ont des backdoor ;)

Il ne faut pas décorner les boeufs avant d'avoir semé le vent

[^] # Re: Intermédiaires

Posté par domble42 . Évalué à 2.

oui mais la France a dit "il faut que l'anssi veille a ce qu'il y ai pas de backdoor si vous voulez qu'on achète" :p

D'ailleurs quand tu vois les failles SQL énormes qu'ils laissent, on me fera pas croire que c'est de la malveillance :)

[^] # Re: Intermédiaires

Posté par pasBill pasGates . Évalué à 2.

LOL…

Sagic

51 BOULEVARD DE LATOUR MAUBOURG

http://www.sgdsn.gouv.fr/site_rubrique45.html

[^] # Re: Intermédiaires

Posté par rahan . Évalué à 4.

Effectivement, c'est ce que j'écrivais dans ce commentaire : https://linuxfr.org/nodes/106246/comments/1612471

Tu as l'ANSSI à cette adresse aussi…

[^] # Re: Intermédiaires

Posté par oinkoink_daotter . Évalué à 2.

Il n'y a rien dans la loi renseignement qui interdise à l'Administration d'acheter des solutions à l'extérieur. Qu'elle soit la seule à avoir le droit de les installer et les opérer n'est pas le même sujet.

Suivre le flux des commentaires

Note : les commentaires appartiennent à celles et ceux qui les ont postés. Nous n’en sommes pas responsables.