Cette revue de presse sur Internet fait partie du travail de veille mené par l’April dans le cadre de son action de défense et de promotion du logiciel libre. Les positions exposées dans les articles sont celles de leurs auteurs et ne rejoignent pas forcément celles de l’April.

Forum général.cherche-logiciel Visualisation de logs nftables

Bonjour,

Je recherche une solution pour visualiser les statistiques d'un cluster de firewalls basé sur nftables.

J'ai déjà ulogd2 qui enregistre les paquets, donc je peux facilement exporter du JSON, pour LogStash / Grafana / ElasticSearch / Kibana / etc…

Si vous connaissez un tutoriel, orienté Debian, pour installer un service qui permettrait de récolter les logs de ULOGD2 et les pousser vers un serveur, par exemple en utilisant un exporteur Prometheus, ça me va. Les informations que j'ai trouvé (…)

Amazon OpenSearch - fruit d'une rivalité avec Elastic ?

Pour faire écho à Elastic, qui a changé la licence de ses produits Elasticsearch (moteur de recherche) et Kibana (visualisation de données), Amazon vient d’annoncer il y a peu la sortie de son produit OpenSearch en open-source, un fork de ces deux produits.

Forum général.petites-annonces [CDI] Admins / Ingés sys Linux confirmés - Capensis - Lille (H/F)

Capensis en quelque mots :

Fondée en 2002, Capensis est une société d'informatique spécialisée en Logiciels Libres basée sur Lille, Nantes et Tours. Depuis sa création, Capensis s'est développée avec un but constant : fournir à ses clients des solutions d'infrastructures pérennes et fiables autour des technologies Linux et Open Source.

Nous recherchons pour notre agence de Lille : 2 Administrateurs / Ingénieurs Systèmes Linux confirmés (H/F) 3 à 5 ans d'expérience

Vos missions si vous les acceptez ?

Intégrez (…)

Virevoltantes valses de licences libres et non libres dans les bases de données

Sur les cinq dernières années, nous avons assisté un ballet impressionnant de changements de licences dans les « bases de données » (au sens large ici) libres (SQL ou NoSQL) : on parle ici de MariaDB (base relationnelle), Elasticsearch (moteur de recherche)/Kibana (visualisation de données), MongoDB (base orientée documents), Redis (base clé valeur), Confluent (gestion d’événements), CockroachDB (SQL distribué), Graylog (gestion de journaux système), et j’en oublie peut-être.

La trame

Les entreprises qui éditent ces bases se voient attaquées dans leur modèle (double licence libre et payante, open core, service, etc.). Selon ces entreprises, d’autres acteurs leur taillent des croupières, leur piquent leur chiffre d’affaires, se placent en intermédiaires captant la valeur, souvent avec une approche « base de données à la demande » de type opérateur d’infrastructure de cloud (mais ça pourrait aussi être un simple intégrateur de solution), et le tout sans contribuer.

Et souvent la solution retenue pour stopper ce qui est perçu comme une dérive est un changement de licence, vers une licence non-libre, respectant généralement les critères suivant :

- le code est visible / disponible (on part quand même d’une solution libre/open source, si le code n’était pas visible le changement serait brutal)

- « ça change rien pour toi utilisateur final » (soit tu ne payais pas et c’est encore le cas, soit tu payais déjà (pour le service, le support, etc.) et ça va continuer identiquement)

- il est interdit de faire du « à la demande » sans publier le code qui te permet de le faire.

Lien Elasticsearch et Kibana passent de Apache 2 à SSPL à partir de la 7.11

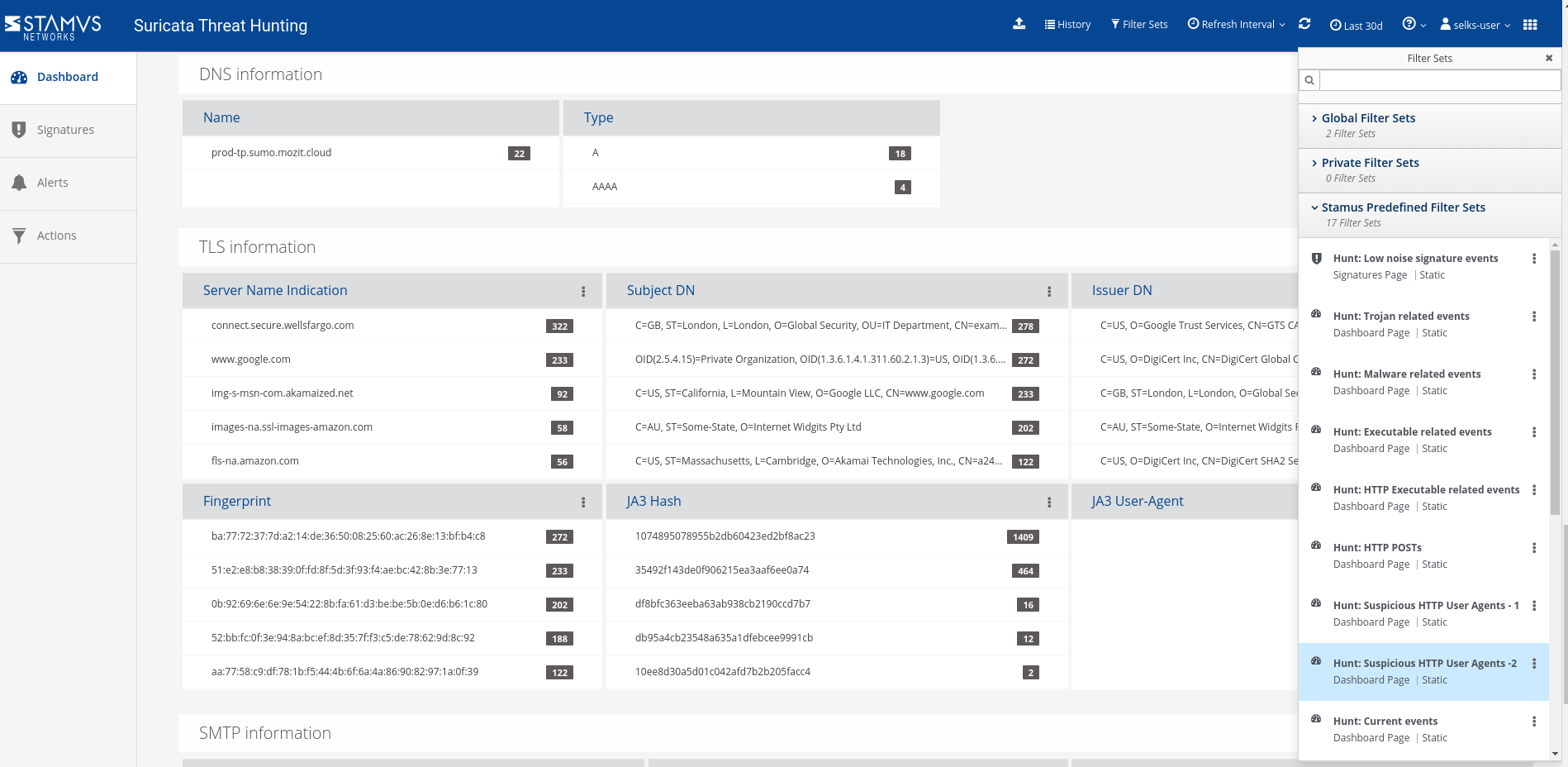

SELKS 6 : mise à jour de la distribution basée sur Suricata

SELKS 6 a été publié par Stamus Networks. Cette nouvelle version de la distribution mettant Suricata au cœur de l’analyse réseau orientée sécurité arrive un peu moins d’un an après la version 5.0. Au programme de la version 6, une mise à jour des logiciels intégrés, avec Suricata en version 6.0-git et Elasticsearch en version 7 et une interface Web mise à jour.

SELKS est une distribution autonome (live) et installable qui fournit une solution clef en main pour analyser le trafic réseau et détecter les menaces. Le mode de fonctionnement principal est en passif (détection d’intrusion), mais il est également possible de modifier la configuration pour en faire un système de prévention d’intrusion (IPS).

Le code source de SELKS est disponible sous licence GPL v3.

Journal Elastic fait fermer les dépôts SearchGuard sur GitHub

Elastic, l’entreprise derrière Elasticsearch, Logstash et Kibana, fait fermer les dépôts GitHub de SearchGuard, une extension de sécurité pour Elasticsearch sous le motif d’avoir copié le code propriétaire de X-Pack (rendu publique il y a quelques mois).

Floragunn, l’entreprise derrière SearchGuard, s’est défendu sur son blog d’avoir enfreint les droits d’Elastic.

Le dernier paragraphe de l’annonce d’Elastic est particulièrement croustillant (l’emphase est de moi) :

All Search Guard users are a part of the Elastic community, and it is (…)

Lien Monitoring Linux Logs with Kibana and Rsyslog

Agenda du Libre pour la semaine 6 de l’année 2019

Calendrier Web, regroupant des événements liés au Libre (logiciel, salon, atelier, install party, conférence), annoncés par leurs organisateurs. Voici un récapitulatif de la semaine à venir. Le détail de chacun de ces 54 événements (1 en Belgique, 50 en France, 0 au Luxembourg, 2 au Québec, 1 en Suisse et 0 en Tunisie) est en seconde partie de dépêche.

Forum général.petites-annonces DevOps dans une startup à Stockholm

Bonjour à toutes et à tous,

Après toutes ces années de lecture, c'est non sans une certaine émotion, que je poste mon premier message.

Depuis un peu plus d’un an et demi je travaille en tant que RSSI/Lead DevOps chez Limina, une startup spécialisée dans les FinTech située à Stockholm, en Suède. Mon équipe s’agrandit et je suis à la recherche d’un DevOps pour se joindre à nous. Le poste est à pouvoir sur place, l’entreprise est internationale (6 nationalités) (…)

Agenda du Libre pour la semaine 38 de l’année 2018

Calendrier Web, regroupant des événements liés au Libre (logiciel, salon, atelier, install party, conférence), annoncés par leurs organisateurs. Voici un récapitulatif de la semaine à venir. Le détail de chacun de ces 46 événements (1 en Belgique, 29 en France, 0 au Luxembourg, 16 au Québec, 0 en Suisse et 0 en Tunisie) est en seconde partie de dépêche.

DATAFARI 4.1, moteur de recherche open source pour entreprise

Datafari est une solution de recherche pour entreprise. Elle permet aux employés de retrouver les données où qu’elles soient, quelles qu’elles soient, en sécurité. Plus concrètement, Datafari récupère et indexe les données et documents depuis de nombreuses sources différentes et plusieurs formats de fichiers, et permet de chercher aussi bien à l’intérieur des documents que dans leurs métadonnées.

Datafari est disponible en version open source, appelée Datafari Community Edition, et en version propriétaire, appelée Datafari Enterprise Edition. Mais comme nous sommes ici sur LinuxFr.org, nous allons nous concentrer sur la version libre ! Celle‐ci est en licence Apache v2 pour limiter les contraintes de réutilisations (même si ça se peut se débattre).

2018, curl a vingt ans

Curl est l’exemple du logiciel utilisé partout, tellement omniprésent que l’on oublie d’en parler. Aucune dépêche ou journal LinuxFr.org dédié à ce logiciel, alors même qu’un de ses homonymes le langage Curl a eu le droit d’être mentionné en 2001. Tandis que le vénérable curl fête ses vingt ans, il est temps de réparer cet honteux oubli.

Curl (curl ou plutôt cURL pour « client URL request library ») se rapporte en fait à la bibliothèque libcurl et à l’outil en ligne de commande curl, permettant de faire des requêtes sur un réseau (pléthore de protocoles sont pris en charge). Écrits en C, ils existent sur une multitude de systèmes différents et la bibliothèque est utilisable depuis de nombreux (plus de 40) langages (C++, Java, .NET, Perl, PHP, Ruby, etc.).

Elastic inclura X-Pack dans sa distribution

Dans un article de blog, en anglais, Shay Banon, le créateur de ElasticSearch, annonce qu’il va « ouvrir » le code de X-Pack, la suite d’extensions propriétaires de l’ensemble de produit Elastic. Mais cette ouverture n’en est pas une au sens où on aurait aimé l’entendre !