Ce qui suit est une mise en œuvre basique de l’outil de prise en main à distance MeshCentral. Adapté pour les petits dépannages mais conçu pour les organisations, c’est une solution à évaluer face aux logiciels plus connus comme TeamViewer, AnyDesk ou RustDesk. Je (NdM: YvanM) me garderai cependant de faire un comparatif des fonctionnalités, car je ne connais pas assez cet outil et ses « concurrents ».

Sommaire

MeshCentral c’est quoi ?

MeshCentral propose des fonctionnalités similaires à TeamViewer ou AnyDesk. C’est à ma connaissance le seul outil complètement libre de ce type (il est sous licence Apache 2.0). RustDesk est également régulièrement cité sur LinuxFR, mais c’est un logiciel « open core », on peut donc être rapidement limité avec la version libre selon les usages souhaités.

Le projet était, si ma mémoire est bonne, sponsorisé par Intel dans ses débuts. Il est toujours en développement, mais il n’y a visiblement qu’un seul mainteneur actif. Cette personne semble proposer le développement sponsorisé de fonctionnalités.

Malgré cette confidentialité, MeshCentral propose presque toutes les fonctionnalités qui me semblent nécessaires pour une utilisation en entreprise. Il est également adapté à mes besoins en tant que particulier qui dépanne ponctuellement la famille et les amis :

- La partie serveur est libre et s’installe sur un serveur Linux (on peut aussi sur Windows) ;

- Le client supporte Windows, Linux, MacOS, FreeBSD et Android, sur plusieurs architectures matérielles ;

- La personne qui « prend la main » n’a pas de client à installer, tout se fait par l’interface web du serveur (ce n’est pas forcément un avantage, c’est juste pour expliquer comment ça s’utilise) ;

- Il n’y a pas besoin de configurer le client pour qu’il pointe vers votre serveur, il suffit de le lancer ou de l’installer ;

- Quand on prend la main sur les clients, on a accès :

- Au bureau ;

- À un shell ;

- À une fonctionnalité de transfert de fichiers ;

- Des informations sur le matériel ;

- On peut se servir d’une machine sur laquelle le client est installé comme « rebond » pour accéder en RDP, VNC, HTTP et HTTPS aux autres machines qui sont sur le réseau du client ;

- Le client permet un accès permanent ou à la demande ;

- On peut créer des groupes de machines ;

- On peut avoir plusieurs utilisateurs sur le serveur, avec des permissions différentes ;

- Il permet l’authentification multi-facteur ;

- Il supporte l’authentification locale, SAML, JumpCloud, Azure, GitHub, Google, SSO avec OpenID Connect… ;

- On peut personnaliser le client et l’interface web ;

- Il est multitenant ;

- Il peut utiliser Intel AMT (je n’ai jamais essayé) : « when available, administrators can remotely power on, boot to BIOS and manage a system regardless ofthe operating system state. ». Je m’étais d’ailleurs dit que ça devait être une raison du support d’Intel pour ce projet ;

- Et un paquet d’autres choses que je ne détaillerai pas.

J’ai une utilisation très restreinte de l’outil, mais j’ai quand même constaté des limitations embêtantes :

- Il n’est pas possible d’accéder au bureau distant si celui-ci utilise Wayland. Si je comprends bien il faudrait un développeur C qui connaisse Wayland, à bon entendeur ;-). Plusieurs contournements sont possibles :

- Utiliser l’accès en ligne de commande uniquement, c’est parfois suffisant ;

- Expliquer à l’utilisateur de rouvrir sa session sous Xorg ;

- Lancer un serveur RDP ou VNC sur le client, et utiliser le client RDP ou VNC intégré à l’interface web de MeshCentral (voir les suggestions en bas de cette dépêche).

- En mode « à la demande » sous Windows, je n’arrivais pas à avoir la main sur les fenêtres lancées en tant qu’administrateur. Ça a peut-être changé depuis la dernière fois où j’ai testé (en 2023) ;

- Je trouve que la documentation n’est pas super, il ne faut donc pas hésiter à aller voir les vidéos qui couvrent beaucoup de sujets.

Installation du serveur

La méthode d’installation dépendra forcément du contexte. Voilà le mien :

- Je veux que le serveur soit sur mon ordinateur portable (actuellement sous Debian 13). Je n’ai pas de serveur à la maison et je n’ai pas envie de gérer une machine en plus. L’inconvénient c’est que je ne pourrais utiliser MeshCentral qu’à la maison, car j’aurais un enregistrement DNS qui pointera vers l’IP de ma box ;

- Je veux faire tourner le serveur avec Podman dans un conteneur « utilisateur » (parce que même si j’ai pris l’habitude de Docker, j’ai envie de tester Podman).

En termes de RAM et d’utilisation CPU je ne me fais pas de soucis : pour les petites installations c’est censé tourné sur Raspberry Pi. Effectivement, le serveur démarré et un client connecté, le serveur consomme 90 Mo de RAM et 1 % de CPU (j’ai un i5-4300U, soit 4 cœurs à 1.90GHz)

Premier lancement

On installe podman :

sudo apt install podmanOn crée l’utilisateur dédié nommé meshcentral (je trouve intéressant sur le principe d’avoir un utilisateur par service) qui fera tourner le conteneur, et on en profite pour mettre son home dans /srv (car ce n’est pas un utilisateur « normal ») :

sudo useradd --base-dir /srv \

--create-home \

--shell /bin/bash \

--user-group \

meshcentralOn note que par défaut useradd (tout comme adduser d’ailleurs) ajoute automatiquement une plage de sous-UID et sous-GID dans /etc/subuid et /etc/subgid : ces plages seront utilisées par les conteneurs que l’utilisateur meshcentral lancera (voir man 5 subuid).

Dans mon cas je démarrerai le service à la main quand j’en ai besoin, mais si on voulait que notre service puisse démarrer automatiquement à l’allumage de la machine il faudrait en plus exécuter la commande suivante :

sudo loginctl enable-linger meshcentralOn se connecte en tant que meshcentral :

sudo --login --user meshcentralIl existe sur le Docker Hub des images de MeshCentral, mais je n’en vois pas d’officielles et j’ai envie de bricoler :-). En me basant sur la documentation d’installation, on crée donc un fichier /home/meshcentral/Containerfile (équivalent d’un Dockerfile) avec le contenu suivant :

# On se base sur Debian Trixie en version slim

FROM docker.io/library/debian:trixie-slim

# On définit que la version « latest » de MeshCentral sera installée par défaut

ARG MESHCENTRAL_VERSION="latest"

# On fait les mises à jour, on installe les logiciels nécessaires, puis on

# supprime le cache des paquets

RUN apt-get update \

&& DEBIAN_FRONTEND=noninteractive apt-get full-upgrade --assume-yes \

&& DEBIAN_FRONTEND=noninteractive apt-get install --no-install-recommends --assume-yes nodejs npm tini \

&& rm -r /var/cache/apt/*

# On crée un utilisateur dédié pour lancer le service

RUN useradd --shell /usr/sbin/nologin --user-group --create-home meshcentral

# On utilise ce nouvel utilisateur

USER meshcentral

# On se place dans le bon répertoire

WORKDIR /home/meshcentral

# On installe les dépendances de MeshCentral dans ce répertoire

RUN npm install meshcentral@${MESHCENTRAL_VERSION}

# On définit la variable d’environnement conseillée pour faire tourner node

# en production

ENV NODE_ENV=production

# On lance tini pour qu’il prenne en charge et relaie SIGTERM

ENTRYPOINT ["tini","--"]

# Et finalement on lance meshcentral

CMD ["node","./node_modules/meshcentral"]On construit ensuite l’image, ici en précisant la version stable de MeshCentral qu’on veut récupérer du dépôt NPM et en appliquant un tag :

podman image build --build-arg MESHCENTRAL_VERSION=1.1.55 --tag meshcentral:1.1.55.L’image est stockée dans ~/.local/share/containers/storage/overlay/. podman image ls m’indique qu’elle fait 976 Mo.

On crée les volumes :

podman volume create meshcentral-files # pour les fichiers qu’on veut transmettre depuis ou vers les clients

podman volume create meshcentral-data # pour la configuration, les certificats, etc.Ils se trouvent comme on peut s’y attendre dans ~/.local/share/containers/storage/volumes/.

On fait un premier lancement à la main, ce qui permet de créer le fichier de configuration par défaut et de tester si ça marche. On n’est pas root, donc on ne pourra pas utiliser le port 443. De plus, dans le conteneur MeshCentral ne tourne pas en tant que root et utilisera donc par défaut le port 1025 :

podman run --rm \

--volume=meshcentral-data:/home/meshcentral/meshcentral-data \

--volume=meshcentral-files:/home/meshcentral/meshcentral-files \

--publish 1025:1025/tcp \

--hostname meshcentral \

--name meshcentral \

localhost/meshcentral:1.1.55Depuis le navigateur web, on peut aller sur https://127.0.0.1:1025 pour s’assurer que le service est accessible. Mais revenons pour l’instant dans le terminal et arrêtons notre conteneur avec Ctrl+C

Comme MeshCentral n’est pas joignable sur le port 80, on ne peut pas utiliser le client Let's Encrypt intégré pour obtenir un certificat. On va donc obtenir un certificat manuellement avec certbot.

Configuration DNS et IP

Sur mon nom de domaine, j’ajoute un enregistrement A aide.domain.example qui pointe vers l’adresse IPv4 de ma box. J’aurais bien aimé faire de l’IPv6 aussi, mais avec le pare-feu IPv6 de ma box Free c’est soit on ouvre tout, soit on ferme tout…

Côté box, j’ajoute une redirection de ports pour que les ports TCP 80 et 1025 arrivent sur l’adresse IPv4 de mon laptop. J’ai également configuré un bail statique sur ma box pour que mon ordinateur portable ait toujours la même adresse IP.

Installation du certificat TLS

On reprend notre utilisateur standard pour installer certbot :

sudo apt install certbotOn lance la commande suivante pour tester l’obtention d’un certificat. Il faudra renseigner une adresse e-mail (utilisée pour prévenir lorsque le certificat expire bientôt) et valider les conditions d’utilisation :

sudo certbot certonly --standalone --domain aide.domain.example --dry-run --test-certSi ce premier essai marche, on peut demander un certificat de test. C’est utile pour s’assurer qu’on a bien tous les bons paramètres, car Let's Encrypt applique des limites pour les demandes de certificats valides. On doit demander un certificat RSA (et non ECDSA par défaut) car MeshCentral ne sait pas encore gérer ECDSA. On va aussi utiliser l’option --deploy-hook pour copier le certificat au bon emplacement et avec les bonnes permissions. Le propriétaire de ces fichiers doit correspondre avec l’UID de l’utilisateur à l’intérieur de notre conteneur, sinon la clé privée ne sera pas lisible par MeshCentral. On peut pour cela regarder quel est l’UID des fichiers dans notre volume (/srv/meshcentral/.local/share/containers/storage/volumes/meshcentral-data/_data/), pour le reporter 4 fois dans la commande ci-dessous (dans mon cas 232071). Attention également à adapter le nom de domaine (à 3 endroits) :

sudo certbot certonly --test-cert \

--key-type rsa \

--standalone \

--domain aide.domain.example \

--deploy-hook 'install --verbose --owner=232071 --group=232071 --mode=644 /etc/letsencrypt/live/aide.domain.example/fullchain.pem /srv/meshcentral/.local/share/containers/storage/volumes/meshcentral-data/_data/webserver-cert-public.crt; install --verbose --owner=232071 --group=232071 --mode=600 /etc/letsencrypt/live/aide.domain.example/privkey.pem /srv/meshcentral/.local/share/containers/storage/volumes/meshcentral-data/_data/webserver-cert-private.key'Si tout se passe bien, on peut exécuter la même commande mais sans l’option --test-cert et on aura cette fois un certificat valide. Celui-ci est valable 3 mois, et par défaut est renouvelé automatiquement par le service systemd certbot.service déclenché par le timer certbot.timer. Comme je suis sur un laptop et que ce renouvellement ne peut fonctionner que si je suis chez moi, je désactive l’exécution automatique :

sudo systemctl disable certbot.timerQuand j’aurais besoin de renouveler le certificat et que je serai à la maison, j’aurais simplement à faire sudo systemctl start certbot.service (enfin c’est comme ça que j’ai compris le mécanisme, je n’ai pas testé).

Configuration textuelle de MeshCentral

On va maintenant modifier le fichier de configuration qui a été généré au premier démarrage de MeshCentral. Depuis l’hôte, en tant que l’utilisateur meshcentral, la solution la plus simple est de lancer podman unshare vim ~/.local/share/containers/storage/volumes/meshcentral-data/_data/config.json. Ça permet d’être dans le bon namespace pour avoir les droits d’écriture sur le fichier. On pourrait aussi utiliser notre compte root de l’hôte mais c’est intéressant de connaître l’existence de podman unshare qui semble bien utile pour comprendre et résoudre des problèmes.

Dans mon cas j’ajoute simplement les directives suivantes sous settings. On peut laisser les commentaires déjà présents dans le fichier. Les curieux iront lire la documentation (par exemple ici) pour voir tout ce qu’il est possible de faire :

-

"cert": "aide.domain.example"pour indiquer comment MeshCentral est joignable ; -

"port": "1025"pour spécifier le port plutôt que de prendre le premier disponible ; -

"WANonly": trueparce que les fonctionnalités de LAN ne m’intéressent pas ; -

"amtManager": falseparce que je ne vais pas me servir d’AMT (je ne sais pas si ça marche vraiment parce qu’il écoute toujours sur le port 4433, mais ça n’est pas gênant, car le port n’est pas exposé sur l’hôte).

On peut relancer MeshCentral pour s’assurer que ça fonctionne.

Création du quadlet

Bien que Podman supporte les fichiers docker-compose.yml (si on installe le paquet Debian podman-compose), il cherche avant tout à s’intégrer au mieux avec systemd. Pour ça il propose les quadlets (voir man 5 quadlet), qui sont un type d’unités systemd qui permettent de faire à peu près la même chose qu’un fichier docker-compose.yml. On va utiliser cette méthode pour faciliter le lancement ultérieur de notre conteneur. Ici, je vais placer mon unité systemd dans le répertoire de mon utilisateur meshcentral. On crée le bon répertoire :

mkdir --parents ~/.config/containers/systemd/Et on y crée le fichier ~/.config/containers/systemd/meshcentral.container avec le contenu suivant :

[Unit]

Description=Meshcentral in a Podman container

# C’est déjà une dépendance implicite, mais je la mets pour que ce soit explicite

After=networking.target

[Container]

Image=localhost/meshcentral:1.1.55

ContainerName=meshcentral

HostName=meshcentral

PublishPort=1025:1025

Volume=meshcentral-files:/home/meshcentral/meshcentral-files

Volume=meshcentral-data:/home/meshcentral/meshcentral-data

# Je ne sais pas si c’est c’est vraiment utile mais ça ne coûte rien

DropCapability=allOn indique à systemd de prendre en compte ce nouveau fichier :

systemctl --user daemon-reloadEt on peut démarrer notre service simplement :

systemctl --user start meshcentral.serviceUtilisation de MeshCentral

Première connexion

Passons enfin à l’utilisation de MeshCentral. Depuis la page d’accueil de l’interface web, cliquer sur le lien pour créer un premier compte utilisateur.

Une fois connecté, cliquer sur le lien « Créer un nouveau groupe d’appareils ». Pour mon usage basique, je laisse comme type « Gérer à l’aide d’un agent logiciel ».

Installation de l’agent

Il faut maintenant obtenir et installer le client (ici appelé « agent ») sur les postes, et quand on clique sur « Ajouter un agent » à côté du nom du groupe il y a pléthore de choix.

Pour Windows

Pour Windows, je ne saurais pas dire exactement quels choix permettent quelles fonctionnalités (installation en tant que service, assistance à la demande sans que l’utilisateur ait les droits d’administration…) car je n’ai plus de machine pour tester, désolé.

À noter que par défaut l’agent n’est pas signé, donc Windows demande une confirmation avant d’exécuter le binaire.

Pour Linux

Pour Linux, on obtient un agent à installer en tant que service en choisissant « Exécutable d’installation Linux / BSD / macOS », avec « Type d’installation » « Ligne de commande & bureau distant » ou « Ligne de commande uniquement », puis en cliquant sur le lien nommé « MeshAgent ». Il faudra alors faire une commande du type chmod +x && sudo./meshagent pour l’installer (ajouter l’option -install à meshagent pour éviter la pop-up graphique qui demande quoi faire).

L’agent sera installé dans /usr/local/mesh_services/meshagent/meshagent et sera lancé automatiquement par le service meshagent.service. Pour le désinstaller il est possible de supprimer ces fichiers, ou d’utiliser le binaire de désinstallation téléchargeable également depuis l’interface web, toujours via le lien « Ajouter un agent », ou de lancer le binaire installé avec l’option -uninstall.

On obtient un agent que l’utilisateur sans droit root pourra utiliser en choisissant « Exécutable d’installation Linux / BSD / macOS », avec « Type d’installation » « Interactif seulement » (pas vraiment instinctif…). Il faudra dans tous les cas bien expliquer à cet utilisateur comment démarrer ce binaire (car ça dépend de l’environnement qu’il utilise et parce qu’il faut ajouter les droits d’exécution), mais une solution est de lui donner par e-mail une commande toute prête à copier-coller dans son terminal, du type :

cd /tmp/ && wget -O meshagent « https://aide.domain.example:1025/meshagents?id=pYWSORfgTMN%2IdKohzytKQePtv8DzNzbTZcqB2m%24h7MuA4bzXSWJRt6vLN9VBILW&installflags=1&meshinstall=6 » && chmod +x meshagent &&./meshagentPour une utilisation à la demande, je m’étais créé un paquet Debian qui une fois installé, permettait par un clic de l’utilisateur de télécharger le binaire et de le lancer, le tout avec une interface graphique basique. C’était de loin le plus simple pour les utilisateurs, mais c’est pas mal de travail.

Avec une invitation

Les méthodes d’installation ci-dessus nécessitent que vous transmettiez le binaire (ou le lien de téléchargement précis) aux utilisateurs. Une autre méthode consiste à inviter les utilisateurs ce qui crée une URL spécifique, accessible sans identifiant, pour qu’ils puissent eux-mêmes télécharger le binaire et obtenir les instructions d’installation. Pour cela, depuis la page d’accueil, cliquer sur le lien « Inviter » à côté du nom du groupe.

C’est à mon sens particulièrement intéressant pour les utilisateurs Windows, puisqu’il suffit de leur transmettre le lien par courriel. (NdM: attention à ne pas habituer les utilisateurs à installer tout et n'importe quoi en un clic sur un lien, en particulier un outil de prise en main à distance. Optez pour un canal de confiance, un courriel signé, etc.)

Mise à jour de l’agent

La mise à jour des agents se fait automatiquement (si nécessaire) après redémarrage du serveur sur une nouvelle version.

Utilisation avec Wayland

Comme dit plus haut, l’agent MeshCentral n’est pas encore compatible Wayland. Voici quelques idées de contournement qui peuvent convenir à votre cas d’usage, ou pas.

Pour avoir accès au gestionnaire de session, j’imagine qu’il suffirait de lancer ce dernier avec Xorg, mais je n’ai jamais testé.

Pour avoir accès à la session on peut en général indiquer à l’utilisateur comment rouvrir sa session avec Xorg. Mais rappelons-nous également que MeshCentral peut se connecter à un serveur RDP ou VNC qui tourne sur la machine, ce qu’on peut faire assez facilement.

Avec Gnome

Si c’est Gnome qui tourne on peut simplement lancer le serveur VNC intégré. On peut indiquer à l’utilisateur de le faire, mais on peut aussi le faire nous-même depuis l’accès en ligne de commande proposé par MeshCentral. À noter que ce serveur VNC écoute sur toutes les interfaces réseau et que même si un mot de passe aléatoire est défini, il est recommandé de l’arrêter lorsque l’accès distant au bureau n’est plus nécessaire :

# on enregistre comment accéder à dbus (nécessaire pour dconf et systemctl

export DBUS_SESSION_BUS_ADDRESS=unix:path=/run/user/"$(id --user)"/bus

# on désactive l’accès RDP qui est activé par défaut

dconf write /org/gnome/desktop/remote-desktop/rdp/enable false

# on active l’accès VNC qui est désactivé par défaut

dconf write /org/gnome/desktop/remote-desktop/vnc/enable true

# on démarre le service utilisateur de partage du bureau

systemctl --user start gnome-remote-desktop.serviceAvec KDE

Une solution est d’utiliser le serveur VNC Krfb, qu’on installera avec une commande du type sudo apt install krfb. Il suffit ensuite de demander à l’utilisateur de démarrer ce logiciel depuis le menu (il se trouve dans la rubrique « Internet » et qu’il vous communique le mot de passe.

Comme pour le cas de Gnome juste au-dessus, je recommande également d’arrêter Krfb une fois la prise en main à distance terminée (depuis le menu « Fichier -> Quitter », parce que cliquer sur la croix ferme juste la fenêtre).

Aller plus loin

- Documentation (56 clics)

- Site officiel (150 clics)

- Vidéos de présentation (36 clics)

# proxy ?

Posté par cévhé . Évalué à 4 (+2/-0).

Le serveur peut-il fonctionner s'il est derrière un proxy ?

[^] # Re: proxy ?

Posté par YvanM . Évalué à 6 (+5/-0).

Oui, c'est détaillé dans la documentation (par exemple ici pour nginx) mais je l'avais fait il y a 4/5 ans avec Apache.

[^] # Re: proxy ?

Posté par cévhé . Évalué à 3 (+1/-0).

merci

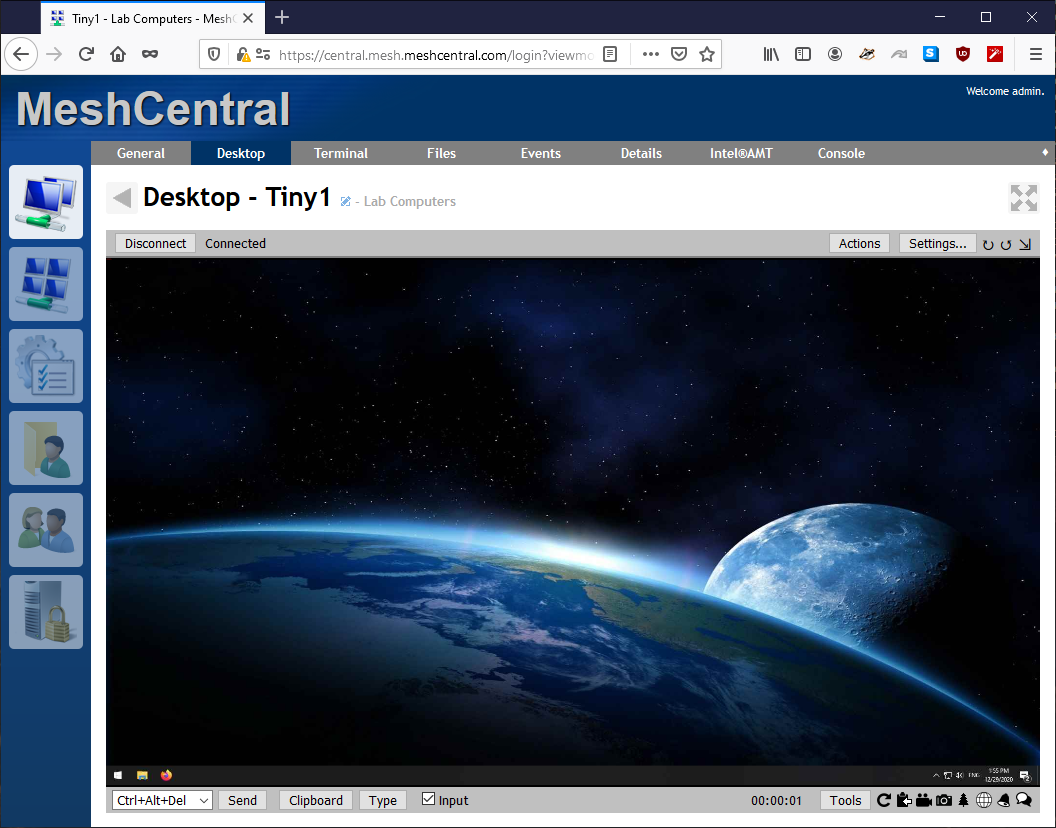

# Icônes Windows XP

Posté par Mathieu Schroeter (site web personnel, Mastodon) . Évalué à 4 (+3/-0).

L'utilisation des icônes de Windows XP dans la barre latérale me laisse perplexe…

[^] # Re: Icônes Windows XP

Posté par BAud (site web personnel) . Évalué à 3 (+1/-0).

oui, mieux vaut utiliser celles de Tango Desktop Project qui ont une licence claire (et une certaine uniformité). Bon, c'est ballot, le site web principal est down mais elles doivent pouvoir se retrouver ailleurs :-)

ou des icônes provenant de openclipart.org même s'il faut fouiller et qu'il y aura moins d'uniformité (et qu'il est toujours de bon ton d'essayer de contacter l'auteur si on a des besoins spécifiques).

[^] # Re: Icônes Windows XP

Posté par YvanM . Évalué à 2 (+1/-0).

Je n'avais pas fait attention. C'est vrai que c'est étonnant comme choix d'icônes…

Une nouvelle interface « moderne » est disponible (elle n'est pas encore activée par défaut) et n'utilise plus ces icônes dans la barre de gauche. Mais il reste peut-être d'autres icônes problématiques.

[^] # Re: Icônes Windows XP

Posté par Luc-Skywalker . Évalué à 3 (+1/-0).

ah oui, c'est vrai.

C'est un pb de licence ? Ou de mauvais souvenirs avec WinXP ?

"Si tous les cons volaient, il ferait nuit" F. Dard

[^] # Re: Icônes Windows XP

Posté par BAud (site web personnel) . Évalué à 3 (+1/-0).

rhô il peut y avoir de bons souvenirs — voire un mème de LinuxFr.org — avec le commentaire de Pinaraf< « Comme XP ? » ;-)

# Utilité des petits inutilitaires : Xeyes et XWayland

Posté par chilinhualong . Évalué à 6 (+5/-0). Dernière modification le 20 janvier 2026 à 13:08.

Identifier les fenêtres X11/XWayland avec Xeyes

Comme présenté dans Au Source du Fun numéro 1, vous pouvez utiliser Xeyes pour voir facilement quelles fenêtres sont des applications X11 fonctionnant via XWayland et celles qui sont Wayland Natives

En synthese :

X11 est l’ancien système de gestion des fenêtres sous GNU/Linux, utilisé par beaucoup d’applications historiques.

Wayland est le protocole moderne

XWayland est une couche de compatibilité : elle permet aux applications X11 de fonctionner dans un environnement Wayland. Du coup, certaines fenêtres semblent normales sous Wayland, mais elles tournent en réalité via X11/XWayland.

Xeyes ne réagit qu’aux fenêtres X11/XWayland et ne détecte pas les applications venant de Wayland .

Source Reddit

[^] # Re: Utilité des petits inutilitaires : Xeyes et XWayland

Posté par chilinhualong . Évalué à 1 (+0/-0).

En cas de soucis avec Xwayland et Meshcentral, le fichier de config a modifier :

How to configure a MeshCentral client to replace Xwayland with Xorg

# Une installation LXC sur Proxmox

Posté par gepeto_du_libre (site web personnel) . Évalué à 1 (+1/-0).

Il y a aussi un script d'installation pour Proxmox .

https://community-scripts.github.io/ProxmoxVE/scripts?id=meshcentral

à priori plus aisée

[^] # Re: Une installation LXC sur Proxmox

Posté par YvanM . Évalué à 3 (+2/-0).

MeshCentral me semble dans tous les cas simple à installer (si on a des connaissances « de base » en administration Linux), en tout cas pour des petits besoins. C'est en tout cas ce que j'essayais de montrer dans cette dépêche, mais je comprends que l'installation via Podman rende la compréhension plus difficile.

# Pile-poil!

Posté par jean_clume . Évalué à 1 (+0/-0).

Une dépêche qui tombe à pic, comme l'homme du même nom, pour pouvoir aider tous ces gens dans mon entourage qui sont passés sous Linux pour zapper Windows 11 !

Merci YvanM.

# typo

Posté par Krunch (courriel, site web personnel) . Évalué à 2 (+0/-0).

s/license/licence/

pertinent adj. Approprié : qui se rapporte exactement à ce dont il est question.

[^] # Re: typo

Posté par Benoît Sibaud (site web personnel) . Évalué à 3 (+0/-0).

Corrigé, merci.

# installation encore plus simple

Posté par Krunch (courriel, site web personnel) . Évalué à 4 (+2/-0).

Pour ma part je me suis cantonné à une solution à base d'OpenSSH. Ça peut paraître plus compliqué à mettre en place mais ça a le mérite de fonctionner « partout » puisque tout le monde a OpenSSH.

pertinent adj. Approprié : qui se rapporte exactement à ce dont il est question.

[^] # Re: installation encore plus simple

Posté par ǝpɐןƃu∀ nǝıɥʇʇɐW-ǝɹɹǝıԀ (site web personnel) . Évalué à 3 (+0/-0). Dernière modification le 23 janvier 2026 à 09:04.

Moi ça m'a fait tout drôle les premières fois où j'ai constaté que l'installation de telle ou telle distribution n'incluait pas (plus) par défaut les outils les plus standard dont « tout le monde » dispose et a besoin : gcc, make, openssh…

« IRAFURORBREVISESTANIMUMREGEQUINISIPARETIMPERAT » — Odes — Horace

[^] # Re: installation encore plus simple

Posté par Krunch (courriel, site web personnel) . Évalué à 2 (+0/-0).

Même s'ils ne sont pas installés par défaut, les mainteneurs de la distro fournissent une version qui juste marche sans rien changer à la sécurité de la chaîne logistique.

pertinent adj. Approprié : qui se rapporte exactement à ce dont il est question.

[^] # Re: installation encore plus simple

Posté par sylvain Maurin (site web personnel) . Évalué à 1 (+1/-0). Dernière modification le 27 janvier 2026 à 22:03.

Salutations,

Il y a plus simple pour du remote multi-user multi-session avec de bonnes perfs :

https://github.com/TurboVNC/turbovnc & https://turbovnc.org

Un yeutage sur VirtualGL peut fournir une alternative aux usages type VDI en environnement ou il faut un peu d'accélération matériels.

Ca marche sur de nombreux OS, transite par dessus SSH et supporte plein de modèles d'identification.

Exemple de recette d'installation d'un système partagé Debian :

Exemple de script client se reconnectant tout seul avec un agent SSH :

[^] # Re: installation encore plus simple

Posté par Krunch (courriel, site web personnel) . Évalué à 2 (+0/-0).

Ça m'a l'air strictement plus compliqué puisqu'il faut d'abord avoir une connexion SSH entre les deux machines.

pertinent adj. Approprié : qui se rapporte exactement à ce dont il est question.

# Commentaire supprimé

Posté par MihoOnuma . Évalué à -1 (+0/-1). Dernière modification le 23 janvier 2026 à 16:11.

Ce commentaire a été supprimé par l’équipe de modération.

[^] # du triangle de corail au triangle d or

Posté par chilinhualong . Évalué à 1 (+0/-0).

Je pense qu’un scammer indonésien au jackpot s’est retrouvé sur DLFP, un modo pour rectifier le tir ?

# MeshCommander / Intel AMT

Posté par Argon . Évalué à 2 (+1/-0).

Comme tu en parles alors je parle de mon expérience. J'utilise activement MeshCommander afin de contrôler des Workstations que j'ai en datacenter. Ca fonctionne donc plutôt bien avec le contrôle via Intel AMT. Ca permet de réveiller une machine éteinte, de contrôler dès le BIOS, de réinstaller une machine également.

Les couacs :

1/ Il peut y en avoir par exemple quand ta Workstation a une carte graphique dédié comme une nVidia Quadro, à partir de là tu peux ne plus avoir de possibilité de prise de contrôle avant l'arrivée de l'OS (black screen au boot), le contrôle se limite donc surtout pour le réveil d'une machine éteinte.

2/ Il y a une bascule qui s'opère entre le "module Intel AMT" et le pilote réseau qui s'active et "reprend" la main sur la carte à l'arrivée du login de l'OS. Il arrive que le poste soit UP mais le réseau est en "échec" sur Windows. Ca se produit en tout cas en mode DHCP. Seule façon de reprendre la main, couper le port réseau avec un switch manageable 5 minutes le temps que le système reprenne la main.

Je n'ai pas essayé avec un autre OS, ni en IP Fixe. Je donne ça à titre indicatif.

de même que nous profitons des avantages que nous apportent les inventions d'autres, nous devrions être heureux d'avoir l'opportunité de servir les autres au moyen de nos propres inventions ;et nous devrions faire cela gratuitement et avec générosité

[^] # Re: MeshCommander / Intel AMT

Posté par polochon . Évalué à 1 (+0/-0).

Par curiosité, est ce que c'est bien ce meshcommander là? https://github.com/Ylianst/MeshCommander

Je l'utilise à titre personnel et pour l'instant il me convient, mais je me demande ce qu'il adviendra dans le futur… ou bien as tu une autre version?

Sinon pour enrichir les retours d'expérience, ici j'ai un petit serveur auto hébergé à la maison sur base de miniPC Intel AMT + Proxmox. Meshcommander est très pratique pour reprendre la main quand SSH est en vrac (si toi aussi tu t'es déjà dis: "ah j'aurais peut être pas du supprimer cette ligne dans le fstab"…). Je ne vais pas recopier tout ce qu'a dit Argon au dessus, mais avec un "Dummy plug" branché sur la sortie vidéo pour pouvoir récupérer le flux, c'est effectivement très appréciable de pouvoir accéder au bios ou de booter sur une clé externe (il faut bien remettre la ligne dans le fstab).

Niveau utilisation (dans le cadre d'un réseau local personnel), c'est beaucoup plus plug&play que Meshcentral. Un coup de

npm install meshcommandersur sa machine et on peut lancer son browser sur le port 3000 pour accéder à une interface assez intuitive. Il y avait aussi un binaire CLI pour tout faire en ligne de commande mais le site semble avoir un problème de certificat au moment d'écrire ces lignes.[^] # Re: MeshCommander / Intel AMT

Posté par YvanM . Évalué à 1 (+0/-0).

Ces retours sur MeshCommander sont intéressants, je n'avais jamais réfléchis aux cas d'usages de cet outil.

Dans le cadre d'un réseau local, si on veut faire une installation « à minima » c'est pareil avec MeshCentral. La complexité ici vient du fait que j'ai voulu sécuriser un peu avec un compte utilisateur dédié + la conteneurisation avec Podman + l'ouverture sur Internet + l'ajout d'un certificat reconnu.

Sans avoir testé, j'ai l'impression que MeshCentral est un peu le remplaçant de MeshCommander (comme vu dans cette vidéo de présentation sur YouTube)

[^] # Re: MeshCommander / Intel AMT

Posté par polochon . Évalué à 1 (+0/-0).

Vu que MeshCommander n'a plus de mise à jour et ne gère que l'AMT, dans un sens oui MeshCentral est un peu la suite, mais qui fait vraiment beaucoup plus!

Je viens de regarder la documentation, il s'installe en effet tout aussi facilement que MeshCommander et dans un réseau local ça devrait être assez plug & play aussi (l'interface est vraiment très similaire).

[^] # Re: MeshCommander / Intel AMT

Posté par Argon . Évalué à 1 (+0/-0).

Non je l'avais récupéré directement sur le site d'Intel en version 0.9 et des brouettes pour windows. Comme en datacenter j'ai 34 workstation j'ai utilisé la méthode de Intel AMT. Pour la maison comme le mini PC sous Proxmox est tout seul j'ai plutôt un piKVM

de même que nous profitons des avantages que nous apportent les inventions d'autres, nous devrions être heureux d'avoir l'opportunité de servir les autres au moyen de nos propres inventions ;et nous devrions faire cela gratuitement et avec générosité

# Déploiement par un CHATONS ?

Posté par L'intendant zonard (site web personnel) . Évalué à 3 (+2/-0).

Si je comprends bien, pour pouvoir contrôler à distance une machine dans le réseau global et non pas en local, il faut installer MeshCentral sur une machine hors du réseau local. Ou bien je digère mal la lecture du mode d'emploi en globish ?

Est-ce que c'est envisageable qu'un CHATONS propose un tel service ? Est-ce que cela a déjà été tenté ? J'ai l'impression que non, car quand je fais une recherche de services "équivalents à TeamViewer", la liste ne donne que des BBB ou des Jitsi Meet, ce qui n'est vraiment pas le même service.

Intendant, donc méchant, mais libre !

[^] # Re: Déploiement par un CHATONS ?

Posté par YvanM . Évalué à 2 (+1/-0).

Il faut effectivement un serveur pour servir de « relai », accessible depuis Internet. Ça serait super si un hébergeur des CHATONS proposait ce service. À une époque le projet MeshCentral proposait gratuitement une instance.

# 🥑

Posté par Yves (site web personnel) . Évalué à 1 (+0/-0).

Quelqu’un a déjà essayé Apache guacamole ?

Sans vouloir être médisant, j’imagine que ce dernier consomme plus de RAM (c’est du Java…) mais peut-être est-il compatible avec Wayland…

[^] # Re: 🥑

Posté par Psychofox (Mastodon) . Évalué à 4 (+1/-0). Dernière modification le 02 février 2026 à 13:39.

Je l'avais déployé dans une boite précédente pour donner des accès distants à des sous-traitants mais c'était à l'époque pre-wayland. Vu qu'il utilise derrière VNC et RDP il n'y a pas de raison que ça ne marche pas cela-dit avec des bureaux waylands qui proposent l'accès via ces protocoles.

Après guacamole c'est fait pour faire du VDI, pas du partage de session déjà ouverte par un utilisateur en local.

Envoyer un commentaire

Suivre le flux des commentaires

Note : les commentaires appartiennent à celles et ceux qui les ont postés. Nous n’en sommes pas responsables.