Dans le principe, OIDC4VCI permet à un Wallet (comme France Identité) d'émettre des Verifiable Credentials (VC) spécifiques, en réponse à une demande précise d'attributs. Vous pouvez configurer la requête pour ne solliciter que l'âge (ex. : "plus de 18 ans"), sans autres données comme nom ou prénom.

Pour créer un compte non lié à son mobile, il est possible avec l'application version business de lier à un numéro de téléphone fixe (un 09 par exemple).

Mon fils au collège doit valider des compétences sur https://pix.fr/

C'est ouvert à tout le monde. Pour en avoir essayé quelques parcours, ça peut être assez avancée comme bilan de compétences ou ressources pour monter en compétences.

Mais avec une rapide recheche, je suis retombé sur ces mots :

intelligence du groupe ne dépendait pas des intelligences individuelles dans le groupe, qu’il ne suffisait d’avoir des QI très haut dans le groupe pour que celui-ci ait un gros QI. De quoi dépendait-elle ? De la proportion de femmes dans le groupe.

En effet, une intelligence collective fonctionne quand les membres possèdent une liberté de parole et surtout la capacité à prendre en compte celle des autres. Lors de l’étude, il s’est avéré que la qualité du groupe, son intelligence, dépendait de l’égalité du temps de parole entre chacun.

Or les femmes ont cette « élégance de l’écoute », plus que les hommes qui « ont tendance malheureusement à rivaliser pour prendre la parole, au lieu d’écouter. ». Selon l’auteur, « cette capacité de sensibilité sociale fluidifie la communication, et la qualité de notre groupe va dépendre de la qualité de notre communication, de la qualité des connexions entre nous. »

mais si c'est pour garder un secret à l'abri de tous alors c'est bien crypté

C'est à dire ?

Pour moi la terminologie de cryptage reviendrait à chiffrer un fichier sans en connaître la clé et donc sans pouvoir le déchiffrer ensuite. Donc effectivement le secret serait bien à l'abri.

On a trouvé un système de cryptage très évolué pour l'époque, le 16e siècle, et pas évident à casser

Paul Zimmermann, directeur de recherche INRIA au LORIA (CNRS, INRIA, Université de Lorraine)

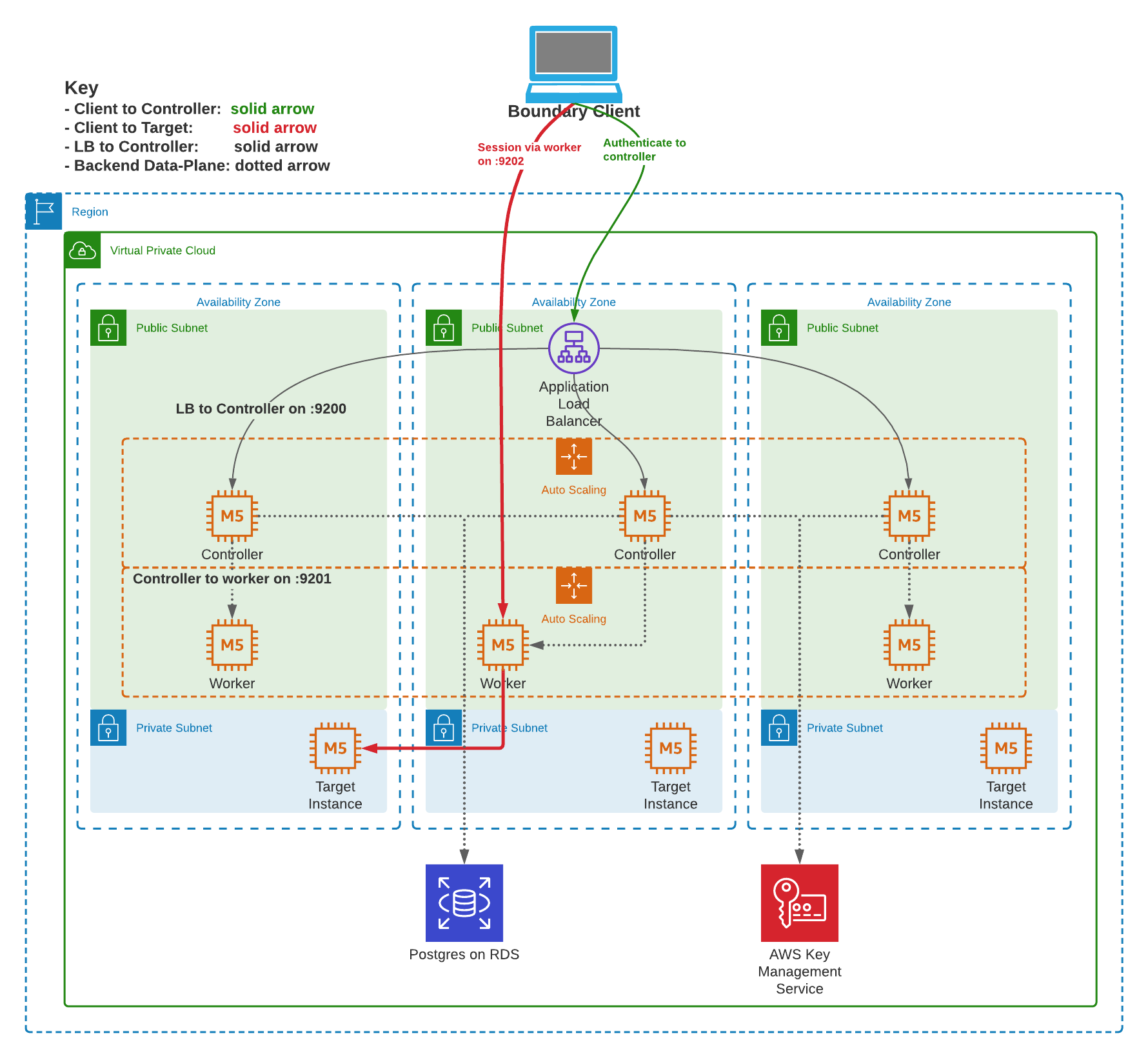

Pour moi la différence entre boundary et un bastion "traditionnel" c'est :

la délégation d'authentification et d’autorisation possible via OIDC et le contrôle d'accès à la cible. En effet une fois sur ton bastion tu as accès (d'un point de vue réseau) à toutes les ressources qui lui sont accessibles, ce qui n'est pas le cas pour boundary.

Je décrirais plutôt boundary comme un VPN point à point (machine cliente à ressources).

effectivement, j'ai pas précisé, ton client au lieu de se connecter sur la target (qui n'est de toute façon pas accessible) tu se connecte en local (localhost) ou le client boundary à ouvert le tunnel. (un peut comme on le ferait avec un port forward en k8s si tu connais)

Sinon, pour la partie keycloak, pense device flow si c'est possible plutôt que ressource owner password (grant_type=password) ça permettra de basculer sur des méthodes d'authentification utilisateur autre de login password voir même de la déléguer à d'autre IdP,…

Ça ne répond pas à la question, mais je suis en train de tester https://www.boundaryproject.io/ (hashicorp) couplé à un keycloak et il doit y avoir tout ce qu'il faut pour faire du ssh sans ouvrir le port sur internet et avec une authentification utilisateur OIDC (donc keycloak !).

Je n'ai pas fait de ssh dans mon cas, mais il est pas mal documenté.

Pour résumer, c'est un service (plusieurs) accessible en https qui après une authentification (local ou OIDC) permet d'ouvrir un tunnel vers une cible. Cela peut être couplé à vault (hashicorp) pour la gestion des secrets pour les authentifications des cibles.

La solution est encore jeune (très) et n'est, je pense, pas encore utilisable pour une grosse production, mais c'est une solution à suivre !

Après ce n'est peut-etre pas possible à installer chez ton prestataire ni assez stable pour votre cible.

J'étais assez d'accord avec toi il y a quelque temps, mais en y réfléchissant je me suis poser des questions. Peut importe l'origine de ces expressions (probablement du blanc=jour=sécurité vs noir=nuit=danger dans le cas présent), aujourd'hui l'utilisation de ces expressions continue à nous façonner culturellement, nous et nos enfants. L'utilisation d'expression équivalemment plus neutre "peut" peut-être permettre de faire évoluer les mentalités en évitant des sophisme du genre "noir=danger, mon voisin et noir donc mon voisin=danger". Et si ce n'est pas le cas, d'avoir un nommage qui dit ce qui est sans pour préjudice pour personne (personne, projet,…).

Enfin ceci n'est que mon avis. Et je comprends les détracteurs, ça a été ma première réaction quand j'ai appris que beaucoup de projet (notamment libre) allaient changer certaine dénomination : pourquoi, c'est que des nom dans un contexte ! Mais les mots de tous les jours ont portée que je veuille ou non.

Mais peut-etre que je fais fausse route et qu'on est parti pour parler le novLangue d'ici 2084 si on continue !

Bien vu, mais comme je vais sur la version française : https://time-planet.com/fr, je n'y ais vu que du feu.

A leur décharge, il me semble que le menu est tout tout récent et est donc probablement pas encore traduits (comme le reste de ce module d’ailleurs : https://time-planet.com/en/innovations ) Visiblement l’italien est en cours).

Parce qu'on apprends toujours plein de chose sur linuxfr, un site indispensable sur le sujet du vocabulaire en Cryptologie : https://chiffrer.info

Et comme le dit le professeur moustache : Tu mourras moins bête, mais tu mourras quand même.

Je ne suis pas spécialiste loin de là et tu as probablement raison sur beaucoup de points. Mais mon expérience qui ce limite à la fille d'amis est plutôt concluante : cela à changer son rapport à la lecture et une fois l'envie là (en tout cas, elle ne fuit plus la lecture), c'est toujours beaucoup plus facile de progresser.

Donc si cela peut aider aussi d'autre je partages :)

[^] # Re: Traduction approximative de la conclusion

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au lien Le piège de la vérification d'âge. Évalué à 6 (+5/-0).

Surtout que je penses qu'une solution normalisé (en cours de finalisation ?!) existe via les identités décentralisés dans des portefeuilles numériques et le protocole OID4VCI poussé par eIDAS 2.0 (je suppose que france identite devrait devenir compatible avec ça mais n'est pas encore prêt : https://www.01net.com/actualites/lapp-france-identite-teste-une-fonction-pour-prouver-son-age-en-ligne.html)

Dans le principe, OIDC4VCI permet à un Wallet (comme France Identité) d'émettre des Verifiable Credentials (VC) spécifiques, en réponse à une demande précise d'attributs. Vous pouvez configurer la requête pour ne solliciter que l'âge (ex. : "plus de 18 ans"), sans autres données comme nom ou prénom.

Une demo que j'ai trouvé intéressante sur ce que cela pourra faire : https://www.lissi.id/eudi-wallet-demo-start

[^] # Re: Je ne veux qu'une chose

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au lien WhatsApp : l’ouverture aux messageries tierces va commencer en Europe. Évalué à 4.

Pour créer un compte non lié à son mobile, il est possible avec l'application version business de lier à un numéro de téléphone fixe (un 09 par exemple).

# IPoT

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au journal La poudre verte en rupture de stock?. Évalué à 6.

Si pouvez prendre de l'avance sur le reste du monde et utiliser le protocole IP over Time (IPoT)

https://perso.duckcorp.org/duck/mirrors/kadreg.free.fr/ipot/

[^] # Re: Tous au bagne !

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au lien Lycéens et collégiens, connaissez vous Papillon ? [app de vie scolaire GPL]. Évalué à 2.

Je pense que le nom fait référence au papillon du logo de pronote dont il est à l'origine un client alternatif.

# pix

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au journal "Je veux me mettre à l'informatique" : que répondre ?. Évalué à 4.

Mon fils au collège doit valider des compétences sur https://pix.fr/

C'est ouvert à tout le monde. Pour en avoir essayé quelques parcours, ça peut être assez avancée comme bilan de compétences ou ressources pour monter en compétences.

[^] # Re: Quelques réflexions.

Posté par Mathieu CLAUDEL (site web personnel) . En réponse à la dépêche L’étrange tropisme des femmes de sciences pour les associations de femmes et autres réflexions. Évalué à 3.

Il y a néanmoins un argument qui pousse vers une meilleur performance non pas de la femme en tant qu'individue mais comme partie prenante d'un groupe.

J'ai appris cela dans un épisode du vortex : Comment mesurer l'intelligence d'un groupe ? | Le Vortex S06E08 | ARTE

Mais avec une rapide recheche, je suis retombé sur ces mots :

Ainsi que sur l'étude dans Science : https://www.science.org/doi/abs/10.1126/science.1193147

[^] # Re: Système de cryptage

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au lien Le mystère d'une lettre chiffrée de Charles Quint enfin levé grâce à une équipe de scientifiques . Évalué à 1.

C'est à dire ?

Pour moi la terminologie de cryptage reviendrait à chiffrer un fichier sans en connaître la clé et donc sans pouvoir le déchiffrer ensuite. Donc effectivement le secret serait bien à l'abri.

# Système de cryptage

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au lien Le mystère d'une lettre chiffrée de Charles Quint enfin levé grâce à une équipe de scientifiques . Évalué à 1.

Je suis étonné qu'un directeur de recherche utilise le terme "cryptage". Même si il est utilisé en français en France (https://fr.wikipedia.org/wiki/Chiffrement#cite_note-2) à tord dans le langage courant.

Plus de détails (j'aime bien celui là !): https://chiffrer.info/

Sinon l'algo de chiffrement était plutôt malin !

# novius-os

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au message Alternative libre à Hootsuite ou Buffer ?. Évalué à 3.

Salut, cela fait écho à un CMS dont c’était (il me semble) le but : http://www.novius-os.org/fr/

Je n'ais par contre jamais essayé et le développement semble à l’arrêt :(

[^] # Re: Boundary

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au lien Un bastion SSH libre. Évalué à 2.

Pour moi la différence entre boundary et un bastion "traditionnel" c'est :

la délégation d'authentification et d’autorisation possible via OIDC et le contrôle d'accès à la cible. En effet une fois sur ton bastion tu as accès (d'un point de vue réseau) à toutes les ressources qui lui sont accessibles, ce qui n'est pas le cas pour boundary.

Je décrirais plutôt boundary comme un VPN point à point (machine cliente à ressources).

Ais-je une mauvaise vision des choses ?

[^] # Re: boundary project

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au message Keycloak + PAM + vsftpd. Évalué à 1.

effectivement, j'ai pas précisé, ton client au lieu de se connecter sur la target (qui n'est de toute façon pas accessible) tu se connecte en local (localhost) ou le client boundary à ouvert le tunnel. (un peut comme on le ferait avec un port forward en k8s si tu connais)

en gros simplifié :

[Application cliente] -localhost:xxx-> [client boundary] ==tunel==> [serveur boundary] --> [serveur cible]

en officiel si tu es au top :

[^] # Re: boundary project

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au message Keycloak + PAM + vsftpd. Évalué à 1.

Sinon, pour la partie keycloak, pense device flow si c'est possible plutôt que ressource owner password (grant_type=password) ça permettra de basculer sur des méthodes d'authentification utilisateur autre de login password voir même de la déléguer à d'autre IdP,…

# boundary project

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au message Keycloak + PAM + vsftpd. Évalué à 2.

Ça ne répond pas à la question, mais je suis en train de tester https://www.boundaryproject.io/ (hashicorp) couplé à un keycloak et il doit y avoir tout ce qu'il faut pour faire du ssh sans ouvrir le port sur internet et avec une authentification utilisateur OIDC (donc keycloak !).

Je n'ai pas fait de ssh dans mon cas, mais il est pas mal documenté.

Pour résumer, c'est un service (plusieurs) accessible en https qui après une authentification (local ou OIDC) permet d'ouvrir un tunnel vers une cible. Cela peut être couplé à vault (hashicorp) pour la gestion des secrets pour les authentifications des cibles.

La solution est encore jeune (très) et n'est, je pense, pas encore utilisable pour une grosse production, mais c'est une solution à suivre !

Après ce n'est peut-etre pas possible à installer chez ton prestataire ni assez stable pour votre cible.

[^] # Re: dates et adresses

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au journal Des concepteurs qui ont éteint trop tôt leur cerveau. Évalué à 8. Dernière modification le 30 novembre 2021 à 14:39.

Le 12h AM et PM est pas mal non plus au niveau des heures :

00:00 => 12:00 AM

12:00 => 12:00 PM

la première heure AM (ou PM) est donc 12 et la dernière le 11.

Dit autrement : la 12eme heure AM ou PM est en faite la première.

https://fr.wikipedia.org/wiki/Syst%C3%A8me_horaire_sur_12_heures#Confusion_entre_midi_et_minuit

[^] # Re: dates et adresses

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au journal Des concepteurs qui ont éteint trop tôt leur cerveau. Évalué à 10.

Et pour les dates, les américains qui mette le mois avant le jour MM-DD-YYYY c'est pas mal non plus :D

[^] # Re: ni-host

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au message site internet, budget très faible. Évalué à 1.

Attention, le perso est facturé au mois pas à l'année :)

[^] # Re: comme pour les messageries instantanées...

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au journal Pourquoi Bloctel et les lois contre le démarchage téléphonique ne servent plus à rien. Évalué à -1.

Oui, on est d'accords, mais dans tout tes cas la couleur le "sujet" est réellement ce cette couleur. Dans le cas de la liste c'est "conceptuel".

[^] # Re: comme pour les messageries instantanées...

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au journal Pourquoi Bloctel et les lois contre le démarchage téléphonique ne servent plus à rien. Évalué à -9.

J'étais assez d'accord avec toi il y a quelque temps, mais en y réfléchissant je me suis poser des questions. Peut importe l'origine de ces expressions (probablement du blanc=jour=sécurité vs noir=nuit=danger dans le cas présent), aujourd'hui l'utilisation de ces expressions continue à nous façonner culturellement, nous et nos enfants. L'utilisation d'expression équivalemment plus neutre "peut" peut-être permettre de faire évoluer les mentalités en évitant des sophisme du genre "noir=danger, mon voisin et noir donc mon voisin=danger". Et si ce n'est pas le cas, d'avoir un nommage qui dit ce qui est sans pour préjudice pour personne (personne, projet,…).

Enfin ceci n'est que mon avis. Et je comprends les détracteurs, ça a été ma première réaction quand j'ai appris que beaucoup de projet (notamment libre) allaient changer certaine dénomination : pourquoi, c'est que des nom dans un contexte ! Mais les mots de tous les jours ont portée que je veuille ou non.

Mais peut-etre que je fais fausse route et qu'on est parti pour parler le novLangue d'ici 2084 si on continue !

[^] # Re: comme pour les messageries instantanées...

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au journal Pourquoi Bloctel et les lois contre le démarchage téléphonique ne servent plus à rien. Évalué à -10.

Listes des numéros autorisés ou non (les couleurs ne sont pas censées être discriminantes, d'ailleurs la liste rouge est-elle toujours d’actualités ?)

:)

[^] # Re: lien pour l'étude ?

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au lien Netflix et YouTube sont des usines à CO2. Évalué à 3.

Bien vu, mais comme je vais sur la version française : https://time-planet.com/fr, je n'y ais vu que du feu.

A leur décharge, il me semble que le menu est tout tout récent et est donc probablement pas encore traduits (comme le reste de ce module d’ailleurs : https://time-planet.com/en/innovations ) Visiblement l’italien est en cours).

[^] # Re: lien pour l'étude ?

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au lien Netflix et YouTube sont des usines à CO2. Évalué à 3.

It's Time for the Planet !

[^] # Re: Expiration des mots de passe

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au lien Recommandations [de l'ANSSI] relatives à l’authentification multifacteur et aux mots de passe. Évalué à 2.

sauf si on t'interdit de changer le mot de passe dans les X jours (pour éviter ce genre d'astuce)

# Chiffrement

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au message cryptage. Évalué à 7.

Parce qu'on apprends toujours plein de chose sur linuxfr, un site indispensable sur le sujet du vocabulaire en Cryptologie : https://chiffrer.info

Et comme le dit le professeur moustache : Tu mourras moins bête, mais tu mourras quand même.

# Pas en python

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au message Bibliothèque vérification passe sanitaire. Évalué à 4.

Il y a https://sanipasse.fr/ qui est passé par ici (je pense le mode borne peut-etre intéressant pour une bibliothèque) les sources : https://github.com/lovasoa/sanipasse

[^] # Re: Open-Dyslexic

Posté par Mathieu CLAUDEL (site web personnel) . En réponse au journal Police partout, justification où on veut. Évalué à 3.

Je ne suis pas spécialiste loin de là et tu as probablement raison sur beaucoup de points. Mais mon expérience qui ce limite à la fille d'amis est plutôt concluante : cela à changer son rapport à la lecture et une fois l'envie là (en tout cas, elle ne fuit plus la lecture), c'est toujours beaucoup plus facile de progresser.

Donc si cela peut aider aussi d'autre je partages :)