Le mois de janvier fût marqué par des drames que nous ne sommes pas près d'oublier. En France, la presse est libre. Sans la liberté de blâmer, il n'est point d'éloge flatteur ; et comme le rappelle toutes les semaines un canard, la liberté de la presse ne s’use que quand on ne s’en sert pas. Pour ce deuxième mois de l'année, les marchands de journaux disposent encore une fois de nombreux titres dans leurs rayons et cet hiver, la sécurité semble être la préoccupation principale.

Comment protéger sa vie privée ? Y a-t-il un danger à se connecter en wifi ? Comment installer un firewall ? Pour le n° 83 de Planète Linux, 2015 est l’année de la sécurité informatique.

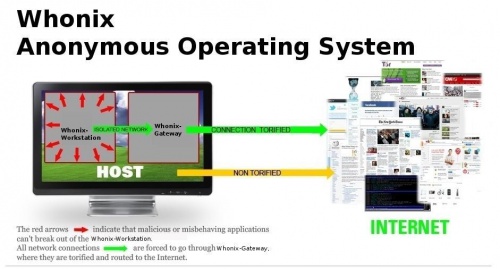

Linux Pratique n° 87 vous propose de découvrir comment anonymiser tout votre trafic [réseau] avec Tor. Par ailleurs, d'autres sujets sont abordés comme la sécurisation d'un serveur serveur web avec chroot ainsi que l'utilité d'un pare-feu.

Souhaitez vous optimiser la protection de votre système et de vos applications ? Le hors-série n° 76 Sécurité & Linux devrait vous intéresser. À noter qu'un chapitre est consacré à la sécurité sous Android.

MISC n° 77 propose un dossier sur la sécurité des moyens de paiement. Comment faciliter les échanges tout en évitant la fraude ? Les réponses sont dans MISC.

Hackable n° 4 le magazine des amateurs de tournevis et de fer à souder se recentre une nouvelle fois sur Raspberry Pi et ses nouvelles cartes.

Les pythoneux pointilleux se délecteront du n° 179 de GNU/Linux Magazine. Tandis que les débutants en programmation porteront leur attention sur le n° 182 de Programmez! qui tente de convaincre son lectorat de l'intérêt du métier de développeur. Le magazine a tout de même le mérite de présenter la première version d'Android Studio apparue discrètement en décembre.

Les sommaires complets de chacun de ces magazines sont en ligne via les liens ci-dessous.