On ne sait pas si c'est la distribution Centreon chez l'éditeur éponyme qui est en cause, et qui aurait ensuite été diffusée chez des clients

centreon semble dire que non. C'est juste des boites qui utilisaient des versions de centreon pas à jour qui se sont faites poutrer. Centreon.com l'éditeur n'a pas eu d'intrusion (en tout cas pas en lien avec cette affaire, soyons réservés :D )

En utilisant des logiciels libres, on utilise généralement des codes développés avec une certaine bienveillance.

Ca me parait un peu rapide comme assertion et non étayée, mais pourquoi pas. Et même si c'est vrai, en quoi est-ce un gage de sécurité accrue?

Il arrive nécessairement que des gens introduisent des failles volontairement

encore une fois non étayé, mais mettons que oui. En quoi la bienveillance empêche un repo quelconque de recevoir une PR avec une backdoor très subtile? et de merger ce code?

À tous égards généralement, l'utilisateur de code privateur est pris pour une poire

je dirais oui.

Après tout, il se déleste volontairement de sa liberté, alors pourquoi mériterait-il la moindre sécurité

Les parasites aiment garder l'hôte vivant. Si les systèmes privateurs avaient une sécurité proche de 0, alors ils ne pourraient pas fonctionner. Voir ton anecodte sur un windows98 ou la machine est vérolée avant d'avoir fait quoi que ce soit. Les systèmes privateurs mettent un accent énorme sur la sécurité (pour conserver précieusement les données récoltées par eux-mêmes, certes.)

Sur Linux, aucun problème de ce type. Inutile de configurer iptables ou tcp-wrapper. Aucun logiciel n'était disposé à communiquer tout et n'importe quoi avec l'extérieur. Tout simplement l'absence de malveillance.

Bin, non, puisque comme le dit l'article de medium, c'est le user qui tape "pip install machin" et que tu peux sans difficultés mettre de la vérole dans "machin".

L'article n'est d'ailleurs pas totalement hermétique à ces considérations mentionnant que le peu d'utilisateurs incompétents de GNU/Linux joue certainement un rôle dans la réputation [bien fondée] de ces systèmes.

Dernièrement on apprenait que sudo a trainé une faille de sécurité pendant 10 ans (!!!!). Utilisateurs incompétents? Code review? Croyance infondée que c'est le voisin qui surveille le code de l'autre? Naïveté? Je sais pas, mais il semble qu'il y ait beaucoup de pieds d'argile chez le colosse linux.

Il y a pas mal de personnes qui sont de l'avis de dire que le reproductible build ne sert à rien. Les arguments sont intéressants. Notamment que reproducible build ou pas, il faut trust le vendor.

le Gratin Dauphinois c'est pas ma tasse de thé ; chacun ses goûts.

Je conseille de le servir en assiette plutôt qu'une tasse de thé, c'est plus simple à manger.

Peut-on apposer une licence à une recette de cuisine ? Et laquelle ?

euuuuuh, lorsqu'on écrit un journal (oui, un jour j'ai écrit, Nal) cette license est proposée par défaut. J'ai copié/collé sans trop y réfléchir.

Toi tu as placé ta recette sous CC-By-SA, pas tout à fait libre

mais j'ai dit "ou toute autre license plus libre" \o/ donc j'en fait don à l'humanité (et aux peuplades extraterrestres tant qu'ils ont des patates et de la crème, s'ils en ont pas, nous aviserons)

une recette de cuisine est-elle une œuvre de l'esprit

j'aurai tendance à dire oui. le plat cuisiné est concret, la recette est une vue de l'esprit, comme un livre ou une partition de musique.

Mis à part le lait, rien ne déborde quand il n'y a pas de couvercle.

heu, hein? Je suis pas d'accord, plein de trucs débordent (au hasard, les pates)

Sinon, quand ça va déborder, alors il faut

1/ souffler sur le dessus de la casserole

2/ soulever la casserole

3/ tripoter les boutons jusqu'à trouver le bon :)

4/ reposer la casserole

alternative:

1/ appuyer sur le bouton off

2/ rallumer doucement

je ne te crois pas

Zenitram ne dit pas "je te crois pas" mais "en l'absence d'éléments objectifs je fais confiance à la justice"

donc il prend parti. Il préfère croire un décision de justice qui s'est pris sur la base d'éléments pas forcéments factuels, en passant par le prism successif du dossier, de la personne qui l'a rempli, d'un avocat, d'un juge qui tranche, etc.. plutôt que par la personne qui a vécu la situation.

Prenons un autre cas. Une personne a une rupture sentimentale. C'est sûr, on peut lui dire: "passe à autre chose, 1 de perdu, 10 de retrouvé" etc etc.. on peut dire aussi "je connais qu'un partie de l'histoire et comme c'est l'autre qui t'as balancé, et en l'absence d'éléments objectifs, je fais confiance au choix adverse". Et ajouter "de toute façon, les gens qui te confortent dans ton opinion vont t'empêcher de remonter la pente."

Ca me paraît pas forcément faux (les 5 étapes du deuil, tout ça), mais ça m’apparaît surtout être des réactions extrêmement violentes à l'égard de la personne qui les reçoit. Bon, j'arrête là, on s'éloigne du débat.

J'ai discuté avec des juristes. Ce qu'il en ressort, c'est trois règles principales:

fais en sorte de n'avoir jamais à faire avec la justice

fais en sorte de n'avoir jamais à faire avec la justice

fais en sorte de n'avoir jamais à faire avec la justice

ensuite, la justice n'est pas une belle femme sur un cheval blanc avec un glaive acéré. C'est un monde à part, obscur, avec des règles étranges et parfois relativement illogiques. Et vraiment, la justice est orthogonale à la morale. Elle n'a rien à voir. Il n'y a pas de grandes idées dans la justice ou d'honneur a laver ou d'idéal à défendre. Perd tout espoir quand tu rentres dans un tribunal.

au jeu du match zenitram / empathie -> victoire par KO, epic, mention honorable pour le coup sous la ceinture.

Sincèrement, on a quelqu'un qui vient raconter une histoire qui semble lourde (burn out, séparation, dépression), et la seule réponse de zenitram c'est:

je te crois pas

"tu détestes la réalité" (zenitram psychologue qui enferme les gens en 1 seule séance, GG)

"ça n'a jamais rendu les gens heureux", tu sais quoi? donnes lui un couteau rouillé et du sel pour lui faire un peu plus mal

"Le premier à qui tu mens est toi-même" zenitram psy le retour.

"bon courage pour sortir de là" : lol. un mec surnage, tu lui enfonces la tête sous l'eau en mode "ceux qui t'aident sont pas tes vrais amis, losers qui s'alimentent dans le négatif!" et tu finis par "courage, hein".

des boîtes usent de mode de management dégueulasse, c'est pas nouveau. Des dépressions, des burn out on en voit de + en +. Ca me semble un témoignage intéressant, partial sans doute comme tout témoignage, mais intéressant.

On pourrait penser que c'est un problème de vieux qui vont passer la main avec le temps, mais pas dit : de plus en plus de jeunes n'ont pas de compte email.

oui, j'ai vu ça, et ça m'a surpris. Pour beaucoup de jeunes, le mail c'est attaché à la Fac/école, puis au travail. Un compte mail, c'est vaguement professionnel, un peu chiant, voire jetable. Ils communiquent via des plateformes tierces, aussi bien insta que twitter, pour l'aspect contact/rdv, plus "social" que "réseau" en fait. Du genre twitter: 2 tweet, 1RT, 5000 DMs :-) Et facebook semble en perte de vitesse, un peu comme le mail. Ils ont un facbeook, mais c'est pour la mamie du cantal, le prof qui envoyait ses corrections de devoirs dessus et pour la salle de concert (depuis le covid, ça a du changer :D )

Il reste, évidemment, le truc consistant à ne pas retenir le mot de passe et à la réinitialiser à chaque fois qui peut être très pratique.

j'avoue que je fais ça pour pas mal de sites. Je dois payer EDF? hop, mot de passe oublié, clic sur le lien dans le mail, je paye la facture, et basta.

Ca serait limite un truc à imaginer. Tu vas sur ton site, tu met ton mail, et tu reçois dans les 2minutes un lien valide de connexion. Tu cliques sur "logout" quand tu as fini.

tu ne sais jamais d'où vient l'intrusion. Ton cousin "bienveillant" qui utilise ton ordi. Ton ex-épouse, ton admin système qui fait une opération de maintenance. Une indexation malheureuse. Le fichier "password.txt" est à bannir.

Le document papier dans le portefeuille (ou dans un tiroir à la maison) ça me parait beaucoup plus safe, plus simple à utiliser et plus viable à long terme. Dans 3 ans, tu te souviendras que le mot de passe du site d'aquaponey qui te bombarde de spam était sur ton ancien ordi dans un fichier liste_des_prons.txt sur une partition que tu as effacé, ou bien tu ressors le petit carnet à spirale, tu te logge sur aquaponey.com et tu te désabonnes!

Mais je trouve que la version française est, justement, plus poétique (encore mieux si c'était Marcheurdeciel). :-)

bin oui, mais je sais pas si luke est vraiment poète (?). Du coup, faut il une consonance poétique ou plutôt voyageuse? La première version du script l'avait nommé 'Luke Starkiller', abandonné car un peu trop agressive (O RLY?).

du coup, "Luc Voyageur"?

Et on a pas parlé du titre: 'Star Wars' (les guerres de l'étoile) traduit en La guerre des étoiles. C'est quand même anormal aussi, non?

Eh bah, Nal, puisque tu me poses la question, je vais y répondre.

Avec mes petits neveux, j'ai décidé de les initier à cette pop culture qui a perverti la jeunesse (jeunesse qui est devenue vieille, comme moi), et que la jeunesse actuelle (les jeunes donc) ne connait pas des masses, même s'ils savent reconnaitre un stormtrooper d'un soldat du premier ordre et un mandalorien d'un yoda. J'ai profité d'un prêt du coffret DVD star wars Trilogie (épisode IV, V et VI) pour leur montrer. Spoiler, c'est la version remasterisée. Second spoiler, j'avais vu les films une fois en VHS il y a bien longtemps. Troisième spoiler: regarder un film avec masque et gestes barrières c'est pénible.

Eh bin dis donc, ça a vieilli. A part ça, j'ai pu constater un mépris absolu de la part de l'éditeur des DVD. La version française, c'est 'Yann' solo qui pilote le 'millenium condor' (si si) avec son ami poilu Chico. Après avoir parlé la larme à l'oeil du faucon millenium, les enfants ont été supris. Et d'ailleurs, dans l'épisode V, le vaisseau redevient le faucon millenium (quand je dis que les éditeurs de DVD en ont rien à foutre des spectateurs).

La version remasterisée, c'est au bout milieu d'une scène de l'espace avec les maquettes à l’ancienne, une explosion dopée aux CGI et images de synthèses multicolores qui bim qui zboing en dolby triple surround sa mère que ça pète encore une deuxième fois avec des couleurs chatoyantes et colorées, ou des extraterrestres à l'air vaguement sauriens. Ca surprend.

Les enfants ont aimé, depuis ils prennent n'importe quel baton en faisant zwioum zawawouuuu! et ils ont essayé de ranger leur chambre à distance avec la force (ça n'a pas marché).

Moralité: je comprends les vieux de l'époque qui me disaient que le scénario de star wars était indigent, je ne comprends pas comment le coffret star wars édition remaster ait pu sortir (millenium condor??? srsly?), et mes neveux m'ont dit "Meilleurs vacances du monde!" avant de partir en hurlant 'booster maximum! vitesse lumière!'

Ceci dit, je suis un grand fan de ssh, et pourquoi ne pas avoir utilisé un bon vieux ssh avec redirection de port dans tous les sens?

-mac au travail: ssh vers un serveur contrôlé

-machine à la maison: ssh vers le même

dans les tunnels ssh, montage de ce que tu veux, copie, recopie, déport bureau (j'avais installé un VNC sur mac OS dans le temps, ça doit marcher encore), etc etc…

(maudire) ceux qui choisissent d’utiliser les solutions propriétaires en question sans même se demander si c’est utile, du moment que ça coûte un max de thunes pour bien montrer qu’on a pris le problème au sérieux.

Oui. C'est curieux comme on trouve ce genre de personnes dans toutes les boites :D et à côté de ça, quand tu as un vrai besoin, on t'explique que c'est trop cher. On avait demandé une fois un besoin de RAM, on a rien eu. Mais on s'est retrouvé avec un serveur 4U raid5+disque système mirroré et un contrat de maintenant obscur (mais cher) pour du H+4. Il est ptet toujours dans son carton. Personne savait quoi en foutre de ce machin.

Posté par octane .

En réponse au journal rsync.

Évalué à 4.

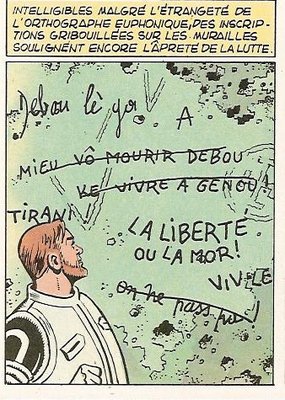

bah, si t'as résisté au SMS, tu peux relire Blake_et_Mortimer notamment l'album où ils se retrouvent avec des panneaux écrits comme à l'oral (je ne me rappelle plus lequel :D)

"Le piège diabolique", avec un panneau indicateur du métro "direcsion pari santr", ou les tags:

Kevin Mitnick a fait un Dos sur une machine, lui permettant de se connecter en root sur sa cible (une autre machine, certes).

ensuite, est-ce que toutes les failles sont de l'intrusion? quand sur mon site web marchand j'achète une chemise à 50€ et que j'ajoute -10 chaussettes à 5€ pièce, je paye 0€. Pas de pénétration, mais une faille quand même, je dirais.

L'injection de code sur du compilé, je demande à voir.

bin, system(machin) au hasard. ou n'importe quoi qui manipule un autre truc et qui le parse mal.

et encore une fois, les vulns les plus critiques sont souvent orthogonales au langage. VNC s'est fait trouer pendant longtemps. Pourquoi? Tu peux choisir (protocolairement) le mode d'authentification. La faille: tu envoies ton login (admin), et tu dit que tu n'as aucun mode d'authentification. Le serveur disait, oui d'accord, on valide le login sans authent puisqu'il n'y en a pas. Code compilé, bug logique -> drame. Le RUST ou le C ou le java ou l'asm pur n'aide pas dans ces situations.

après pour revenir à l'injection de code sur du compilé, si tu entends de l'exploitation mémoire, il y en a encore qui existe. Il y a pleins de challenges on-line qui permettent de t'entrainer à l'exploiter de manière propre avec et sans fonctions de sécurité (ASLR on/off, canary ou pas, code pie ou pas, avec leak ou pas, etc…)

déni de service

Le DDOS c'est une problématique réseau

déni de service c'est pas tout à fait pareil qu'un DDOS. Et du déni de service en local, ça se fait.

[^] # Re: attaque et ampleur non divulguées

Posté par octane . En réponse au lien des instances centreon compromises. Évalué à 5.

https://www.centreon.com/societe/salle-de-presse/communiques-de-presse/centreon-apporte-des-eclaircissements-suite-a-la-parution-du-rapport-de-lanssi/

centreon semble dire que non. C'est juste des boites qui utilisaient des versions de centreon pas à jour qui se sont faites poutrer. Centreon.com l'éditeur n'a pas eu d'intrusion (en tout cas pas en lien avec cette affaire, soyons réservés :D )

[^] # Re: Manqué

Posté par octane . En réponse au lien Linux et la sécurité, tel un désert et un oasis ?. Évalué à 3.

Ca me parait un peu rapide comme assertion et non étayée, mais pourquoi pas. Et même si c'est vrai, en quoi est-ce un gage de sécurité accrue?

encore une fois non étayé, mais mettons que oui. En quoi la bienveillance empêche un repo quelconque de recevoir une PR avec une backdoor très subtile? et de merger ce code?

je dirais oui.

Les parasites aiment garder l'hôte vivant. Si les systèmes privateurs avaient une sécurité proche de 0, alors ils ne pourraient pas fonctionner. Voir ton anecodte sur un windows98 ou la machine est vérolée avant d'avoir fait quoi que ce soit. Les systèmes privateurs mettent un accent énorme sur la sécurité (pour conserver précieusement les données récoltées par eux-mêmes, certes.)

Bin, non, puisque comme le dit l'article de medium, c'est le user qui tape "pip install machin" et que tu peux sans difficultés mettre de la vérole dans "machin".

Dernièrement on apprenait que sudo a trainé une faille de sécurité pendant 10 ans (!!!!). Utilisateurs incompétents? Code review? Croyance infondée que c'est le voisin qui surveille le code de l'autre? Naïveté? Je sais pas, mais il semble qu'il y ait beaucoup de pieds d'argile chez le colosse linux.

[^] # Re: Sécurité de la chaîne d'approvisionnement

Posté par octane . En réponse au journal Assurer la sécurité informatique sur le modèle de la sécurité alimentaire. Évalué à 7.

https://blog.cmpxchg8b.com/2020/07/you-dont-need-reproducible-builds.html

Il y a pas mal de personnes qui sont de l'avis de dire que le reproductible build ne sert à rien. Les arguments sont intéressants. Notamment que reproducible build ou pas, il faut trust le vendor.

[^] # Re: Hérésie !

Posté par octane . En réponse au journal de l'art et la manière de faire du gratin dauphinois. Évalué à 7.

ah bin, on vient de m'envoyer ça

https://www.youtube.com/watch?v=rvWbqzK5n80

Recette : L'authentique Gratin Dauphinois | Archive INA | 1981

[^] # Re: Soyons sérieux nous sommes sur Linuxfr.org tout de même !

Posté par octane . En réponse au journal de l'art et la manière de faire du gratin dauphinois. Évalué à 3.

Je conseille de le servir en assiette plutôt qu'une tasse de thé, c'est plus simple à manger.

euuuuuh, lorsqu'on écrit un journal (oui, un jour j'ai écrit, Nal) cette license est proposée par défaut. J'ai copié/collé sans trop y réfléchir.

mais j'ai dit "ou toute autre license plus libre" \o/ donc j'en fait don à l'humanité (et aux peuplades extraterrestres tant qu'ils ont des patates et de la crème, s'ils en ont pas, nous aviserons)

j'aurai tendance à dire oui. le plat cuisiné est concret, la recette est une vue de l'esprit, comme un livre ou une partition de musique.

[^] # Re: Il y a pire

Posté par octane . En réponse au journal Manifeste contre la roue codeuse. Évalué à 5.

heu, hein? Je suis pas d'accord, plein de trucs débordent (au hasard, les pates)

Sinon, quand ça va déborder, alors il faut

1/ souffler sur le dessus de la casserole

2/ soulever la casserole

3/ tripoter les boutons jusqu'à trouver le bon :)

4/ reposer la casserole

alternative:

1/ appuyer sur le bouton off

2/ rallumer doucement

[^] # Re: Ben non

Posté par octane . En réponse au journal Comment se faire justice soi-même ?. Évalué à -1.

donc il prend parti. Il préfère croire un décision de justice qui s'est pris sur la base d'éléments pas forcéments factuels, en passant par le prism successif du dossier, de la personne qui l'a rempli, d'un avocat, d'un juge qui tranche, etc.. plutôt que par la personne qui a vécu la situation.

Prenons un autre cas. Une personne a une rupture sentimentale. C'est sûr, on peut lui dire: "passe à autre chose, 1 de perdu, 10 de retrouvé" etc etc.. on peut dire aussi "je connais qu'un partie de l'histoire et comme c'est l'autre qui t'as balancé, et en l'absence d'éléments objectifs, je fais confiance au choix adverse". Et ajouter "de toute façon, les gens qui te confortent dans ton opinion vont t'empêcher de remonter la pente."

Ca me paraît pas forcément faux (les 5 étapes du deuil, tout ça), mais ça m’apparaît surtout être des réactions extrêmement violentes à l'égard de la personne qui les reçoit. Bon, j'arrête là, on s'éloigne du débat.

# la justice

Posté par octane . En réponse au journal Comment se faire justice soi-même ?. Évalué à 10.

J'ai discuté avec des juristes. Ce qu'il en ressort, c'est trois règles principales:

fais en sorte de n'avoir jamais à faire avec la justice

fais en sorte de n'avoir jamais à faire avec la justice

fais en sorte de n'avoir jamais à faire avec la justice

ensuite, la justice n'est pas une belle femme sur un cheval blanc avec un glaive acéré. C'est un monde à part, obscur, avec des règles étranges et parfois relativement illogiques. Et vraiment, la justice est orthogonale à la morale. Elle n'a rien à voir. Il n'y a pas de grandes idées dans la justice ou d'honneur a laver ou d'idéal à défendre. Perd tout espoir quand tu rentres dans un tribunal.

[^] # Re: Ben non

Posté par octane . En réponse au journal Comment se faire justice soi-même ?. Évalué à 10.

au jeu du match zenitram / empathie -> victoire par KO, epic, mention honorable pour le coup sous la ceinture.

Sincèrement, on a quelqu'un qui vient raconter une histoire qui semble lourde (burn out, séparation, dépression), et la seule réponse de zenitram c'est:

des boîtes usent de mode de management dégueulasse, c'est pas nouveau. Des dépressions, des burn out on en voit de + en +. Ca me semble un témoignage intéressant, partial sans doute comme tout témoignage, mais intéressant.

[^] # Re: Et aussi varier les adresses

Posté par octane . En réponse au journal Résolution de l'année 2021 : changez votre mot de passe !. Évalué à 4.

oui, j'ai vu ça, et ça m'a surpris. Pour beaucoup de jeunes, le mail c'est attaché à la Fac/école, puis au travail. Un compte mail, c'est vaguement professionnel, un peu chiant, voire jetable. Ils communiquent via des plateformes tierces, aussi bien insta que twitter, pour l'aspect contact/rdv, plus "social" que "réseau" en fait. Du genre twitter: 2 tweet, 1RT, 5000 DMs :-) Et facebook semble en perte de vitesse, un peu comme le mail. Ils ont un facbeook, mais c'est pour la mamie du cantal, le prof qui envoyait ses corrections de devoirs dessus et pour la salle de concert (depuis le covid, ça a du changer :D )

Le mail, ce truc de vieux.

[^] # Re: Et aussi varier les adresses

Posté par octane . En réponse au journal Résolution de l'année 2021 : changez votre mot de passe !. Évalué à 2.

oh? je vais voir. Ca m'a l'air très bien comme idée.

[^] # Re: Et aussi varier les adresses

Posté par octane . En réponse au journal Résolution de l'année 2021 : changez votre mot de passe !. Évalué à 4.

j'avoue que je fais ça pour pas mal de sites. Je dois payer EDF? hop, mot de passe oublié, clic sur le lien dans le mail, je paye la facture, et basta.

Ca serait limite un truc à imaginer. Tu vas sur ton site, tu met ton mail, et tu reçois dans les 2minutes un lien valide de connexion. Tu cliques sur "logout" quand tu as fini.

[^] # Re: Un fichier

Posté par octane . En réponse au journal Résolution de l'année 2021 : changez votre mot de passe !. Évalué à 5.

tu ne sais jamais d'où vient l'intrusion. Ton cousin "bienveillant" qui utilise ton ordi. Ton ex-épouse, ton admin système qui fait une opération de maintenance. Une indexation malheureuse. Le fichier "password.txt" est à bannir.

Le document papier dans le portefeuille (ou dans un tiroir à la maison) ça me parait beaucoup plus safe, plus simple à utiliser et plus viable à long terme. Dans 3 ans, tu te souviendras que le mot de passe du site d'aquaponey qui te bombarde de spam était sur ton ancien ordi dans un fichier liste_des_prons.txt sur une partition que tu as effacé, ou bien tu ressors le petit carnet à spirale, tu te logge sur aquaponey.com et tu te désabonnes!

[^] # Re: qu'as tu ouatché

Posté par octane . En réponse au journal Un peu de médiéval comique pour les fêtes : l'écucuyer du Roy. Évalué à 4.

bin oui, mais je sais pas si luke est vraiment poète (?). Du coup, faut il une consonance poétique ou plutôt voyageuse? La première version du script l'avait nommé 'Luke Starkiller', abandonné car un peu trop agressive (O RLY?).

du coup, "Luc Voyageur"?

Et on a pas parlé du titre: 'Star Wars' (les guerres de l'étoile) traduit en La guerre des étoiles. C'est quand même anormal aussi, non?

[^] # Re: qu'as tu ouatché

Posté par octane . En réponse au journal Un peu de médiéval comique pour les fêtes : l'écucuyer du Roy. Évalué à 2.

non, mais je disais juste des conneries un jour ou il fait froid et où je télétravaille mollement et toi tu es sérieux.

et de toute façon, "Traduttore, traditore" comme disent les espagnols ;)

Mais "Courleciel" je trouve ça moche :D et "chiktabba"?? mouhahaha

[^] # Re: qu'as tu ouatché

Posté par octane . En réponse au journal Un peu de médiéval comique pour les fêtes : l'écucuyer du Roy. Évalué à 2. Dernière modification le 30 décembre 2020 à 11:22.

Bin oui, mais faut il vraiment traduire les noms et les prénoms?

[^] # Re: qu'as tu ouatché

Posté par octane . En réponse au journal Un peu de médiéval comique pour les fêtes : l'écucuyer du Roy. Évalué à 2.

Si je déchiffre bien:

# qu'as tu ouatché

Posté par octane . En réponse au journal Un peu de médiéval comique pour les fêtes : l'écucuyer du Roy. Évalué à 5.

Eh bah, Nal, puisque tu me poses la question, je vais y répondre.

Avec mes petits neveux, j'ai décidé de les initier à cette pop culture qui a perverti la jeunesse (jeunesse qui est devenue vieille, comme moi), et que la jeunesse actuelle (les jeunes donc) ne connait pas des masses, même s'ils savent reconnaitre un stormtrooper d'un soldat du premier ordre et un mandalorien d'un yoda. J'ai profité d'un prêt du coffret DVD star wars Trilogie (épisode IV, V et VI) pour leur montrer. Spoiler, c'est la version remasterisée. Second spoiler, j'avais vu les films une fois en VHS il y a bien longtemps. Troisième spoiler: regarder un film avec masque et gestes barrières c'est pénible.

Eh bin dis donc, ça a vieilli. A part ça, j'ai pu constater un mépris absolu de la part de l'éditeur des DVD. La version française, c'est 'Yann' solo qui pilote le 'millenium condor' (si si) avec son ami poilu Chico. Après avoir parlé la larme à l'oeil du faucon millenium, les enfants ont été supris. Et d'ailleurs, dans l'épisode V, le vaisseau redevient le faucon millenium (quand je dis que les éditeurs de DVD en ont rien à foutre des spectateurs).

La version remasterisée, c'est au bout milieu d'une scène de l'espace avec les maquettes à l’ancienne, une explosion dopée aux CGI et images de synthèses multicolores qui bim qui zboing en dolby triple surround sa mère que ça pète encore une deuxième fois avec des couleurs chatoyantes et colorées, ou des extraterrestres à l'air vaguement sauriens. Ca surprend.

Les enfants ont aimé, depuis ils prennent n'importe quel baton en faisant zwioum zawawouuuu! et ils ont essayé de ranger leur chambre à distance avec la force (ça n'a pas marché).

Moralité: je comprends les vieux de l'époque qui me disaient que le scénario de star wars était indigent, je ne comprends pas comment le coffret star wars édition remaster ait pu sortir (millenium condor??? srsly?), et mes neveux m'ont dit "Meilleurs vacances du monde!" avant de partir en hurlant 'booster maximum! vitesse lumière!'

# euh, ssh?

Posté par octane . En réponse au journal De l’inanité des solutions de travail in-da-cloud. Évalué à 6.

Merci pour ce journal rigolo et instructif :)

Ceci dit, je suis un grand fan de ssh, et pourquoi ne pas avoir utilisé un bon vieux ssh avec redirection de port dans tous les sens?

-mac au travail: ssh vers un serveur contrôlé

-machine à la maison: ssh vers le même

dans les tunnels ssh, montage de ce que tu veux, copie, recopie, déport bureau (j'avais installé un VNC sur mac OS dans le temps, ça doit marcher encore), etc etc…

Oui. C'est curieux comme on trouve ce genre de personnes dans toutes les boites :D et à côté de ça, quand tu as un vrai besoin, on t'explique que c'est trop cher. On avait demandé une fois un besoin de RAM, on a rien eu. Mais on s'est retrouvé avec un serveur 4U raid5+disque système mirroré et un contrat de maintenant obscur (mais cher) pour du H+4. Il est ptet toujours dans son carton. Personne savait quoi en foutre de ce machin.

[^] # Re: C'est fou...

Posté par octane . En réponse au journal rsync. Évalué à 4.

"Le piège diabolique", avec un panneau indicateur du métro "direcsion pari santr", ou les tags:

# prononciation

Posté par octane . En réponse au journal rsync. Évalué à 9.

Je le prononce "motoculteur" :-)

non, en vrai je le prononce:

air - si nn - k

[^] # Re: pas une alternative a linux, et ne le sera jamais...

Posté par octane . En réponse à la dépêche Redox OS, le prochain système d’exploitation à conquérir le monde ?. Évalué à 2.

Kevin Mitnick a fait un Dos sur une machine, lui permettant de se connecter en root sur sa cible (une autre machine, certes).

ensuite, est-ce que toutes les failles sont de l'intrusion? quand sur mon site web marchand j'achète une chemise à 50€ et que j'ajoute -10 chaussettes à 5€ pièce, je paye 0€. Pas de pénétration, mais une faille quand même, je dirais.

[^] # Re: pas une alternative a linux, et ne le sera jamais...

Posté par octane . En réponse à la dépêche Redox OS, le prochain système d’exploitation à conquérir le monde ?. Évalué à 3.

a partir du moment ou tes données ne sont plus accessibles, on peut dire que c'est un problème de sécurité, non?

[^] # Re: pas une alternative a linux, et ne le sera jamais...

Posté par octane . En réponse à la dépêche Redox OS, le prochain système d’exploitation à conquérir le monde ?. Évalué à 4.

bin, system(machin) au hasard. ou n'importe quoi qui manipule un autre truc et qui le parse mal.

et encore une fois, les vulns les plus critiques sont souvent orthogonales au langage. VNC s'est fait trouer pendant longtemps. Pourquoi? Tu peux choisir (protocolairement) le mode d'authentification. La faille: tu envoies ton login (admin), et tu dit que tu n'as aucun mode d'authentification. Le serveur disait, oui d'accord, on valide le login sans authent puisqu'il n'y en a pas. Code compilé, bug logique -> drame. Le RUST ou le C ou le java ou l'asm pur n'aide pas dans ces situations.

après pour revenir à l'injection de code sur du compilé, si tu entends de l'exploitation mémoire, il y en a encore qui existe. Il y a pleins de challenges on-line qui permettent de t'entrainer à l'exploiter de manière propre avec et sans fonctions de sécurité (ASLR on/off, canary ou pas, code pie ou pas, avec leak ou pas, etc…)

déni de service c'est pas tout à fait pareil qu'un DDOS. Et du déni de service en local, ça se fait.

[^] # Re: Et pourquoi pas Ubuntu ?

Posté par octane . En réponse au journal raspi400. Évalué à 2.

bin, il y a pas encore de support du raspi400 de la part d'ubuntu je crois?

aaah? :)