Voyons voir, quelles pourrait être les raisons ?

- c'est utile !

- ça sert à une large communauté !

- c'est fun !

Déjà, redécouvrir le plaisir de jouer sur un bon vieux jeu, plonger dans les origines du gaming, c'est une expérience extraordinaire !

alors, c'est une noble motivation :D

ceci dit, je pense vraiment que compiler un vieux truc sur une distrib récente, c'est chercher plein d'ennuis. Surtout que tu changes de CPU…. Rien que compiler des softs prévu pour intel 32 bits en 64 bits ça peut être tristouille, je te recommande plutôt de tout faire en émulation:

un KVM est raisonnablement rapide, tu installes une debian d'époque, et tu joues sur la distrib d'époque.

Mais pourquoi? en vrai, pourquoi vouloir recompiler wesnoth en version 1.2 ?

La meilleure pour l'instant est je trouve de compiler le bazar avec un g++ d'époque (soit fin 2007 début 2008).

bin, euh, oui. Tu compiles avec les libs d'époque et les compilos d'époque.

Mais en vrai, je comprends pas bien le but du truc???

Ensuite, si tu veux vraiment faire ce genre de choses, tu prends une distro linux qui date de l'époque du logiciel (genre une debian de 2007), tu l'installes sans mettre à jour, tu compiles le bazar.

La logique, c'est que tu as du fric, tu es puissant, tu veux que tout se plie à ta volonté. Il y a pas de finesse ou d'intelligence. Tu payes -> tu as. Les journalistes sont pénibles, tu les arroses à la sulfateuse. Au mieux ça marche, au pire ça servira d'exemple au suivant.

Ca se verra? Et puis? Ca changera quoi?

ça se verrait, les lecteurs hurleraient et ça serait un bad buzz coupant leur rémunération donc la vie des entreprises derrière encore plus sûrement qu'avec le procès

Euh… Tu peux me citer un bad buzz récent qui a coupé leur rémunération? Avisa sentait déjà le souffre. Ca a changé quelque chose pour eux?

L'idée est un suicide sans le dire?

D'un côté tu as le "camp du bien" qui veut que la vérité jaillisse de la manière la plus éclatante, de l'autre tu as des intérêts financiers énormes qui s'en battent les steaks mais sont pétés de thunes. Donc l'idée, c'est de montrer que le fric gagne. Il n'y a pas de règles.

On est dans un monde ou des ministres accusés peuvent être en poste pépouzes, ou des sociétés peuvent fracasser la planète, et des hommes d'affaire s'enrichir sur la pauvreté humaine. Un journal a l'outrecuidance de ne pas les présenter comme bienfaiteurs de l'humanité en leur baisant les pieds? Bah procès, menaces, et autres méchancetés. "Mauvaise presse" ? Mais quand ils ont fait autant d'horreurs, tu crois vraiment qu'ils ont peur d'une mauvaise presse? C'est comme si tu demandais à Al Capone de moins fumer le cigare car ça risque de nuire à son image. Je pense qu'il s'écroulerait de rire. Bah là, c'est pareil.

Un haïku (俳句, haiku?) est un poème d'origine japonaise extrêmement bref, célébrant l'évanescence des choses et les sensations qu'elles suscitent. Un haïku évoque généralement une saison (le kigo) et comporte souvent une césure (le kireji). Il est composé en principe de 17 mores réparties en trois vers suivant un schéma 5/7/5.

J'ai finalement pas pu tester, mais la doc faisait vraiment envie. Tu as un réseau complet, avec des services sur certaines machines, tu peux faire du routage, ajouter des démons, etc… etc..

wopitain!!! j'ai peut-être des supers-pouvoirs \o/ allez, superman, viens on va se battre! je vais te mettre la misère (bon, tant qu'il s'agit de faire consommer du CPU, on va éviter le regard laser dans un premier temps).

ah ça m'intéresse. Pour info, quand ça freeze, est-ce que le curseur de souris bougeait? Et est-ce qu'il était possible de retourner à une console texte (ctrl-alt-F1) ?

Une autre solution consiste à créer un fichier de (re-)configuration du clavier qui sera utilisé par la commande xmodmap

Bin je suis très content du fichier de configuration du clavier :-) je veux juste qu'il soit choisi au boot, en console et en graphique plutôt que le PC105

J'utilise un raspi3 alimenté par une prise USB de la freebox. Ca fait son job. Je m'en sers comme bastion VPN/SSH, et c'est laaaaaargement suffisant.

J'ai mis une carte SD de 16Go, je backup de temps en temps le rapsi en l'éteignant, dd la carte SD depuis un PC de bureau, puis je le rallume. C'est pratique :-)

Comparaison hautement fallacieuse: pratiquement personne ne "choisit" Windows. Il est installé sur ton ordinateur quand tu l'achètes.

parceque tu choisis systemd quand tu prends debian, redhat, etc? Il est installé avec ta distro. Qui parle de comparaison fallacieuse?

-des mainteneurs de distros, qui ont dû fournir un travail pour intégrer systemd en remplacement d'init dans leurs distros respectives, c'est pas comme si c'était arrivé brutalement un matin ou qu'ils avaient été victimes de mesures coercitives

Que le bazar des scripts shells et runlevels foireux aient été un problème, personne ne le nie je crois. Qu'on te dise que ton /usr va devenir hermetic, monolithique, et RO, parceque le développeur d'un système d'init pense que c'est le mieux, ça va un poil trop loin.

-les clients de RH

mais ils s'en br*anlent les client de RH du système d'init. On aurait pu leur coller un init quelconque, ils s'en fichent. Ca leur fait pas lever le sourcil plus haut que lors du passage d'un initrd à un initramfs. ou de /etc/machin.conf à /etc/machin.d/

Dans le temps on choisissait linux, et on se heurtait à ce fameux "bon sens". Si tout le monde choisit windows, c'est qu'ils sont pas débiles, pourquoi tu t'acharnes à vouloir utiliser ton jouet?

"we did not publicly communicate a broader vision of how they should all fit together in the long run."

"from my personal perspective"

"explain how I personally would build an OS and where I personally think OS development with Linux should go."

"I kept wondering, how would I actually build an OS"

etc, etc…

Ce qui est globalement le reproche qui lui est fait. Il voit un problème par son petit bout de lorgnette, il le résout pour lui. Comme il est pas bête (aucune ironie ici), il regarde l'existant, en extrait ses défauts, puis annonce sa solution comme étant la meilleure. Et c'est là ou on est pas forcément d'accord.

Ca me rappelle un développeur gnome qui faisait tout à sa sauce. Les gens râlaient, et lui continuait sur sa lancée, sûr de lui et de ses solutions. Alors certes, il bossait (beaucoup), mais est-ce vraiment la bonne manière d'avancer?

Et c'est là ou on se rend compte que la qualité d'un antivirus est très subjective :D

Pour des raisons très compréhensibles, on ne va pas mettre des virus à tester. Du coup, comment tester la qualité des AV? Bah on a EICAR mais là, tous les AV le détectent, donc au mieux on vérifie juste que l'AV est démarré (ce qui est dejà pas mal).

Et même si on tombe sur un set de fichiers vérolés et qu'on le teste, est-ce que c'est un bon AV? Il a bloqué des trucs connus, donc c'est bien, mais il réagira comment face à un nouveau virus?

enfin tout ça pour dire que tester un AV avec un script shell, je vois pas trop comment ça peut faire l'affaire

Tu veux tester quoi? Vérifier que la solution fonctionne?

Bah donne à manger des fichiers à ton antivirus?

Est-ce qu'il y a une CLI pour ton antivirus? Genre:

$ scan <file> du coup, tu fais:

$ for file in directory/* ; do scan $file ; done puis regarde les logs de sortie, mais faut voir comment réagit l'antivirus, ce que tu veux tester (le nombre de faux positifs, le nombre de faux négatifs, le taux de couverture (par rapport à quelle référence?), etc…)

je vais me faire l'avocat du diable, mais il parle de pyenv. Du coup tu dis:

c'est tout de même mieux qu'un code hébergé sur un dépôt github dont on ignore la maîtrise.

Or, pyenv est hébergé sur github. Donc faire curl github.com/pyenv | bash c'est mal. Mais faire git clone github.com/pyenv && pyenv/bin/pyenv c'est plus sécurisé?

Malheureusement si tu veux tester un logiciel, tu vas tôt ou tard lancer un binaire précompilé, ou un script que tu n'auras pas relu.

Maintenant, ouais, je hurle contre le curl | bash pour plein d'autres raisons. Mais là, ce qui m'ennuie c'est que ça devient du cargo cult, tout le monde dit que c'est mal, tout le monde hurle en expliquant que c'est mal mais plus personne ne donne vraiment de raisons. Petite histoire : j'ai connu des devs qui refusaient absolument d'utiliser strcpy (c'est bien) mais sans avoir compris les raisons. Du coup, on voyait des contorsions assez tordues dans des cas idiots, genre strncpy(dst, src, strlen(src)); [CRANE D'OCTANE QUI SE FRACASSE CONTRE LE CLAVIER QUAND IL LIT CA EN CODE REVIEW].

Enfin voilà, tout ça pour dire que curl | bash faut pas utiliser, mais faut pas se bercer d'illusions non plus sur les paquets de la distro magiquement vérifiés.

Si cet éditeur se fait pirater au point de se faire voler sa clé privée, il lui suffit de révoquer son certificat publiquement, et le gestionnaire de paquets ne fera plus confiance aux paquets signés par lui.

Parceque se pose la question du code review de l'éditeur. Et si le maintener[1] fait un git clone && debuild etc… alors le risque d'apt-get install pyenv est il plus faible qu'un curl | bash ? En vrai? Et comment as tu vérifié que le maintener a bien géré l'install? C'est pas en faisant confiance à son certificat….

[1] no shame pour le maintener je sais que c'est un boulot difficile

j'ai pas mal utilisé tes tutos pour faire des petites vidéos avec mes neveux :-)

Là, je bute sur un truc que je n'arrive pas à faire: un kamehameha (ou un hadoken pour les fans de jeux de baston).

Autant mettre un bonhomme sur un fond vert, puis incruster le bonhomme dans une scène y'a des tutos (dont un des tiens, merci), autant ajouter un effet comme un kamehameha ou des éclairs ou de le fumée, je vois pas (?). Faut trouver une base d'effet sur fond vert? Mais ça se trouve où?

[^] # Re: on n'est pas sorti de l'auberge…

Posté par octane . En réponse au lien Le refus de communiquer le code de déverrouillage d’un téléphone portable peut constituer un délit. Évalué à 3.

c'est pas un truc du genre:

dmsetup table --showkey myvolume

[^] # Re: Ta config nginx

Posté par octane . En réponse au message site internet: me guider de l'achât d'un nom de domaine (namecheap, done), ouverture de ports (?!??). Évalué à 2.

pourquoi? Quel est le risque? D'un bruteforce? Avec un bon mot de passe, ça devrait tenir non?

[^] # Re: mais?

Posté par octane . En réponse au message [Résolu] Compiler wesnoth-1.2. Évalué à 4.

alors, c'est une noble motivation :D

ceci dit, je pense vraiment que compiler un vieux truc sur une distrib récente, c'est chercher plein d'ennuis. Surtout que tu changes de CPU…. Rien que compiler des softs prévu pour intel 32 bits en 64 bits ça peut être tristouille, je te recommande plutôt de tout faire en émulation:

un KVM est raisonnablement rapide, tu installes une debian d'époque, et tu joues sur la distrib d'époque.

# mais?

Posté par octane . En réponse au message [Résolu] Compiler wesnoth-1.2. Évalué à 4.

Mais pourquoi? en vrai, pourquoi vouloir recompiler wesnoth en version 1.2 ?

bin, euh, oui. Tu compiles avec les libs d'époque et les compilos d'époque.

Mais en vrai, je comprends pas bien le but du truc???

Ensuite, si tu veux vraiment faire ce genre de choses, tu prends une distro linux qui date de l'époque du logiciel (genre une debian de 2007), tu l'installes sans mettre à jour, tu compiles le bazar.

[^] # Re: Campagne de pub gratuite

Posté par octane . En réponse au lien Next Inpact attaqué en justice par Avisa Partners suite à un article sur le papier de Fakir.. Évalué à 6.

La logique, c'est que tu as du fric, tu es puissant, tu veux que tout se plie à ta volonté. Il y a pas de finesse ou d'intelligence. Tu payes -> tu as. Les journalistes sont pénibles, tu les arroses à la sulfateuse. Au mieux ça marche, au pire ça servira d'exemple au suivant.

Ca se verra? Et puis? Ca changera quoi?

Euh… Tu peux me citer un bad buzz récent qui a coupé leur rémunération? Avisa sentait déjà le souffre. Ca a changé quelque chose pour eux?

D'un côté tu as le "camp du bien" qui veut que la vérité jaillisse de la manière la plus éclatante, de l'autre tu as des intérêts financiers énormes qui s'en battent les steaks mais sont pétés de thunes. Donc l'idée, c'est de montrer que le fric gagne. Il n'y a pas de règles.

On est dans un monde ou des ministres accusés peuvent être en poste pépouzes, ou des sociétés peuvent fracasser la planète, et des hommes d'affaire s'enrichir sur la pauvreté humaine. Un journal a l'outrecuidance de ne pas les présenter comme bienfaiteurs de l'humanité en leur baisant les pieds? Bah procès, menaces, et autres méchancetés. "Mauvaise presse" ? Mais quand ils ont fait autant d'horreurs, tu crois vraiment qu'ils ont peur d'une mauvaise presse? C'est comme si tu demandais à Al Capone de moins fumer le cigare car ça risque de nuire à son image. Je pense qu'il s'écroulerait de rire. Bah là, c'est pareil.

[^] # Re: Recette de saison

Posté par octane . En réponse au journal [ HS ] haïku (essai). Évalué à 8.

pommes de terre au four

font un gratin dauphinois

et les premier froids

[^] # Re: Règles du jeu ?

Posté par octane . En réponse au journal [ HS ] haïku (essai). Évalué à 6.

Un haïku (俳句, haiku?) est un poème d'origine japonaise extrêmement bref, célébrant l'évanescence des choses et les sensations qu'elles suscitent. Un haïku évoque généralement une saison (le kigo) et comporte souvent une césure (le kireji). Il est composé en principe de 17 mores réparties en trois vers suivant un schéma 5/7/5.

(merci wikipedia :) )

# MI-LXC

Posté par octane . En réponse au journal Du routage sous Linux ou comment le temps passe et nous laisse seul avec nos souvenirs. Évalué à 4.

J'avais vu un projet qui semblait bien: https://github.com/flesueur/mi-lxc

J'ai finalement pas pu tester, mais la doc faisait vraiment envie. Tu as un réseau complet, avec des services sur certaines machines, tu peux faire du routage, ajouter des démons, etc… etc..

[^] # Re: Recensement

Posté par octane . En réponse au journal Le paranormal en informatique. Évalué à 5.

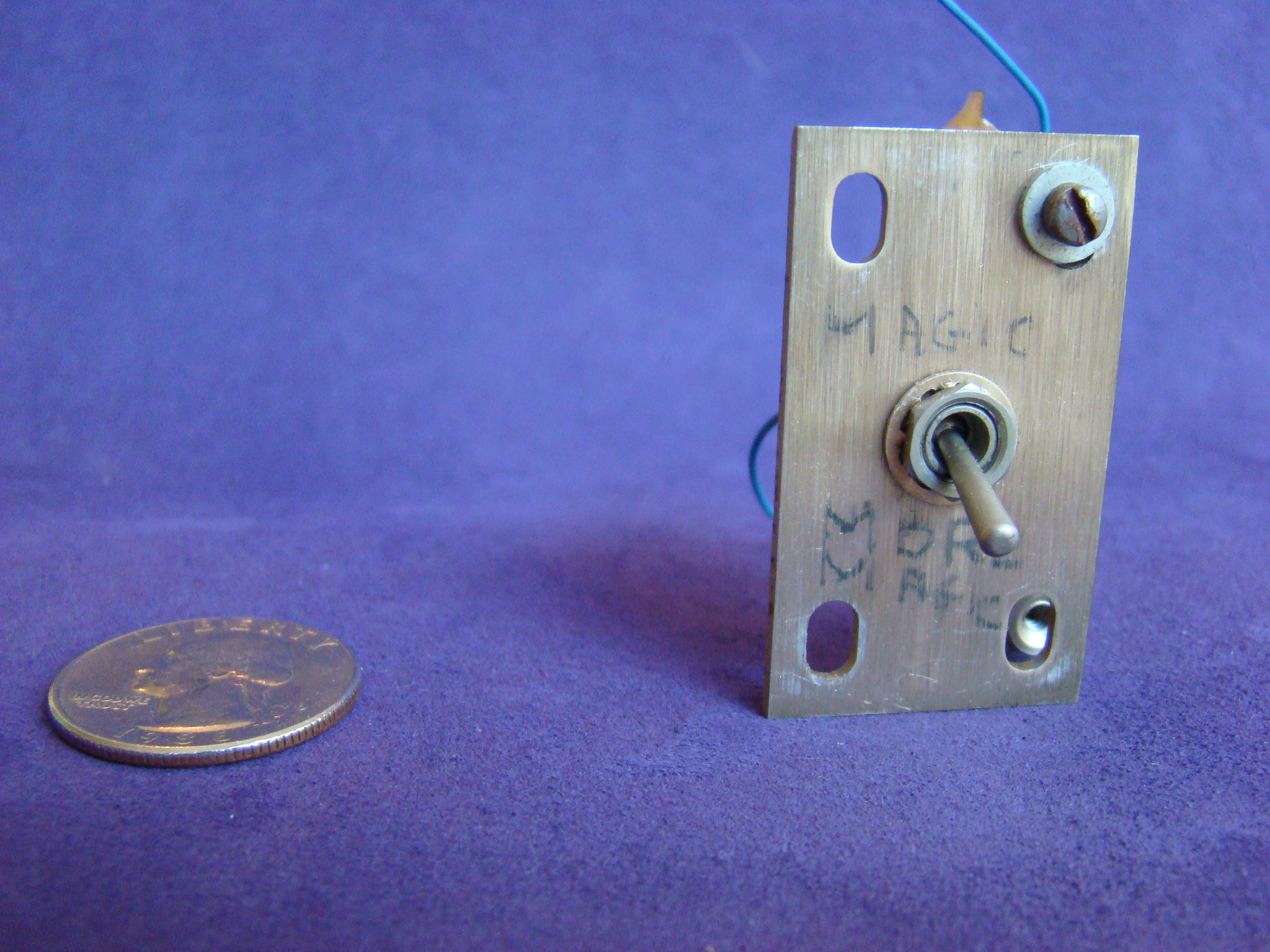

j'avais entendu plusieurs fois l'histoire de l'interrupteur "magic"/"more magic", mais le voir en vrai, ça fait quelque chose:

[^] # Re: L'ABI ne fait pas le moine

Posté par octane . En réponse au lien Win32 est la seule ABI stable sous Linux. Évalué à 2.

Ca résoud pas toujours tout. Des fois, on compile statiquement, on envoie sur le système cible, et là:

FATAL: kernel too old

et pouf.

[^] # Re: Essayons d'éliminer les causes possibles

Posté par octane . En réponse au journal Le paranormal en informatique. Évalué à 4.

OOOOH!!

[^] # Re: Le point commun

Posté par octane . En réponse au journal Le paranormal en informatique. Évalué à 3. Dernière modification le 11 août 2022 à 15:48.

wopitain!!! j'ai peut-être des supers-pouvoirs \o/ allez, superman, viens on va se battre! je vais te mettre la misère (bon, tant qu'il s'agit de faire consommer du CPU, on va éviter le regard laser dans un premier temps).

Saitama, je te prends juste après!

[^] # Re: Fauxpensource et libriste en carton ?

Posté par octane . En réponse au lien Windows prohibé chez Gitlab !!!. Évalué à 5.

ok, du coup tu dirais quoi? (puisque bon, BIOS corrompu == plein de complications pénibles à gérer ensuite)

genre iLO? (management réseau)

Le paranoïaque est il le seul à penser l'être suffisamment?

[^] # Re: Freeze avec driver nouveau

Posté par octane . En réponse au journal linux récent sur macbookpro (ancien). Évalué à 3.

ah ça m'intéresse. Pour info, quand ça freeze, est-ce que le curseur de souris bougeait? Et est-ce qu'il était possible de retourner à une console texte (ctrl-alt-F1) ?

[^] # Re: clavier

Posté par octane . En réponse au journal linux récent sur macbookpro (ancien). Évalué à 2.

c'est toujours l'échec :-(

J'ai relancé update-initramfs -u, mais toujours rien :-/

A chaque reboot, je me log, puis je tape:

setxkbmap -model macbook79 -layout fr -option "lv3:ralt_switch"

[^] # Re: clavier

Posté par octane . En réponse au journal linux récent sur macbookpro (ancien). Évalué à 3.

bah oui, mais non. Ca ne résiste pas à un reboot. Y'a forcément un fichier de config dans lequel est stocké le layout, mais je ne trouve pas lequel.

:-)

[^] # Re: clavier

Posté par octane . En réponse au journal linux récent sur macbookpro (ancien). Évalué à 4.

Bin je suis très content du fichier de configuration du clavier :-) je veux juste qu'il soit choisi au boot, en console et en graphique plutôt que le PC105

# raspberry pi3 sur freebox

Posté par octane . En réponse au journal Serveur perso basse consommation. Évalué à 3.

J'utilise un raspi3 alimenté par une prise USB de la freebox. Ca fait son job. Je m'en sers comme bastion VPN/SSH, et c'est laaaaaargement suffisant.

J'ai mis une carte SD de 16Go, je backup de temps en temps le rapsi en l'éteignant, dd la carte SD depuis un PC de bureau, puis je le rallume. C'est pratique :-)

[^] # Re: +1 pour la rime

Posté par octane . En réponse au lien Lennart ce fripon, s'en va à Redmond. Évalué à 2.

parceque tu choisis systemd quand tu prends debian, redhat, etc? Il est installé avec ta distro. Qui parle de comparaison fallacieuse?

Que le bazar des scripts shells et runlevels foireux aient été un problème, personne ne le nie je crois. Qu'on te dise que ton /usr va devenir hermetic, monolithique, et RO, parceque le développeur d'un système d'init pense que c'est le mieux, ça va un poil trop loin.

mais ils s'en br*anlent les client de RH du système d'init. On aurait pu leur coller un init quelconque, ils s'en fichent. Ca leur fait pas lever le sourcil plus haut que lors du passage d'un initrd à un initramfs. ou de /etc/machin.conf à /etc/machin.d/

[^] # Re: +1 pour la rime

Posté par octane . En réponse au lien Lennart ce fripon, s'en va à Redmond. Évalué à 0.

Dans le temps on choisissait linux, et on se heurtait à ce fameux "bon sens". Si tout le monde choisit windows, c'est qu'ils sont pas débiles, pourquoi tu t'acharnes à vouloir utiliser ton jouet?

Maintenant, on a les mêmes remarques sur linux.

[^] # Re: +1 pour la rime

Posté par octane . En réponse au lien Lennart ce fripon, s'en va à Redmond. Évalué à 4. Dernière modification le 08 juillet 2022 à 15:25.

ben….

https://0pointer.net/blog/fitting-everything-together.html

"we did not publicly communicate a broader vision of how they should all fit together in the long run."

"from my personal perspective"

"explain how I personally would build an OS and where I personally think OS development with Linux should go."

"I kept wondering, how would I actually build an OS"

etc, etc…

Ce qui est globalement le reproche qui lui est fait. Il voit un problème par son petit bout de lorgnette, il le résout pour lui. Comme il est pas bête (aucune ironie ici), il regarde l'existant, en extrait ses défauts, puis annonce sa solution comme étant la meilleure. Et c'est là ou on est pas forcément d'accord.

Ca me rappelle un développeur gnome qui faisait tout à sa sauce. Les gens râlaient, et lui continuait sur sa lancée, sûr de lui et de ses solutions. Alors certes, il bossait (beaucoup), mais est-ce vraiment la bonne manière d'avancer?

[^] # Re: pas compris

Posté par octane . En réponse au message Script (Shell) EDR test ?. Évalué à 3.

Et c'est là ou on se rend compte que la qualité d'un antivirus est très subjective :D

Pour des raisons très compréhensibles, on ne va pas mettre des virus à tester. Du coup, comment tester la qualité des AV? Bah on a EICAR mais là, tous les AV le détectent, donc au mieux on vérifie juste que l'AV est démarré (ce qui est dejà pas mal).

Et même si on tombe sur un set de fichiers vérolés et qu'on le teste, est-ce que c'est un bon AV? Il a bloqué des trucs connus, donc c'est bien, mais il réagira comment face à un nouveau virus?

enfin tout ça pour dire que tester un AV avec un script shell, je vois pas trop comment ça peut faire l'affaire

# pas compris

Posté par octane . En réponse au message Script (Shell) EDR test ?. Évalué à 3.

Tu veux tester quoi? Vérifier que la solution fonctionne?

Bah donne à manger des fichiers à ton antivirus?

Est-ce qu'il y a une CLI pour ton antivirus? Genre:

$ scan <file>

$ for file in directory/* ; do scan $file ; done

[^] # Re: XDG

Posté par octane . En réponse à la dépêche Environnement moderne de travail Python. Évalué à 6.

je vais me faire l'avocat du diable, mais il parle de pyenv. Du coup tu dis:

Or, pyenv est hébergé sur github. Donc faire curl github.com/pyenv | bash c'est mal. Mais faire git clone github.com/pyenv && pyenv/bin/pyenv c'est plus sécurisé?

Malheureusement si tu veux tester un logiciel, tu vas tôt ou tard lancer un binaire précompilé, ou un script que tu n'auras pas relu.

Maintenant, ouais, je hurle contre le curl | bash pour plein d'autres raisons. Mais là, ce qui m'ennuie c'est que ça devient du cargo cult, tout le monde dit que c'est mal, tout le monde hurle en expliquant que c'est mal mais plus personne ne donne vraiment de raisons. Petite histoire : j'ai connu des devs qui refusaient absolument d'utiliser strcpy (c'est bien) mais sans avoir compris les raisons. Du coup, on voyait des contorsions assez tordues dans des cas idiots, genre strncpy(dst, src, strlen(src)); [CRANE D'OCTANE QUI SE FRACASSE CONTRE LE CLAVIER QUAND IL LIT CA EN CODE REVIEW].

Enfin voilà, tout ça pour dire que curl | bash faut pas utiliser, mais faut pas se bercer d'illusions non plus sur les paquets de la distro magiquement vérifiés.

Parceque se pose la question du code review de l'éditeur. Et si le maintener[1] fait un git clone && debuild etc… alors le risque d'apt-get install pyenv est il plus faible qu'un curl | bash ? En vrai? Et comment as tu vérifié que le maintener a bien géré l'install? C'est pas en faisant confiance à son certificat….

[1] no shame pour le maintener je sais que c'est un boulot difficile

# top

Posté par octane . En réponse au journal Sortie de kdenlive 22.04. Évalué à 5.

j'ai pas mal utilisé tes tutos pour faire des petites vidéos avec mes neveux :-)

Là, je bute sur un truc que je n'arrive pas à faire: un kamehameha (ou un hadoken pour les fans de jeux de baston).

Autant mettre un bonhomme sur un fond vert, puis incruster le bonhomme dans une scène y'a des tutos (dont un des tiens, merci), autant ajouter un effet comme un kamehameha ou des éclairs ou de le fumée, je vois pas (?). Faut trouver une base d'effet sur fond vert? Mais ça se trouve où?