Mercator est une application Web distribuée sous licence GPL qui permet de gérer la cartographie d'un système d’information comme décrit dans le Guide pour la cartographie du Système d’information de l’ANSSI.

Prelude IDS 1.1.0

Prelude est un logiciel SIEM qui permet de superviser la sécurité des systèmes d'information. Prelude collecte, normalise, trie, agrège, corrèle et affiche tous les événements de sécurité indépendamment des types d'équipements ou système surveillés.

Au-delà de sa capacité de traitement de tout type de journaux d’événements (journaux système, syslog, fichiers plats, etc.), Prelude est nativement compatible avec de nombreuses sondes anti-intrusion open-source (snort, suricata, ossec, samhain, etc.) grâce à l'utilisation du format IDMEF (RFC 4765).

Lien [curl] CVE-2020-19909 is everything that is wrong with CVEs

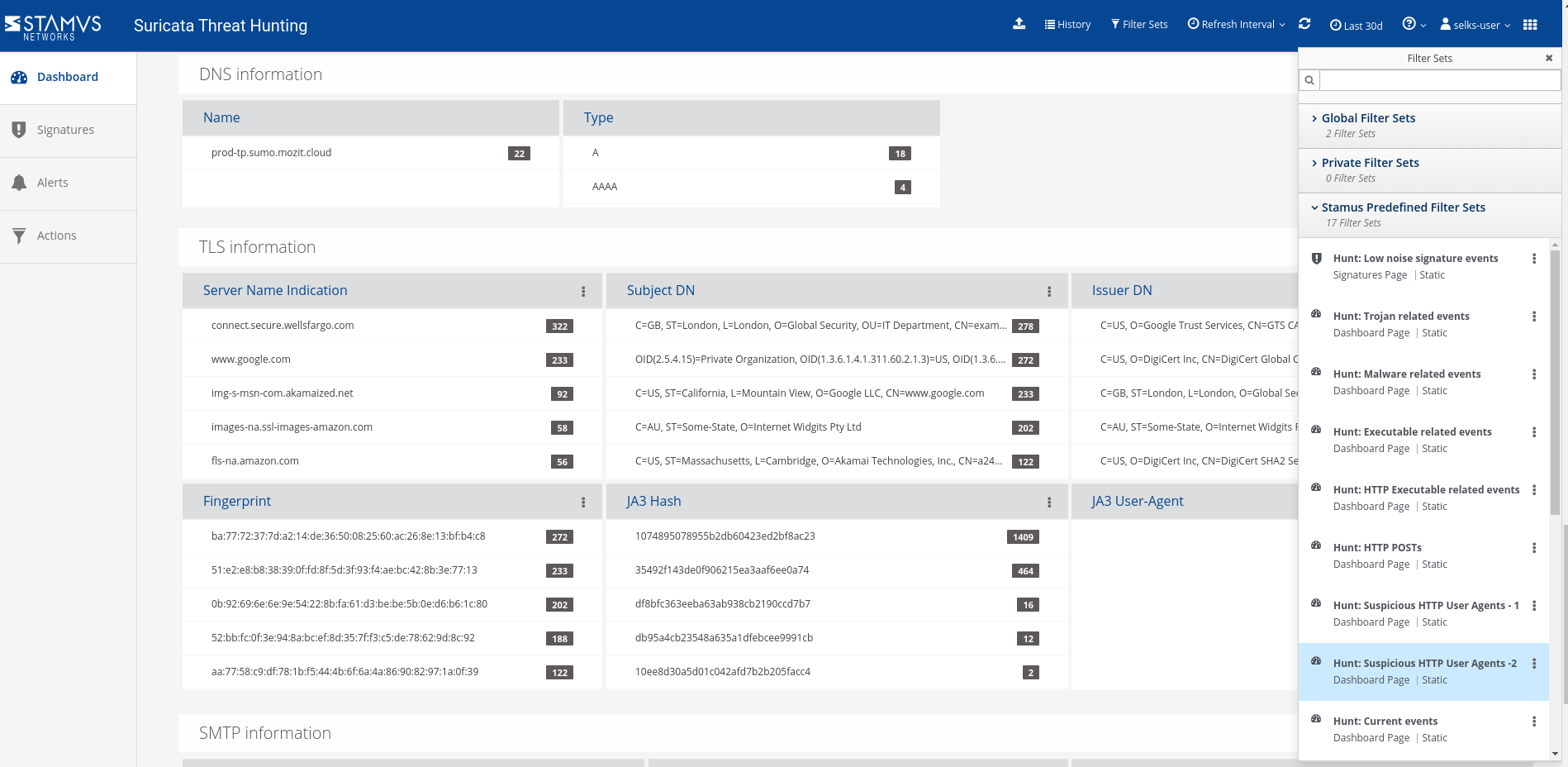

SELKS 6 : mise à jour de la distribution basée sur Suricata

SELKS 6 a été publié par Stamus Networks. Cette nouvelle version de la distribution mettant Suricata au cœur de l’analyse réseau orientée sécurité arrive un peu moins d’un an après la version 5.0. Au programme de la version 6, une mise à jour des logiciels intégrés, avec Suricata en version 6.0-git et Elasticsearch en version 7 et une interface Web mise à jour.

SELKS est une distribution autonome (live) et installable qui fournit une solution clef en main pour analyser le trafic réseau et détecter les menaces. Le mode de fonctionnement principal est en passif (détection d’intrusion), mais il est également possible de modifier la configuration pour en faire un système de prévention d’intrusion (IPS).

Le code source de SELKS est disponible sous licence GPL v3.

Journal <3 goto

Il n'y a pas si longtemps on a découvert qu'un goto mal placé c'était pas cool du tout.

Bon il y a eu des discussions sympa sur l'intérêt ou non du goto, pour savoir si c'est bien ou pas, dans quel cas, etc.

Ha oui, et un peu de troll sur le fait que bon c'est du code de merde, que ça respecte pas de règles de style de code, etc.

Sauf que GnuTLS a lui aussi un petit bug (…)

Détectez et bloquez les tentatives d'exploitation de Log4j avec CrowdSec

Si vous travaillez dans le domaine de la cybersécurité, le week-end dernier a probablement été moins relaxant que prévu. Et ce, à cause de la découverte de la vulnérabilité zero-day Log4j (CVE-2021-44228). L’équipe CrowdSec s’est retroussé les manches pour développer un scénario capable de détecter et bloquer les tentatives d’exploitation de cette vulnérabilité. Vous pouvez le télécharger directement depuis le Hub de CrowdSec et l’installer en un clin d’œil. Preuve en vidéo.

L’efficacité de CrowdSec se basant sur le pouvoir de la foule, et à la lumière de la taille de leur communauté en pleine expansion, la solution a déjà collecté un grand nombre d’adresses IP qui tentent d’exploiter la vulnérabilité. Vous pouvez consulter la liste ici. Elle est très fréquemment mise à jour et il va sans dire que vous devriez bloquer sans attendre celles qui sont marquées comme « validated ».

Journal Qualcomm corrige une faille critique dans des dizaines de puces Snapdragon

Pour continuer sur les discussions autour d'Android du moment sur LinuxFR.

Source : https://app.beebom.com/qualcomm-patches-critical-flaw-dozens-snapdragon-socs/

Traduction :

Des chercheurs du groupe NCC, une compagnie spécialisée dans la cybersécurité, ont découvert une vulnérabilité critique qui affecte des dizaines de puces Qualcomm utilisés dans les téléphones et tablettes Android.

D’après les rapports, pas moins de 46 puces Qualcomm, incluant les SD820, 835, 845, 855, 625, 636, 660, 670 sont probablement impactés par la vulnérabilité qui permet d’autoriser des attaquants potentiels à accéder à (…)

Revue de presse de l'April pour la semaine 3 de l'année 2015

La revue de presse de l'April est régulièrement éditée par les membres de l'association. Elle couvre l'actualité de la presse en ligne, liée au logiciel libre. Il s'agit donc d'une sélection d'articles de presse et non de prises de position de l'association de promotion et de défense du logiciel libre.

Sommaire

- [Echos judiciaires Girondins] «Les geeks sur La Banquiz»

- [L'OBS] Pendant ce temps, la NSA s’arme en vue des cyberguerres

- [Le Journal de Montréal] Blackberry, Linux et la sécurité

- [Le Courrier picard] BEAUVAIS La capitale du logiciel libre se prépare

- [Next INpact] Charlie Hebdo n° 1178: de l'intérêt du papier face aux éditions numériques

- [Decideo.fr] Les clients d'Oracle se plaignent ouvertement, PostgreSQL en embuscade

- [Numerama] Comment nous pouvons perdre la guerre

Utiliser son Android de façon plus sécurisée

Android, le système d’exploitation largement majoritaire sur les mobiles, est, comme chacun le sait sur LinuxFr.org, construit sur un noyau Linux.

Linux étant sous licence GPL, tout peut vous sembler parfait, mais en réalité la couche applicative Android est beaucoup moins amicale que son noyau Linux.

Le but de cet article est de vous expliquer le fonctionnement d’Android, de vous faire découvrir sa face cachée et de vous expliquer comment vivre avec dans les meilleures conditions possibles.

Lien Reflets s'invite par hasard dans les voitures de police ukrainiennes

Lien Retex sur une alerte cyber ratée : Microsoft et le WiFi de la SNCF

Sortie de CrowdSec 1.0 : tutoriel d’utilisation

Le mois dernier, nous vous présentions CrowdSec, un logiciel de sécurité gratuit et open source déployable sur votre serveur, qui permet de détecter et bloquer les adresses IP malveillantes et de les partager avec toute la communauté d’utilisateurs.

Alors que la release de la v.1.0 est désormais disponible, et en attendant le paquet Debian qui arrivera très bientôt, nous vous invitons à découvrir les nouvelles fonctionnalités de la solution.

Lien 43 millions de comptes France-Travail potentiellement compromis

Lien CCC poursuivi pour avoir notifié une faille de sécurité d'une app électorale allemande

Journal Vous hébergez un serveur Mastodon ? Mettez-le à jour !

Si vous avez un serveur Mastodon qui traine quelque part, vous devez le mettre à jour au plus vite, en version 3.5.9, 4.0.5 ou 4.1.3 selon votre branche.

Ces versions corrigent quatre failles :

- https://nvd.nist.gov/vuln/detail/CVE-2023-36462 de sévérité 5.4 (ça va encore) ;

- https://nvd.nist.gov/vuln/detail/CVE-2023-36461 de sévérité 7.5 (ça commence à pouvoir poser problème) ;

- https://nvd.nist.gov/vuln/detail/CVE-2023-36459 de sévérité 9.3 (argh) ;

- Mais surtout https://nvd.nist.gov/vuln/detail/CVE-2023-36460 de sévérité 9.9 qui permet de faire du déni de service ou de l’exécution de code arbitraire, à (…)