Cela aura échappé à peu d’entre vous, le livre surveillance:// de Tristan Nitot est disponible dans les bonnes librairies francophones et en ligne depuis début octobre. Infatigable évangéliste du libre, du Web ouvert, des standards et maintenant de la vie privée, Tristan est loin de se laisser abattre par la fatalité des mécanismes d’absorption massive et d’analyse poussée de nos données par les plus grandes entreprises. Il prend le taureau par les cornes et a sorti, toutes proportions gardées, une petite bible sur la surveillance numérique et ses impacts.

Sur le fond, il n’apprendra que peu de choses aux libristes et à un public majoritairement sensibilisé comme ici. Cependant, il y a là un énorme travail que peu d’entre nous auraient été en mesure de faire. surveillance:// est pédagogique, clair, synthétique (≃150 pages), objectif et sourcé. Le livre est découpé en quatre grandes parties :

- Pourquoi la surveillance, c’est le mal.

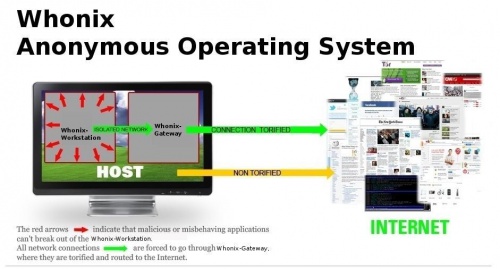

- Concrètement, ça se passe comment cette surveillance ?

- Bon, comment fait‐on pour échapper à cette surveillance ?

- Concrètement que faut‐il faire, utiliser ?

Certes, on pourra lui trouver des défauts et discuter certains choix. Voyez‐le plutôt comme un livre qui vous donnera des armes pour les repas de famille sur le sujet. Ou encore un livre à offrir pour prouver que vous n’êtes pas paranoïaque (rappelons‐le, la paranoïa est une sorte de peur de quelque chose qui n’existe pas, alors que la surveillance massive existe).

Et comme Tristan est un gars ultra sympa, comme nous d’ailleurs, il a répondu à quelques‐unes de nos questions. Et on vous offre aussi (enfin, plutôt Tristan), dix exemplaires du bouquin aux meilleurs commentaires de cette dépêche, basés, entre autres, selon le jugement des personnes qui notent (contrairement aux journaux ou dépêches, l’affichage des notes est borné [−10 ; +10] pour les commentaires).

L’entretien et les modalités pour gagner un bouquin dans la suite de la dépêche ! Et, pour les Franciliens qui ne veulent pas attendre et souhaitent leur exemplaire dédicacé, Tristan sera vendredi 28 octobre à 19 h dans la plus libriste des librairies parisiennes, chez À Livr’Ouvert au 171 B boulevard Voltaire, Paris 11e. Dites bonjour à @Bookynette de notre part.