L’identité numérique est un sujet qui a récemment été mis dans les priorités principales de la France par un groupe d’expert dans une tribune de presse. Quel défi l’État français devra relever pour pouvoir numériser les services publics ?

À un poste frontière, on présente un passeport au douanier. Celui‑ci a plusieurs moyens pour vérifier que le passeport est authentique (créé par l’État français), il vérifie ensuite notre visage. Avec ces informations, il en déduit que l’identité écrite dans le passeport est la vôtre.

L’identité numérique permet de faire toutes les démarches légales en ligne sans devoir se déplacer et de le faire de façon sécurisée.

On peut résumer les défis ainsi : ne pas pouvoir lier un compte Internet Tartempion, en se faisant passer pour M. Macron, pour voir ses fiches de paie, de préférence sans intervention humaine et sans ficher tout le monde.

On identifie une personne avec son nom. Mais il existe des homonymes, on utilise donc le nom complet (tous les prénoms en France), sa date et son lieu de naissance. On identifie ainsi une personne de façon unique. On voit parfois l’ajout de l’adresse actuelle, mais cette information a le mauvais goût de pouvoir changer. Le numéro français INSEE (numéro de Sécurité Sociale) est une donnée unique mais est pourtant peu utilisée directement [N. D. M. : historiquement, la polémique autour de SAFARI sur la généralisation de ce numéro a conduit à la création de la Commission nationale de l’informatique et des libertés (CNIL)].

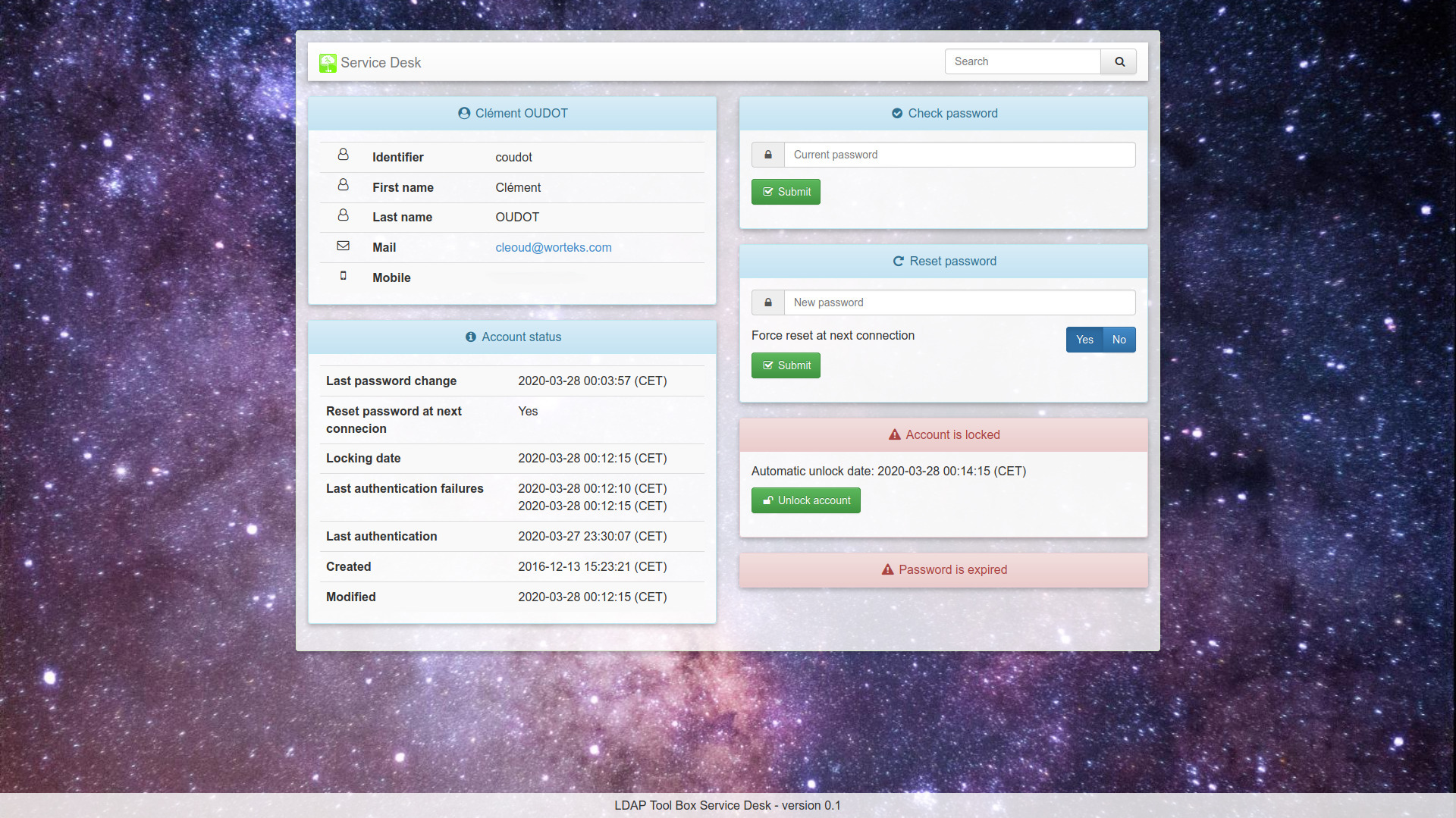

Cela se complique, quand il faut prouver son identité, « s’authentifier » : auprès de sa banque ou des impôts par exemple.

Il existe trois façons de base de le faire : posséder quelque chose, être quelque chose, ou connaître quelque chose.