Depuis 2009 vous n'avez pas eu de nouvelles de MondoRescue, projet libre de disaster recovery (reprise d'activité) et clonage qui fête joyeusement ses 16 ans d'existence.

Vous pensez bien que depuis 7 ans il s'est passé beaucoup de choses, il y a eu de nombreuses versions, pour toutes les distributions majeures récentes. La dernière en date apporte notamment la prise en charge de l'UEFI comme mode d'amorçage (pour le moment sur les distributions RHEL/CentOS 6 et 7), le calcul proportionnel des volumes logiques LVM, la prise en charge de xorriso comme outil d'écriture de media, les labels et UUIDs des partitions y compris (V)FAT…

De nombreux autres bugs ont été corrigés depuis la création de la branche 3.2 (rien que 24 dans cette itération), ainsi que la prise en charge de nouveaux pilotes, de nouvelles distributions (CentOS et RHEL 7 en particulier, les Fedora 2x, Debian 8, les Ubuntu à la mode, Mageia bien évidemment :).

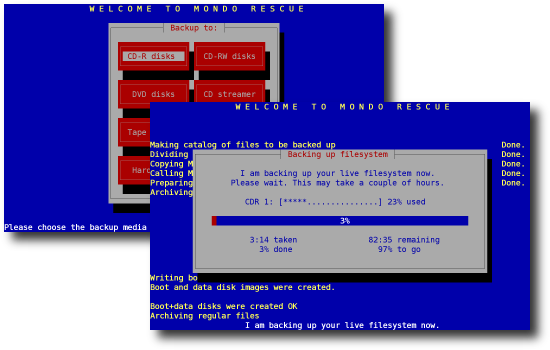

Bien sûr les fonctions générales de l'outil sont toujours disponibles : sauvegarde à chaud ou clonage de vos distributions Linux utilisant au choix ext2/3/4, xfs, btrfs, (v)fat, LVM, MD, sur media physique CD/DVD/USB/bande ou via le réseau pour une restauration PXE, ou media virtuel/physique.

Il est aujourd'hui utilisé aussi bien par des particuliers pour sauvegarder leur système personnel que par des entreprises de toutes tailles pour faire des images de référence à déployer de solutions, de sauvegarde en cas de désastre, de clonage de salle de formation, de clé USB prête à l'emploi…

Et quels que soient les outils que vous utilisiez, n'oubliez pas de faire des sauvegardes et/ou des images de vos machines et de tester vos restaurations pour être serein le jour où le problème arrive.

NdM. : les manchots de Mondo Rescue ont été dessinés par Ayo, graphiste historique de LinuxFr.org !